静的アプリケーションセキュリティテスト(SAST)市場規模・シェア分析:成長動向と予測(2025年~2030年)

スタティックアプリケーションセキュリティテスト市場レポートは、デプロイメントモード(オンプレミス、クラウドベース、ハイブリッド)、企業規模(大企業、中小企業)、エンドユーザー産業(IT・通信、銀行、金融サービスなど)、統合フェーズ(IDEプラグイン、CI/CDパイプラインなど)、および地域別に分類されます。市場予測は、金額(米ドル)で提供されます。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

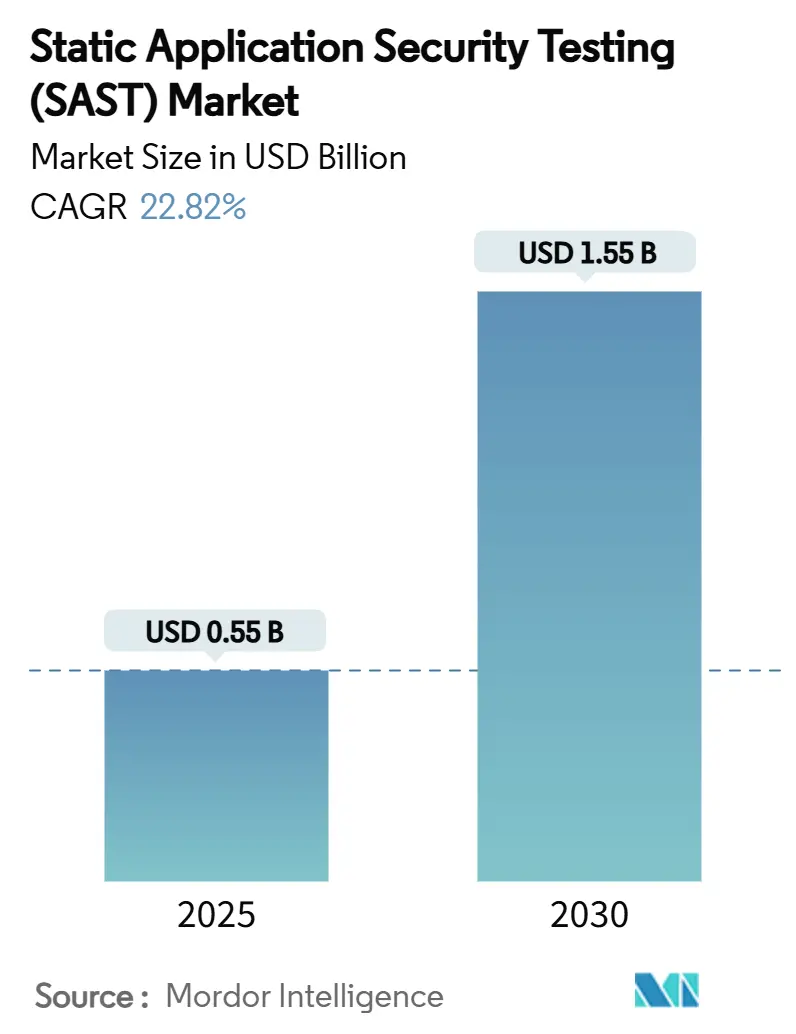

静的アプリケーションセキュリティテスト(SAST)市場は、2024年から2030年までの調査期間において、堅調な成長が見込まれています。2025年には5億5,000万米ドル規模に達し、2030年には15億5,000万米ドルに成長すると予測されており、予測期間中の年平均成長率(CAGR)は22.82%と非常に高い伸びを示すでしょう。市場の集中度は中程度であり、北米が最大の市場である一方、アジア太平洋地域が最も急速に成長する市場となる見込みです。

市場分析と主要な推進要因

SAST市場の成長は、主に以下の要因によって推進されています。

1. AI駆動型開発ツールの急速な採用とクラウドネイティブなデリバリーパイプラインへの移行: ソフトウェア開発ライフサイクルの早期段階でセキュリティを組み込む「シフトレフト」の動きが加速しており、自動化されたコードスキャンソリューションへの需要が高まっています。企業はプラットフォーム統合を通じてセキュリティを強化し、SAST市場は取引規模の拡大から恩恵を受けています。

2. ソフトウェア部品表(SBOM)の義務化: 政府機関によるSBOMの義務化や、オープンソースコンポーネントのセキュリティに関する規制強化が、SASTソリューションの導入を促しています。OWASP 2025の勧告では、Javaの重大なバグの60%がサードパーティライブラリに起因するとされており、SBOM機能は安全なコードの証として重要視されています。SBOMの自動生成と既知のCVE(共通脆弱性識別子)との関連付けを行うベンダーは、市場での成長を促進しています。

3. AI生成コードの台頭: 開発者が生成AIを利用してコードを作成する機会が増えていますが、AIが生成したコードにはインジェクションの脆弱性が高い傾向があることが指摘されています。レガシースキャナーでは誤検知が増えるため、コードの出所を文脈で判断できるAI対応プラットフォームへのアップグレード需要が高まっています。

4. DevSecOpsツールチェーンの統合: セキュリティチームが重複アラートのトリアージに多くの時間を費やす課題を解決するため、SAST、SCA(ソフトウェア構成分析)、シークレット検出などを統合した単一のダッシュボードへの需要が高まっています。これにより、総所有コスト(TCO)の削減とポリシー展開の迅速化が実現されます。

5. APIファーストのSDLCへの移行: マイクロサービスアーキテクチャの普及に伴い、APIエンドポイントにおける認証の脆弱性や過剰なデータ露出を検出できるAPI対応スキャナーの需要が増加しています。API対応スキャナーは、より高い脆弱性検出率を提供し、平均販売価格の上昇に貢献しています。

6. クラウド導入の勢いと規制強化: クラウドベースのSASTソリューションの採用が加速しており、特にヘルスケアや金融サービス分野における規制強化が市場拡大を後押ししています。誤検知率の低下も収益基盤を拡大する要因となっています。

ベンダーは、深い言語カバレッジとコンテキストに応じたレポート機能を提供することで、開発者エクスペリエンスの向上と測定可能なリスク削減を実現し、競争優位性を確立しています。

市場の抑制要因

一方で、市場の成長を妨げる可能性のある要因も存在します。

1. 高い誤検知(False-Positive)による疲労: セキュリティアナリストは、誤検知の調査に多くの時間を費やしており、これが信頼性の低下や新しいポリシーの導入遅延につながっています。特に中小企業では、スキャナーの出力を無効にしてしまうケースも見られます。機械学習分類器による誤検知率の改善は進んでいますが、プレミアムモジュールはコスト増につながり、購入サイクルを長期化させる可能性があります。

2. アプリケーションセキュリティ(AppSec)エンジニアの不足: 主要経済圏全体でAppSec専門家の需要が供給を上回っており、特に中小企業では、深いセキュリティ知識なしに開発者がスキャンを実行せざるを得ない状況があります。自動化された優先順位付けやIDE内での修正提案は役立ちますが、複雑さが成長の障壁となっています。

3. レガシーモノリスのリファクタリングコスト: 既存のレガシーシステムを持つ企業にとって、モノリス型アプリケーションのリファクタリングにかかるコストは大きな負担となります。

4. データレジデンシーに関するコンプライアンスの課題: EUやAPAC地域における厳格なデータ主権要件が、SASTソリューションの導入において障壁となることがあります。

セグメント分析

* 展開モード別:

* オンプレミス型は2024年にSAST市場シェアの47%を占め、金融や防衛分野におけるデータレジデンシー法によって支持されています。

* クラウドベース型は、2030年までに20.4%のCAGRで成長すると予測されており、マネージドKubernetesクラスターへのビルドパイプライン移行や、従量課金制の魅力が背景にあります。

* ハイブリッド型は、機密性の高いリポジトリをオンプレミスに保持しつつ、必要に応じてクラウドを利用する企業にサービスを提供しています。

* 組織規模別:

* 大企業は2024年に70.3%の収益シェアを占め、広範なアプリケーションポートフォリオとプレミアム分析への予算が要因です。

* 中小企業(SME)は、直感的なダッシュボードやマネージドサービスにより専門知識の障壁が低減されることで、2030年までに17.3%のCAGRで成長すると予想されています。クラウドデリバリーは設備投資を不要にし、階層型料金設定は従業員数に合わせた利用を可能にします。

* エンドユーザー産業別:

* ITおよび通信業界は2024年に29%の収益シェアで市場をリードしており、DevSecOpsの成熟度が早期に進んでいることを反映しています。

* ヘルスケアおよびライフサイエンス業界は、ランサムウェアの脅威やHIPAA準拠の義務化により、22.8%のCAGRで最も急速に成長すると予測されています。

* 銀行、金融サービス、保険(BFSI)業界は、ソフトウェアサプライチェーン規制の強化に伴い、安定した支出を維持しています。

* 政府および防衛分野では、機密性の高いホスティング要件を満たすために、多言語対応のオンプレミス型バンドルが調達されています。

* 統合フェーズ別:

* CI/CDパイプラインへの統合は2024年に42.5%の収益を占め、広範なパイプライン自動化を反映しています。

* IDEプラグインは、コード作成中に問題を検出することで、2025年から2030年の間に21.1%のCAGRで最も速い成長を遂げると予測されています。これにより、開発者は問題を数分で解決でき、手戻りが減少します。

地域分析

* 北米: 2024年には世界の収益の38.2%を占め、厳格なサイバー規制、大規模なソフトウェア発行元の集中、セキュリティイノベーションへの豊富なベンチャー資金が市場を牽引しています。連邦政府によるソフトウェアサプライチェーンの完全性に関する指令や高額な情報漏洩罰金が、継続的な投資を促しています。

* アジア太平洋: 2030年までに22%のCAGRで成長し、世界で最も急速な成長地域となる見込みです。日本、オーストラリア、インドにおける政府のデジタルサービス展開は、本番リリース前の脆弱性スキャンを義務付けています。急速なEコマースの拡大と開発者人口の増加が、ツール導入を加速させています。

* ヨーロッパ: GDPR準拠やセクター固有のセキュリティ指令により、安定した需要を記録しています。ドイツやフランスではデータレジデンシー法がハイブリッド展開を支持しています。

* ラテンアメリカおよび中東・アフリカ: まだ初期段階ですが、クラウド導入、フィンテックの拡大、政府のサイバー戦略が新たな機会を生み出しています。ただし、通貨の変動やスキル不足が短期的な支出を抑制する可能性があります。

競争環境

SAST市場は中程度の集中度を示し、多製品セキュリティベンダーとコード分析専門ベンダーが混在しています。Synopsysがソフトウェアインテグリティ事業を売却し、Checkmarxが売却オプションを模索するなど、レガシーベンダーには評価圧力が見られます。GitLab、Rapid7、Snykなどの企業は、AI駆動型の誤検知抑制に投資し、ユーザビリティの基準を引き下げています。

戦略的買収は、資産インベントリやシークレットスキャンなどのニッチな機能を取り込み、プラットフォームを強化することを目的としています。例えば、Rapid7によるNoetic Cyberの買収は、脆弱性トリアージを強化するコンテキスト資産データをもたらしました。Veracodeは、複数のスキャナーからの結果を統合するユニバーサルコネクタをリリースし、単一のリスクビューへの移行を目指す企業に対応しています。

オープンソースエンジン(例:Semgrep)は、言語サポートを迅速に拡大し、速度とコストの面で商用ツールに圧力をかけています。ベンダーは、エンタープライズレポート、ガイド付き修復、コンプライアンステンプレートなどで差別化を図っています。クラウドサービスプロバイダーやGitプラットフォームとのパートナーシップは、市場での可視性を高め、新たな顧客セグメントへのリーチを支援しています。ソフトウェアライフサイクル全体での統合が深まるにつれて、ソリューションの定着性が向上し、市場への参入障壁が強化されています。

最近の業界動向

* 2025年6月: GitLabは2026年度第1四半期に2億1,450万米ドルの収益を計上し、FedRAMP認証を受けたAdvanced SASTをリリースしました。

* 2025年2月: Synopsysはソフトウェアインテグリティ事業の売却を完了し、半導体設計への投資を再配分しました。

* 2025年2月: Rapid7は2024年に8億4,000万米ドルの年間経常収益(ARR)を報告し、統合された脆弱性管理プラットフォームであるExposure Commandを立ち上げました。

* 2025年1月: Veracodeは、リスク優先順位付けを効率化するためのUniversal ConnectorとApplication Security Heatmapを導入しました。

このレポートは、静的アプリケーションセキュリティテスト(SAST)市場に関する包括的な分析を提供しています。市場の定義、調査範囲、調査方法から始まり、市場の現状、成長予測、主要な推進要因と阻害要因、競争環境、そして将来の機会について詳細に記述されています。

SAST市場は急速な成長を遂げており、2025年には5億5,400万米ドルの市場規模に達し、2030年までには15億4,800万米ドルに拡大すると予測されています。

市場の成長を牽引する主要な要因としては、APIファーストのSDLC(ソフトウェア開発ライフサイクル)への移行、ソフトウェア部品表(SBOM)の義務化、AI生成コードの増加、DevSecOpsツールチェーンの統合、耐量子暗号の監査ニーズ、およびセキュアバイデザインの調達条項が挙げられます。これらの要因が、SASTソリューションの需要を高めています。

一方で、市場の成長を阻害する課題も存在します。高い誤検知率によるアナリストの疲労、アプリケーションセキュリティエンジニアの不足、レガシーモノリスの再構築にかかる高コスト、そしてデータレジデンシー規制への準拠の難しさが主な阻害要因として指摘されています。特に、高い誤検知率は、特に中小企業においてSASTの認識価値を低下させる主要な課題となっています。

市場は様々なセグメントにわたって分析されています。

展開モード別では、オンプレミス、クラウドベース、ハイブリッドの3つに分類されます。クラウドベースのSASTソリューションは最も急速に成長しており、企業がビルドパイプラインをクラウドに移行する傾向にあるため、2030年までに年平均成長率(CAGR)20.4%を記録すると見込まれています。

組織規模別では、大企業と中小企業の両方が対象です。

エンドユーザー産業別では、IT・通信、銀行・金融サービス・保険(BFSI)、ヘルスケア・ライフサイエンス、政府・防衛、小売・Eコマース、製造・自動車、その他(エネルギー、教育など)が分析対象です。ヘルスケア分野は、厳格なデータ保護規制とランサムウェアの脅威の増大に直面しており、2030年までにCAGR 22.8%でSASTツールの導入が加速する高成長分野として注目されています。

統合フェーズ別では、IDEプラグイン、CI/CDパイプライン、集中型スキャンが分析されています。IDEプラグインは、開発者がコードを記述する際にセキュリティ問題を早期に特定し、修正時間を大幅に短縮できるため、この統合フェーズはCAGR 21.1%で成長すると予測されています。

地域別では、北米、南米、ヨーロッパ、アジア太平洋、中東・アフリカが詳細に分析されています。アジア太平洋地域は、政府のサイバーセキュリティ義務化とデジタルトランスフォーメーションの進展により、2030年までにCAGR 22%で最も大きな増分収益をもたらすと予測されており、市場拡大の主要な牽引役となるでしょう。

競争環境の章では、市場集中度、主要企業の戦略的動向、市場シェア分析が提供されています。Synopsys, Inc.、Checkmarx Ltd.、Veracode, Inc.、Sonatype, Inc.、GitLab Inc.、IBM Corporation、Palo Alto Networks, Inc.など、主要な20社の企業プロファイルが詳細に記述されており、各社の概要、主要セグメント、財務情報、戦略的情報、製品・サービス、最近の動向などが含まれています。

レポートはまた、市場の機会と将来の展望についても言及しており、未開拓の分野や満たされていないニーズの評価も行っています。

1. はじめに

- 1.1 調査の前提と市場の定義

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

- 4.2 市場の推進要因

- 4.2.1 APIファーストSDLCへの移行

- 4.2.2 ソフトウェアSBOMに関する義務化

- 4.2.3 AI生成コードの台頭

- 4.2.4 DevSecOpsツールチェーンの統合

- 4.2.5 量子耐性暗号の監査の必要性

- 4.2.6 セキュアバイデザイン調達条項

- 4.3 市場の阻害要因

- 4.3.1 高い誤検知による疲弊

- 4.3.2 AppSecエンジニアの不足

- 4.3.3 レガシーモノリスのリファクタリングコスト

- 4.3.4 データレジデンシーコンプライアンスの課題

- 4.4 バリュー/サプライチェーン分析

- 4.5 規制環境

- 4.6 技術的展望

- 4.7 ポーターの5つの力分析

- 4.7.1 新規参入者の脅威

- 4.7.2 買い手の交渉力

- 4.7.3 供給者の交渉力

- 4.7.4 代替品

- 4.7.5 競争上の対立

5. 市場規模と成長予測(金額)

- 5.1 展開モード別

- 5.1.1 オンプレミス

- 5.1.2 クラウドベース

- 5.1.3 ハイブリッド

- 5.2 組織規模別

- 5.2.1 大企業

- 5.2.2 中小企業

- 5.3 エンドユーザー産業別

- 5.3.1 ITおよび電気通信

- 5.3.2 銀行、金融サービス、保険

- 5.3.3 ヘルスケアおよびライフサイエンス

- 5.3.4 政府および防衛

- 5.3.5 小売およびEコマース

- 5.3.6 製造業および自動車

- 5.3.7 その他(エネルギー、教育など)

- 5.4 統合フェーズ別

- 5.4.1 IDEプラグイン

- 5.4.2 CI/CDパイプライン

- 5.4.3 一元化されたスキャン

- 5.5 地域別

- 5.5.1 北米

- 5.5.1.1 米国

- 5.5.1.2 カナダ

- 5.5.1.3 メキシコ

- 5.5.2 南米

- 5.5.2.1 ブラジル

- 5.5.2.2 アルゼンチン

- 5.5.2.3 その他の南米

- 5.5.3 ヨーロッパ

- 5.5.3.1 ドイツ

- 5.5.3.2 イギリス

- 5.5.3.3 フランス

- 5.5.3.4 イタリア

- 5.5.3.5 スペイン

- 5.5.3.6 ロシア

- 5.5.3.7 その他のヨーロッパ

- 5.5.4 アジア太平洋

- 5.5.4.1 中国

- 5.5.4.2 日本

- 5.5.4.3 インド

- 5.5.4.4 韓国

- 5.5.4.5 オーストラリアおよびニュージーランド

- 5.5.4.6 その他のAPAC

- 5.5.5 中東およびアフリカ

- 5.5.5.1 中東

- 5.5.5.1.1 サウジアラビア

- 5.5.5.1.2 アラブ首長国連邦

- 5.5.5.1.3 トルコ

- 5.5.5.1.4 イスラエル

- 5.5.5.1.5 その他の`中東

- 5.5.5.2 アフリカ

- 5.5.5.2.1 南アフリカ

- 5.5.5.2.2 ナイジェリア

- 5.5.5.2.3 その他のアフリカ

6. 競合情勢

- 6.1 市場集中度

- 6.2 戦略的動向

- 6.3 市場シェア分析

- 6.4 企業プロファイル(グローバルレベルの概要、市場レベルの概要、主要セグメント、利用可能な財務情報、戦略情報、主要企業の市場ランキング/シェア、製品とサービス、最近の動向を含む)

- 6.4.1 Synopsys, Inc.

- 6.4.2 Checkmarx Ltd.

- 6.4.3 Veracode, Inc.

- 6.4.4 Sonatype, Inc.

- 6.4.5 GitLab Inc.

- 6.4.6 Micro Focus International plc

- 6.4.7 IBM Corporation

- 6.4.8 OpenText Corporation (Fortify)

- 6.4.9 Rapid7, Inc.

- 6.4.10 Contrast Security, Inc.

- 6.4.11 Snyk Limited

- 6.4.12 Mend (WhiteSource Software Ltd.)

- 6.4.13 CAST Software S.A.

- 6.4.14 Parasoft Corporation

- 6.4.15 GrammaTech, Inc.

- 6.4.16 Palo Alto Networks, Inc.

- 6.4.17 HCL Technologies Limited

- 6.4.18 GitHub, Inc.

- 6.4.19 ArmorCode Inc.

- 6.4.20 Code Intelligence GmbH

7. 市場機会と将来展望

*** 本調査レポートに関するお問い合わせ ***

静的アプリケーションセキュリティテスト(SAST)は、アプリケーションのソースコード、バイトコード、またはバイナリコードを、実行することなく分析し、潜在的なセキュリティ脆弱性を特定する手法です。これは「ホワイトボックス」テストとも呼ばれ、アプリケーションの内部構造とロジックを深く理解した上で検査を行います。SASTツールは、SQLインジェクション、クロスサイトスクリプティング(XSS)、バッファオーバーフロー、不適切な認証・認可の実装、設定ミスなど、様々な種類の脆弱性を検出することを目的としています。開発ライフサイクルの初期段階、つまりコードが書かれた直後やビルドプロセス中に適用されることが多く、「シフトレフト」の原則を体現する重要なツールです。これにより、脆弱性が本番環境にデプロイされる前に発見・修正され、修正にかかるコストと労力を大幅に削減できます。

SASTツールは、分析対象のコードの種類によって大きく分類できます。一つは「ソースコードSAST」で、開発者が記述した生のソースコードを直接分析します。これにより、高レベルな言語構造やロジックの脆弱性を特定しやすいという利点があります。次に「バイトコードSAST」または「中間コードSAST」があり、Javaのバイトコードや.NETの共通中間言語(CIL)など、コンパイル後の中間表現を分析します。これは言語に依存しない分析が可能であり、ライブラリやフレームワークのコードも検査できる場合があります。最後に「バイナリSAST」は、実行可能なバイナリファイルを分析します。これはソースコードが利用できない場合や、サードパーティ製のコンポーネントを検査する際に有用ですが、ソースコードSASTに比べて詳細な情報が得にくいことがあります。また、SASTツールは、IDEに統合されるプラグイン型、CI/CDパイプラインに組み込まれる自動化型、専用のプラットフォームとして提供されるものなど、様々な形態で利用されています。

SASTの主な用途は多岐にわたります。最も重要なのは、開発ライフサイクルの初期段階でセキュリティ脆弱性を迅速に特定し、修正することです。これにより、開発コストの削減とセキュリティリスクの低減に貢献します。また、OWASP Top 10、PCI DSS、HIPAAなどの業界標準や規制要件への準拠を支援するためにも利用されます。SASTは、開発者がセキュアコーディングプラクティスを習得し、コード品質を向上させるためのフィードバックループとしても機能します。CI/CD(継続的インテグレーション/継続的デリバリー)パイプラインにSASTを組み込むことで、コードがコミットされるたびに自動的にセキュリティチェックを実行し、セキュリティゲートとして機能させることが可能です。さらに、アプリケーションのアーキテクチャレベルでのセキュリティ上の欠陥や、設計上の脆弱性を早期に発見する手助けもします。

SASTは、アプリケーションセキュリティテスト(AST)の広範なエコシステムの一部であり、他の技術と組み合わせて使用されることでその効果を最大化します。代表的な関連技術として、「動的アプリケーションセキュリティテスト(DAST)」があります。DASTはアプリケーションを実行し、外部から攻撃をシミュレートすることで脆弱性を検出する「ブラックボックス」テストであり、SASTとは補完的な関係にあります。また、「インタラクティブアプリケーションセキュリティテスト(IAST)」は、SASTとDASTの要素を組み合わせ、アプリケーションの実行中に内部からセキュリティ分析を行います。「ソフトウェアコンポジション分析(SCA)」は、オープンソースやサードパーティ製のコンポーネントに存在する既知の脆弱性を特定するために使用されます。さらに、「ランタイムアプリケーションセルフプロテクション(RASP)」は、アプリケーションが実行中にリアルタイムで攻撃を検知・防御する技術です。これらの技術は、DevSecOpsのアプローチにおいて、開発から運用までの各段階でセキュリティを確保するための重要な要素となります。

SAST市場は、サイバー攻撃の増加と高度化、そしてデータプライバシー規制(GDPR、CCPAなど)の強化により、急速な成長を遂げています。企業は、セキュリティ侵害による経済的損失やブランドイメージの毀損を避けるため、アプリケーションセキュリティへの投資を強化しています。特に、アジャイル開発やDevOpsの普及に伴い、開発プロセスにセキュリティを組み込む「シフトレフト」の考え方が主流となり、SASTのような自動化されたセキュリティテストツールの需要が高まっています。また、オープンソースソフトウェアの利用が拡大する中で、カスタムコードだけでなく、依存関係にあるライブラリのセキュリティも重要視されるようになり、SASTとSCAの連携が不可欠となっています。開発者自身がセキュリティを意識し、早期に脆弱性を修正できるような、開発者フレンドリーなツールの需要も高まっています。

SASTの将来は、人工知能(AI)と機械学習(ML)の統合によって大きく進化すると予測されています。これにより、誤検知(False Positive)の削減、検出精度の向上、そして脆弱性の優先順位付けの最適化が期待されます。また、開発者エクスペリエンスの向上も重要な焦点となります。IDEとのより深い統合、リアルタイムに近いフィードバック、そして具体的な修正ガイダンスの提供により、開発者がセキュリティ問題をより効率的に解決できるようになるでしょう。クラウドネイティブアプリケーション(マイクロサービス、コンテナ、サーバーレスなど)の普及に伴い、これらの新しいアーキテクチャに特化したSAST機能の強化も進むと見られます。さらに、SASTは他のASTツール(DAST、IAST、SCAなど)との連携を一層強化し、より包括的で自動化されたアプリケーションセキュリティプラットフォームの一部として機能するようになるでしょう。最終的には、脆弱性の検出だけでなく、AIを活用した自動修正提案や、コードのセキュリティ品質を継続的に監視・改善する機能が標準となる可能性があります。