ランタイムアプリケーション自己保護市場規模とシェア分析 – 成長トレンドと予測 (2025-2030年)

ランタイムアプリケーションセルフプロテクション市場は、コンポーネント(ソリューション[ウェブアプリケーション保護など]、サービス[プロフェッショナルサービスなど])、展開モード(クラウド[パブリッククラウドなど]、オンプレミス)、エンドユーザー企業規模(大企業など)、エンドユーザー産業(IT・通信、BFSIなど)、および地域によってセグメント化されています。市場予測は、金額(米ドル)で提供されます。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

ランタイムアプリケーション自己保護(RASP)市場の概要

本レポートは、ランタイムアプリケーション自己保護(RASP)市場の規模、シェア、成長トレンド、および2025年から2030年までの予測について詳細に分析したものです。

市場概要

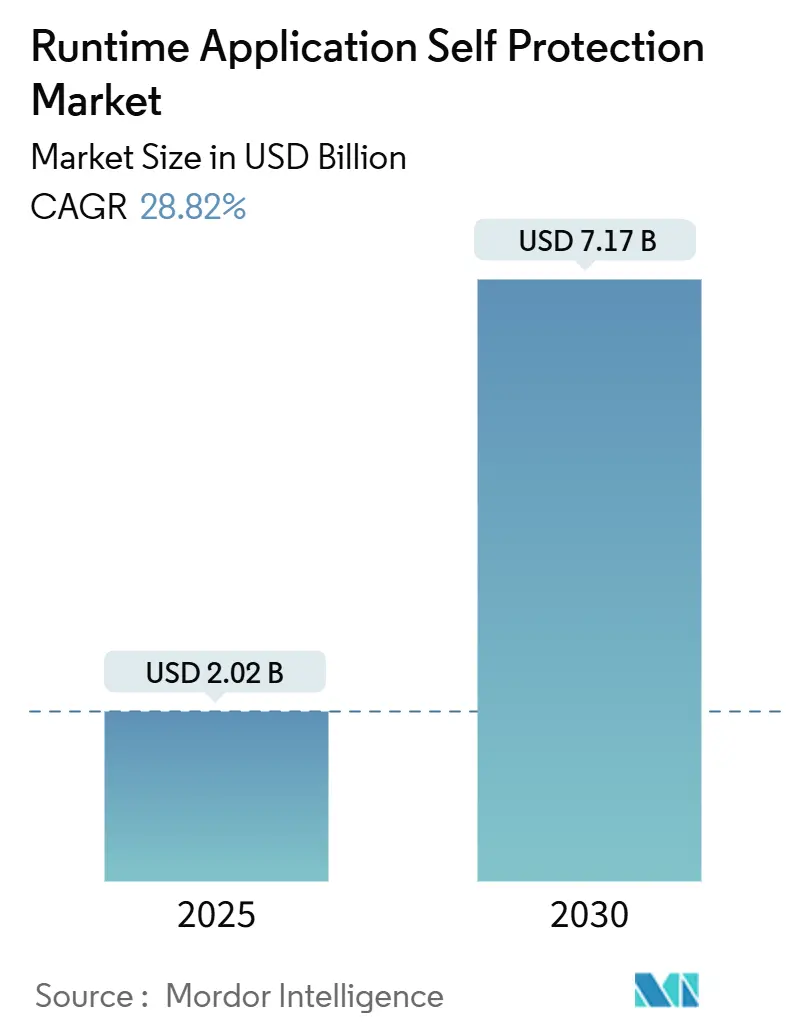

RASP市場は、2025年には20.2億米ドルに達し、2030年には71.7億米ドルに成長すると予測されており、2025年から2030年までの年平均成長率(CAGR)は28.82%と非常に高い伸びが期待されています。この成長は、ゼロデイ攻撃やAPIを標的とした攻撃に対して従来の境界防御が限界を迎える中、実行中のコード内部にセキュリティを組み込む必要性が高まっていることを反映しています。欧州連合のNIS2指令や米国のCISA指令といった規制圧力も、即座の脅威対応を可能にするインプロセスセキュリティ制御への予算再配分を加速させています。

クラウドネイティブやサーバーレスの導入が進むことで、短命なワークロードの数が増加しており、インフラではなくコードに追随するエージェントレベルの保護に対する需要が高まっています。ベンダー各社は、ランタイム保護をより広範なプラットフォーム提供に統合する買収で対応しており、eBPFやアプリケーション検出応答(ADR)への初期投資は、次の競争差別化の波を示唆しています。

主要なレポートのポイント

* コンポーネント別: ソリューションが2024年のRASP市場シェアの64.5%を占め、サービスは2030年までに17.4%のCAGRで成長すると予測されています。

* 展開モード別: クラウド展開が2024年のRASP市場規模の71.3%を占め、2030年まで18.5%のCAGRで推移する見込みです。

* エンドユーザー企業規模別: 大企業が2024年の収益の58.1%を占めましたが、中小企業(SME)は2030年まで16.6%と最も高いCAGRを記録すると予測されています。

* エンドユーザー産業別: BFSI(銀行・金融サービス・保険)セクターが2024年に22.7%の収益シェアでリードし、ヘルスケアは2030年まで19.5%のCAGRで拡大すると予測されています。

* 地域別: 北米が2024年に40.9%の収益シェアを維持しましたが、アジア太平洋地域は2030年まで18.2%と最も速いCAGRを記録すると予測されています。

グローバルRASP市場のトレンドと洞察

促進要因(Drivers)

1. ゼロデイ攻撃とメモリ安全性の脆弱性の急増(CAGRへの影響度: +6.2%):

静的スキャンでは見逃されるロジックの欠陥やサプライチェーンのギャップを標的とするゼロデイ攻撃が増加しており、企業は防御をコードパス自体に組み込むよう促されています。RASPツールは実行コンテキストをリアルタイムで監視し、シグネチャベースのデバイスを迂回する未知の攻撃をブロックします。2024年のAPI攻撃の27%がWebアプリケーションファイアウォール(WAF)が見逃したビジネスロジックの欠陥を悪用したことで、この緊急性はさらに高まりました。AI駆動型ツールも脅威の窓を広げ、行動ベースのランタイム検査の価値を強化しています。

2. API中心アーキテクチャの普及拡大(CAGRへの影響度: +5.8%):

マイクロサービスやサーバーレスパターンはAPIエンドポイントを増加させ、各呼び出しを潜在的な侵害ベクトルに変えています。2024年のアカウント乗っ取り試行の46%がWebフォームではなくAPIを標的としていました。組み込みのランタイム保護は、すべてのリクエストフローを監視し、異常なパラメータを検出し、不正な呼び出しを中断することで、GraphQLインジェクション、パラメータ汚染、AIモジュールを標的としたプロンプトインジェクション攻撃から保護します。

3. クラウドネイティブおよびサーバーレスランタイムへの急速な移行(CAGRへの影響度: +4.9%):

コンテナは数秒で起動するため、定期的なスキャンを行う時間がなく、サーバーレスプラットフォームは従来のエージェントを禁止しています。RASP市場のベンダーは、ホストのローテーションに関わらず資産レベルの可視性を提供する、アプリケーションに追随する軽量なフックを構築しています。顧客がクラウドの共有責任モデルを理解し、アプリケーションセキュリティが自社の責任であることを認識するにつれて、導入が加速しています。

4. インプロセスセキュリティ制御に対するコンプライアンスの強化(CAGRへの影響度: +4.1%):

NIST SP 800-53はランタイム保護を明示的に引用しており、NIS2の「最先端」のアプリケーションセキュリティの要求を反映しています。監査人は、RASPがランタイム証拠と詳細な監査ログを生成し、継続的な監視の証明を簡素化するため、RASPを好みます。組織はコンプライアンスカレンダーに合わせて購入を調整し、予算が制約されるサイクルでも一貫した需要を促進しています。

5. 重要インフラに対するアプリ内ランタイム保護の義務化(CAGRへの影響度: +3.7%):

EUや北米を中心に、重要インフラにおけるアプリ内ランタイム保護の義務化が進んでおり、先進国市場にも波及しています。

6. SBOM(ソフトウェア部品表)義務化の拡大による組み込みRASPの推進(CAGRへの影響度: +2.9%):

北米(FDA)やEUを中心にSBOMの義務化が拡大しており、特にヘルスケア分野で組み込みRASPの需要が高まっています。

阻害要因(Restraints)

1. 高頻度アプリケーションにおける永続的なパフォーマンス遅延の懸念(CAGRへの影響度: -3.4%):

アルゴリズム取引デスクは、マイクロ秒単位の遅延も許容しません。最新の低オーバーヘッドRASPでさえ、トレースやポリシーチェックを挿入することで、クリティカルパスを延長する可能性があります。金融機関は、数ミリ秒の遅延が不安定な市場での収益を損なうと計算しており、より軽量なタッチで洞察を維持するカーネルレベルのeBPFプローブを試しています。

2. ポリシーチューニングのための開発者スキルセットの限定(CAGRへの影響度: -2.8%):

効果的なランタイム保護には、各関数呼び出しに合わせて調整されたルールが必要です。ほとんどの開発者はセキュリティに関する深い知識がなく、ほとんどのセキュリティチームはコードに精通していないため、攻撃を許容する緩い設定か、機能を破壊する厳格な設定のいずれかを生み出します。マネージドサービスパートナーがこのギャップを埋めていますが、料金やベンダーロックインが、特に中堅企業の間で広範な導入を遅らせています。

3. オブザーバビリティとDevSecOpsツールチェーンの断片化(CAGRへの影響度: -2.1%):

北米やEUを中心に、オブザーバビリティとDevSecOpsのツールチェーンが断片化していることが、RASPの導入と統合を複雑にしています。

4. eBPFベースの代替技術の台頭による需要の食い込み(CAGRへの影響度: -1.9%):

Linuxが主流の環境、特に北米やEUにおいて、eBPFベースの代替技術が登場し、RASPの需要を一部食い込んでいます。

セグメント分析

* コンポーネント別: ソリューションが優勢を維持し、サービスが加速

ソリューションは2024年に64.5%の収益を上げ、Web、モバイル、API、IoT保護モジュールが牽引しています。RASP市場は、最小限の摩擦で生産パイプラインに組み込めるターンキー機能に報います。Webアプリケーション保護は、ブラウザベースのトランザクションがデジタルビジネスの基盤であるため、最大のシェアを占めています。モバイルアプリケーション保護は、金融およびコマースアプリがランタイム改ざん、ジェイルブレイク悪用、オーバーレイマルウェアに直面するにつれて急速に成長しています。API保護はマイクロサービスへの移行を進める購入者を惹きつけ、IoTアプリケーション保護はファームウェアを迅速にパッチできない産業環境で牽引力を増しています。

サービスは2030年まで17.4%のCAGRで他のすべての提供物を上回っています。プロフェッショナルサービスはポリシー設計、コード計測、コンプライアンスマッピングを指導します。マネージドサービスは継続的な監視、攻撃フォレンジック、チューニングサイクルを維持します。結果として、人員が限られている組織は、コアソリューションをオンプレミスまたはクラウドに保持しながらも、継続的なケアをアウトソースしています。このパターンは、深いセキュリティチームを持たない業界全体でのRASP業界の広範な浸透をサポートしています。

* 展開モード別: ハイブリッドの複雑さの中でのクラウドの優位性

クラウド展開は2024年の収益の71.3%を占め、2030年まで18.5%のCAGRを維持するでしょう。ハイパースケーラーのマーケットプレイスは調達を簡素化し、オートスケーリング機能はエージェント数をワークロードのバーストに合わせます。プライベートクラウドは、マルチテナントインフラを敬遠する規制されたゾーンで存続していますが、企業は依然としてパブリック、プライベート、エッジノードを統合する統一されたコンソールを求めています。AWS Lambdaのようなサーバーレスプラットフォームがホストエージェントではなく組み込みフックを採用するにつれて、パブリッククラウドに関連するRASP市場規模は拡大しています。

オンプレミス展開はシェアが減少していますが、レガシーのJavaおよび.NET環境にとって依然として不可欠です。ハイブリッドパイプラインは、ベンダーにポリシーエンジンを調和させ、クラウドポッド、仮想マシン、またはオンプレミスクラスターでルールが同じように動作するように強制します。エッジコンピューティングはセンサーを工場や小売サイトに押し出し、軽量なフットプリントと断続的な接続管理を必要とし、専門ベンダーのための新しい道筋を生み出しています。

* エンドユーザー企業規模別: 中小企業の成長が大企業の優位性に挑戦

大企業は2024年の収益の58.1%を占めました。彼らは構築、展開、実行の各段階にわたる多層防御を展開し、ランタイムの発見をSIEM(セキュリティ情報イベント管理)およびSOAR(セキュリティオーケストレーション自動化応答)ワークフローに統合しています。カスタムポリシーライブラリは独自のロジックを保護し、予算は継続的な侵入テストとレッドチーム演習をサポートしています。

中小企業(SME)は、SaaS提供が参入障壁を低減するため、16.6%のCAGRで拡大しています。サブスクリプション価格設定は小規模な予算に合致し、設備投資を不要にします。クラウドオーケストレーションは自動計測を提供し、マネージドサービスプロバイダーはスキルギャップを埋めます。この民主化はRASP市場を拡大し、大企業に供給するサプライチェーンにリスク意識の高い文化を広めています。

* エンドユーザー産業別: BFSIがリードする中、ヘルスケアが急増

BFSIセクターは2024年の収益の22.7%を生成しました。これは、口座詐欺、オープンバンキングAPI、リアルタイム決済システムが厳格なランタイム制御を要求するためです。PCI-DSSや地域のオープンバンキング規制による規制上の強制は、最善の努力措置を義務化された緩和策に置き換えています。

ヘルスケアは2030年まで19.5%のCAGRで成長すると予測されており、FDAの医療機器サイバーセキュリティ規制がソフトウェア部品表(SBOM)と継続的な脆弱性緩和を義務付けていることが後押ししています。電子カルテプラットフォームや遠隔医療アプリは、深い行動監視を必要とするAPIサーフェスを追加しています。製造業、エネルギー、政府も、産業用IoTと重要インフラを保護するために着実に投資しています。

地域分析

* 北米: 2024年に40.9%の収益を占め、NIST指令、強力なDevSecOps文化、主要なクラウドプロバイダーへの近接性によって支えられています。米国の機関は、連邦調達ガイドラインにランタイム保護を組み込み、民間および防衛プログラム全体で需要を喚起しています。カナダは銀行および公益事業で導入を拡大し、メキシコはフィンテックおよびeコマース向けにクラウド提供ソリューションを好んでいます。

* アジア太平洋: 18.2%と最も速いCAGRを記録しています。シンガポールの改正サイバーセキュリティ法は、重要セクターにアプリケーション層防御の採用を義務付けています。中国とインドは、マイクロサービスに急速に移行する爆発的なeコマースおよびフィンテックエコシステムを通じて量を増やしています。日本と韓国は自動車およびスマートファクトリーのユースケースでイノベーションを推進し、ロボットプロセスラインのランタイム保護を加速させています。オーストラリアとニュージーランドは、公共サービスおよび銀行において欧州の規範を反映した厳格な義務を課しています。

* ヨーロッパ: NIS2指令を背景に着実に拡大していますが、国境を越えた調和は遅れています。英国の銀行は、健全性規制当局の要求を満たすためにランタイム制御を統合しており、ドイツとフランスはインダストリー4.0とエネルギーグリッドに焦点を当てています。中東およびアフリカは、掘削リグの自動化を保護する湾岸のエネルギー企業や、トランザクションAPIを防御するアフリカのモバイルマネー事業者によって、導入曲線に遅れて加わっています。

競争環境

競争は中程度で断片化しています。グローバル収益の10分の1を超えるベンダーはなく、ディスラプターの余地が残されています。Imperva、Contrast Security、Dynatraceは、RASPをフルスタックのオブザーバビリティにバンドルし、プラットフォームの広範さを好む購入者の間で認知度を高めています。RASP市場は、コード分析、ランタイム検出、脅威インテリジェンスを1つのライセンスの下で融合する企業に報います。

買収の勢いが分野を再形成しています。Thalesは2023年にImpervaを36億米ドルで買収し、データ中心のセキュリティをアプリケーションランタイムに拡張しました。2025年には、FortinetがLaceworkを買収し、クラウドネイティブアプリケーション保護をファイアウォールおよびSD-WANポートフォリオに統合しました。同様の統合は、顧客のツールチェーンを短縮し、調達を簡素化することを目的としています。

新興の挑戦者はeBPFとアプリケーション検出応答(ADR)を推進しています。Oligo SecurityはLinuxカーネルを計測し、マイクロ秒のオーバーヘッドでメモリとシステムコールを監視することで、レイテンシに敏感なワークロードにアピールしています。ランタイムアラートとコード修正ガイダンスを連携させるベンダーは、DevSecOpsチームがより迅速な平均修復時間(MTTR)を要求するため、優先されます。エッジおよびIoTのニッチ市場は、限られたストレージとコンピューティングでARMベースのデバイスを強化できる専門ベンダーに開かれています。

主要企業

* CA Veracode Inc.

* Contrast Security Inc.

* Fortinet, Inc.

* RunSafe Security Inc.

* Imperva Inc.

最近の業界動向

* 2025年3月: 欧州連合サイバーセキュリティ庁(ENISA)が、アプリケーション層制御の必要性を強調するNIS2実装ガイダンスを公開しました。

* 2025年2月: Check Point Softwareが、アプリケーション全体でゼロトラストの姿勢を拡張するためにQuantum Policy InsightsとInfinity AIOpsを追加しました。

* 2025年1月: Contrast Securityが、本番環境の欠陥とアクティブなエクスプロイトを関連付けるApplication Vulnerability Monitoringをリリースしました。

* 2025年1月: ArmorCodeが、ポスチャー管理ツールの統合を強調する2025年のセキュリティ予測を発表しました。

この市場は、デジタル化の進展とサイバー脅威の高度化に伴い、今後も高い成長を続けると予想されます。

このレポートは、ランタイムアプリケーション自己保護(RASP)市場の詳細な分析を提供しています。

1. 市場の定義と範囲

RASP市場は、アプリケーションまたはそのランタイムエンジン内に組み込まれ、本番環境で実行中に悪意のある動作をリアルタイムで検知、ブロック、ログ記録する商用ソフトウェアおよびマネージドコードラッパーと定義されています。対象となるのは、組み込みエージェント、クラウドネイティブサービス、コンテナサイドカーとして提供され、ネットワーク層やホスト層ではなくアプリケーションコンテキスト内で介入するソリューションです。純粋なWebアプリケーションファイアウォール(WAF)、ホスト侵入システム、RASPライセンスなしで販売されるプロフェッショナルサービスは対象外とされています。

2. 市場概況

市場の促進要因としては、ゼロデイ攻撃やメモリ安全性の脆弱性を悪用した攻撃の急増、API中心アーキテクチャの普及、クラウドネイティブおよびサーバーレスランタイムへの急速な移行が挙げられます。また、プロセス内セキュリティ制御に対するコンプライアンス要件の強化、重要インフラにおけるアプリ内ランタイム保護の義務化(NIS-2、CISAなど)、SBOM(ソフトウェア部品表)義務化の拡大が組み込み型RASPの需要を推進しています。

一方、市場の阻害要因としては、高頻度アプリケーションにおけるパフォーマンス遅延の懸念、ポリシーチューニングのための開発者スキルセットの不足、オブザーバビリティとDevSecOpsツールチェーンの断片化が指摘されています。さらに、eBPFベースの代替技術の台頭が、従来のRASPソリューションの需要を一部奪う可能性も示唆されています。

技術的展望としては、eBPFベースの監視やApplication Detection Response(ADR)プラットフォームが、特にパフォーマンスが重視されるワークロードにおいて、従来のRASPエージェントアプローチに代わる低オーバーヘッドの選択肢として台頭し、市場を破壊する可能性があるとされています。

3. 市場規模と成長予測

市場は、コンポーネント(ソリューション:Web/モバイル/API/IoTアプリケーション保護、サービス:プロフェッショナル/マネージドサービス)、展開モード(クラウド:パブリック/プライベート/ハイブリッド、オンプレミス)、エンドユーザー企業規模(大企業、中小企業)、エンドユーザー産業(IT・通信、BFSI、ヘルスケア、政府・防衛、製造、小売・Eコマース、エネルギー・公益事業など)、および地域(北米、南米、欧州、アジア太平洋、中東・アフリカ)別に詳細にセグメント化されています。

主要な知見として、クラウド展開が収益の71.3%を占め、自動スケーリングとエージェント展開の簡素化により導入をリードしています。ヘルスケア分野は、FDAによるSBOM義務化や継続的な監視要件により、ランタイム可視性の追加が求められ、年平均成長率(CAGR)19.5%で最も急速に成長している垂直市場です。中小企業も、SaaSサブスクリプションやマネージドサービスにより社内専門知識の必要性が減少し、CAGR 16.6%で導入を拡大しています。ただし、高頻度取引のようなレイテンシに敏感な分野では、わずかな遅延が競争優位性を損なう可能性があるため、導入には慎重な姿勢が見られます。

4. 競争環境

レポートでは、市場集中度、戦略的動向、市場シェア分析に加え、CA Veracode Inc.、Contrast Security Inc.、Imperva Inc.、Fortinet, Inc.、Trend Micro Incorporated、Cisco Systems, Inc.など、20社以上の主要企業のプロファイルが提供されています。これには、グローバルおよび市場レベルの概要、主要セグメント、財務情報、戦略的情報、市場ランク/シェア、製品とサービス、最近の動向が含まれます。

5. 調査方法と信頼性

Mordor Intelligenceの調査は、トップダウンとボトムアップのアプローチを組み合わせた厳格な方法論に基づいています。アクティブな企業およびクラウドネイティブアプリケーションのワークロードをマッピングし、RASP普及率と保護対象ワークロードあたりの年間支出を乗算することで市場規模を算出しています。公開されているサイバーセキュリティ統計、クラウドプロバイダーのデータ、規制要件、価格変動、地域GDP成長率などの変数がモデルに組み込まれています。

データ検証は、2段階のアナリストレビュー、ピアセキュリティ支出比率、ベンダー収益報告との比較を通じて行われ、出力が設定されたしきい値を超える偏差を示した場合、情報源への再確認が行われます。レポートは毎年更新され、重大なイベント(高深刻度エクスプロイトの波など)の後には中間更新も行われるため、常に最新の市場見解が提供されます。

Mordor Intelligenceの市場ベースラインは、明確なスコープ、再現性のあるワークロードカウント、規制や展開アーキテクチャの変化に応じたモデルの頻繁な見直しにより、信頼性の高い計画および投資判断の基準としてクライアントに信頼されています。他の調査機関の推定値との比較では、隣接するアプリ内ファイアウォールを含めるか否か、マネージドサービスの収益の扱い、通貨換算の不均一性、ベンダー調査のみに依存する問題点などが、推定値の差異の主な要因として挙げられています。

1. はじめに

- 1.1 市場の定義と調査の前提

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

- 4.2 市場の推進要因

- 4.2.1 ゼロデイおよびメモリ安全なエクスプロイトの急増

- 4.2.2 API中心アーキテクチャの普及の拡大

- 4.2.3 クラウドネイティブおよびサーバーレスランタイムへの急速な移行

- 4.2.4 プロセス内セキュリティ制御に対するコンプライアンスの強化

- 4.2.5 重要インフラストラクチャに対する必須のアプリ内ランタイム保護 (NIS-2, CISA)

- 4.2.6 SBOM義務化の拡大が組み込み型RASPを推進

- 4.3 市場の阻害要因

- 4.3.1 高頻度アプリにおけるパフォーマンス遅延の懸念の継続

- 4.3.2 ポリシーチューニングのための開発者スキルセットの限定

- 4.3.3 分断された可観測性とDevSecOpsツールチェーン

- 4.3.4 新興のeBPFベースの代替品による需要の食い合い

- 4.4 バリュー/サプライチェーン分析

- 4.5 重要な規制フレームワークの評価

- 4.6 主要なステークホルダーへの影響評価

- 4.7 技術的展望

- 4.8 ポーターの5つの力分析

- 4.8.1 供給者の交渉力

- 4.8.2 消費者の交渉力

- 4.8.3 新規参入の脅威

- 4.8.4 代替品の脅威

- 4.8.5 競争の激しさ

- 4.9 マクロ経済要因の影響

5. 市場規模と成長予測 (金額)

- 5.1 コンポーネント別

- 5.1.1 ソリューション

- 5.1.1.1 ウェブアプリケーション保護

- 5.1.1.2 モバイルアプリケーション保護

- 5.1.1.3 API保護

- 5.1.1.4 IoTアプリケーション保護

- 5.1.2 サービス

- 5.1.2.1 プロフェッショナルサービス

- 5.1.2.2 マネージドサービス

- 5.2 展開モード別

- 5.2.1 クラウド

- 5.2.1.1 パブリッククラウド

- 5.2.1.2 プライベートクラウド

- 5.2.1.3 ハイブリッドクラウド

- 5.2.2 オンプレミス

- 5.3 エンドユーザー企業規模別

- 5.3.1 大企業

- 5.3.2 中小企業

- 5.4 エンドユーザー産業別

- 5.4.1 IT・通信

- 5.4.2 BFSI

- 5.4.3 ヘルスケア

- 5.4.4 政府・防衛

- 5.4.5 製造業

- 5.4.6 小売・Eコマース

- 5.4.7 エネルギー・公益事業

- 5.4.8 その他

- 5.5 地域別

- 5.5.1 北米

- 5.5.1.1 米国

- 5.5.1.2 カナダ

- 5.5.1.3 メキシコ

- 5.5.2 南米

- 5.5.2.1 ブラジル

- 5.5.2.2 アルゼンチン

- 5.5.2.3 その他の南米諸国

- 5.5.3 ヨーロッパ

- 5.5.3.1 ドイツ

- 5.5.3.2 英国

- 5.5.3.3 フランス

- 5.5.3.4 イタリア

- 5.5.3.5 スペイン

- 5.5.3.6 ロシア

- 5.5.3.7 その他のヨーロッパ諸国

- 5.5.4 アジア太平洋

- 5.5.4.1 中国

- 5.5.4.2 日本

- 5.5.4.3 インド

- 5.5.4.4 韓国

- 5.5.4.5 オーストラリア・ニュージーランド

- 5.5.4.6 その他のアジア太平洋諸国

- 5.5.5 中東・アフリカ

- 5.5.5.1 中東

- 5.5.5.1.1 サウジアラビア

- 5.5.5.1.2 アラブ首長国連邦

- 5.5.5.1.3 トルコ

- 5.5.5.1.4 その他の国々(中東)

- 5.5.5.2 アフリカ

- 5.5.5.2.1 南アフリカ

- 5.5.5.2.2 ナイジェリア

- 5.5.5.2.3 エジプト

- 5.5.5.2.4 その他の国々(アフリカ)

6. 競合情勢

- 6.1 市場集中度

- 6.2 戦略的動き

- 6.3 市場シェア分析

- 6.4 企業プロファイル(グローバルレベルの概要、市場レベルの概要、主要セグメント、利用可能な財務情報、戦略情報、主要企業の市場ランキング/シェア、製品とサービス、および最近の動向を含む)

- 6.4.1 CA Veracode Inc.

- 6.4.2 RunSafe Security Inc.

- 6.4.3 Contrast Security Inc.

- 6.4.4 HUMAN Security, Inc.

- 6.4.5 Imperva Inc.

- 6.4.6 Protectt.ai Labs Pvt Ltd.

- 6.4.7 INKA Entworks Inc.

- 6.4.8 Everspin Co., Ltd.

- 6.4.9 Zimperium, Inc.

- 6.4.10 Fortinet, Inc.

- 6.4.11 Check Point Software Technologies Ltd.

- 6.4.12 Digital.ai Software Inc.

- 6.4.13 OpenText Corporation

- 6.4.14 Rapid7, Inc.

- 6.4.15 Synopsys, Inc.

- 6.4.16 HCL Software

- 6.4.17 VMware, Inc.

- 6.4.18 Palo Alto Networks, Inc.

- 6.4.19 Trend Micro Incorporated

- 6.4.20 Cisco Systems, Inc.

7. 市場機会と将来のトレンド

- 7.1 ホワイトスペースと未充足ニーズの評価

*** 本調査レポートに関するお問い合わせ ***

ランタイムアプリケーション自己保護、通称RASP(Runtime Application Self-Protection)は、現代のサイバーセキュリティにおいて極めて重要な役割を果たす技術です。これは、アプリケーションが実行されている最中に、その内部から自身を保護するためのセキュリティソリューションを指します。従来のセキュリティ対策がアプリケーションの外部に位置し、ネットワークレベルでの防御を主としていたのに対し、RASPはアプリケーションのランタイム環境に直接組み込まれ、アプリケーションの動作をリアルタイムで監視し、悪意のある攻撃を検知・ブロックします。これにより、既知の脆弱性だけでなく、ゼロデイ攻撃や未知の脅威に対しても、アプリケーションのコンテキストを理解した上で、より精度の高い防御を提供することが可能となります。

RASPの主な種類としては、アプリケーションのコードやランタイム環境(Java Virtual Machine, .NET Common Language Runtime, Node.jsなど)にセキュリティエージェントやライブラリを組み込む「エージェントベース」の実装が一般的です。このエージェントは、アプリケーションのAPI呼び出し、データアクセス、ファイルシステム操作、データベースクエリといった内部動作を詳細に監視します。また、特定のプログラミング言語やフレームワークに特化した保護機能を提供するものもあります。これらのメカニズムを通じて、不正な入力の検証、異常な実行フローの検出、セキュリティポリシーからの逸脱の監視などが行われ、攻撃がアプリケーションに到達する前に、あるいは攻撃が実行されようとした瞬間にそれを阻止します。

RASPの用途は多岐にわたります。最も一般的なのは、ウェブアプリケーションの保護であり、OWASP Top 10に挙げられるようなSQLインジェクション、クロスサイトスクリプティング(XSS)、認証の不備、セキュリティ設定のミスといった脆弱性を悪用する攻撃からアプリケーションを守ります。また、マイクロサービスやAPIエコノミーの普及に伴い、APIエンドポイントの保護にもRASPが活用されています。レガシーアプリケーションに対しても、コードの変更なしにセキュリティレイヤーを追加できるため、既存システムの延命とセキュリティ強化に貢献します。さらに、DevSecOpsのプラクティスにおいて、開発ライフサイクルの早期からセキュリティを組み込み、継続的な保護を実現するための重要なツールとしても位置づけられています。PCI DSSやGDPRなどの規制要件への準拠を支援する目的でも利用が進んでいます。

関連技術との比較では、RASPの特性がより明確になります。WAF(Web Application Firewall)は、ネットワークの境界で動作し、HTTP/HTTPSトラフィックを検査して攻撃をブロックする外部防御システムです。これに対し、RASPはアプリケーション内部で動作するため、WAFが検知できないような、アプリケーションのロジックを悪用する攻撃や、暗号化されたトラフィック内の脅威にも対応できます。WAFとRASPは相互補完的な関係にあり、WAFが第一線の防御を担い、RASPがより深いレベルでの保護を提供することで、多層防御を実現します。SAST(Static Application Security Testing)は、ソースコードを静的に分析して開発段階で脆弱性を特定するツールであり、DAST(Dynamic Application Security Testing)は、実行中のアプリケーションを外部からテストして脆弱性を発見します。これらに対し、RASPは実行時にリアルタイムで攻撃をブロックする「防御」に特化しています。IAST(Interactive Application Security Testing)は、RASPと同様にアプリケーション内部にエージェントを配置して実行時に脆弱性を検出しますが、その主目的は「テスト」と「脆弱性の特定」であり、RASPの主目的である「攻撃のブロック」とは異なります。しかし、IASTが収集するランタイムデータは、RASPの保護能力向上にも寄与し、両技術は密接に関連しています。

市場背景としては、サイバー攻撃の高度化と巧妙化が挙げられます。従来の境界防御だけでは防ぎきれない脅威が増加し、アプリケーションそのものの脆弱性を狙った攻撃が主流となっています。クラウドネイティブアプリケーションやマイクロサービスの普及により、アプリケーションのアーキテクチャが複雑化し、従来のセキュリティ対策では対応が困難なケースが増えています。また、DevOpsやDevSecOpsの導入が進む中で、開発プロセスにシームレスに組み込めるセキュリティソリューションへのニーズが高まっています。WAFの限界(バイパスされる可能性、誤検知の多さ、アプリケーションコンテキストの欠如)も、RASPへの注目を集める要因となっています。さらに、データ侵害による経済的損失やブランドイメージの毀損リスクの高まり、そして厳格化する規制要件への対応も、企業がRASPのような先進的なセキュリティ技術への投資を加速させる背景となっています。

将来展望として、RASPはさらなる進化を遂げると予測されます。AI(人工知能)や機械学習(ML)の統合により、脅威検知の精度が向上し、誤検知が減少し、より適応的な保護が可能になるでしょう。サポートされるプログラミング言語やフレームワークも拡大し、より多様なアプリケーション環境に対応できるようになります。CI/CDパイプラインへの統合はさらに深化し、DevSecOpsの標準的なツールとして位置づけられるでしょう。将来的には、RASPが単なる防御ツールに留まらず、アプリケーションの自己修復機能や、脆弱性を自動的にパッチする機能を持つようになる可能性も指摘されています。また、ランタイム時の詳細な可視性と分析機能を提供することで、アプリケーションの挙動や攻撃に関する深い洞察をもたらし、セキュリティ運用全体の改善に貢献するでしょう。IASTやAPIセキュリティゲートウェイといった他のセキュリティツールとの連携や機能統合も進み、より包括的なアプリケーションセキュリティプラットフォームの一部として進化していくことが期待されます。エッジコンピューティングやIoTデバイスの普及に伴い、分散環境におけるアプリケーション保護のニーズが高まる中で、RASPの適用範囲はさらに広がっていくと考えられます。