認証局市場 規模・シェア分析 – 成長動向と予測 (2025年~2030年)

認証局市場レポートは、コンポーネント(SSL/TLS証明書、コード署名証明書など)、組織規模(大企業、中小企業)、エンドユーザー業種(BFSI、IT・通信、小売・Eコマースなど)、証明書検証レベル(ドメイン認証、組織認証など)、展開モデル(オンプレミスPKI、クラウド/マネージドPKI)、および地域別に分類されています。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

証明書認証局市場規模とトレンドレポート 2025-2030:詳細な市場概要

# 1. 市場概要

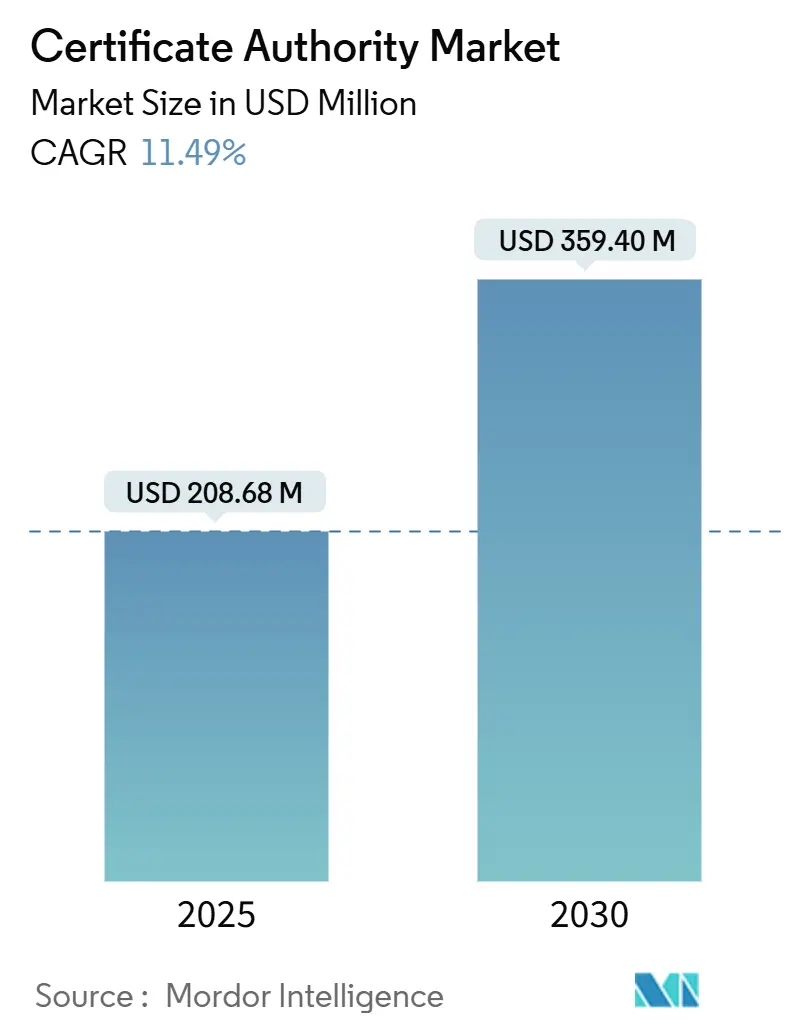

証明書認証局(CA)市場は、2025年には2億868万米ドルと推定され、2030年には3億5940万米ドルに達すると予測されており、予測期間(2025年~2030年)中の年平均成長率(CAGR)は11.49%で推移すると見込まれています。この市場は中程度の集中度を示しており、北米が最大の市場であり、アジア太平洋地域が最も急速に成長する市場となっています。

近年、組織が境界防御から、すべてのデジタルインタラクションで暗号検証に依存するID中心モデルへと移行するにつれて、証明書認証局の採用が加速しています。証明書ライフサイクルの短期化、ポスト量子暗号への早期移行、およびゼロトラストの迅速な導入により、更新ボリュームが増加し、自動化が経営層の優先事項として浮上しています。Google Chromeのより厳格なルートプログラムの実施など、事実上の規制機関として機能するブラウザベンダーは、価格ではなくコンプライアンス履歴に基づいてサプライヤー選定を再構築しました。同時に、クラウド管理型PKIサービスは、アウトソースされた専門知識が手動プロセスでは達成不可能な速度と一貫性を提供できることを示しています。アジア太平洋地域のEコマースの急成長は、政府のPKI義務化と相まって、成熟した北米およびヨーロッパ市場よりも著しく急な成長曲線を描いています。

# 2. 主要なレポートのポイント

* コンポーネント別: 2024年には証明書タイプが証明書認証局市場シェアの68.5%を占めましたが、サービスは2030年までに21.0%のCAGRで拡大すると予測されています。

* 組織規模別: 2024年には大企業が証明書認証局市場規模の64.4%を占めましたが、中小企業は2030年までに18.5%のCAGRで成長すると見込まれています。

* エンドユーザー垂直別: 2024年にはIT・通信が28.3%の収益シェアで市場をリードしましたが、ヘルスケア・ライフサイエンスは2030年までに19.8%のCAGRで成長すると予測されています。

* 証明書検証レベル別: 2024年にはドメイン検証が74.2%のシェアで優位に立ちましたが、拡張検証は2030年までに14.2%のCAGRで推移しています。

* 展開モデル別: 2024年にはオンプレミスPKIが証明書認証局市場規模の57.4%を占めましたが、クラウド/マネージドPKIは2030年までに21.3%のCAGRで成長する見込みです。

* 地域別: 2024年には北米が35.6%のシェアを維持しましたが、アジア太平洋地域は16.9%のCAGRで最も急速に成長する地域となっています。

# 3. グローバル証明書認証局市場のトレンドと洞察

3.1. 推進要因 (Drivers)

市場の成長を牽引する主な要因は以下の通りです。

* セキュアなウェブアクセスへの意識の高まり(CAGRへの影響:+2.1%): グローバルに影響があり、特に北米とEUで強く、中期的な影響が見込まれます。

* 厳格な規制とコンプライアンス要件(CAGRへの影響:+2.8%): 北米とEUで強く、アジア太平洋地域にも拡大しており、長期的な影響が見込まれます。

* ブラウザのルートストア所有者はより厳格なコンプライアンスを強制しており、Google Chromeが2024年10月以降に発行されたEntrust証明書を信頼しないと発表したことがその一例です。これにより、企業は技術的なメリットだけでなく、懲戒記録に基づいてCAを評価するようになりました。CA/Browser Forumの新しい規則により、TLSの最大有効期間が2029年3月までに47日に短縮されるため、更新ボリュームが増加し、リアルタイム自動化を備えたプロバイダーが有利になります。金融やヘルスケアなどの規制産業は、将来的な信頼失墜のリスクを避けるため、Tier-1 CAとの契約更新を加速させています。

* Eコマースとオンライン取引の急増(CAGRへの影響:+1.9%): グローバルに影響があり、アジア太平洋地域で最も高く、短期的な影響が見込まれます。

* クラウドベースPKIサービスの拡大(CAGRへの影響:+3.2%): グローバルに影響があり、北米が主導しており、中期的な影響が見込まれます。

* 組織がハードウェアセキュリティモジュール、CRL配布ポイント、および内部での監査管理を維持することを望まないため、クラウド配信がデフォルトの出発点となりました。DigiCertは2024年12月に主力プラットフォームをMicrosoft Azure Marketplaceに展開し、クリックによる調達と従量課金制のスケーリングを可能にしました。Paddy Power Betfairのような事例では、HashiCorp Vault-as-a-Serviceへの移行後、証明書発行リードタイムが1週間から1時間に短縮されました。Appleが47日間の有効期間を推進し、市場がほぼ継続的な更新へと移行する中で、これらのメリットはさらに重要になります。自動鍵ローテーション、ポリシー適用、即時失効で差別化を図るベンダーは、従来のユニットベースのSSL販売業者よりも明確な価格決定力を獲得しています。

* DevSecOps主導の証明書自動化(CAGRへの影響:+1.7%): 北米とEUで強く、アジア太平洋地域で台頭しており、中期的な影響が見込まれます。

* 企業はACMEプロトコルをCI/CDパイプラインに組み込み、チケットベースの発行ワークフローを排除しました。DigiCertが2025年2月にリリースした統合ガイドは、サードパーティのACMEフックが既存のガバナンス管理を妨げることなく自動更新を実現する方法を示しています。証明書管理を自動化したチームは、サービス停止の減少とリリースサイクルの高速化を報告しており、セキュリティ衛生が具体的なビジネス価値に変換されています。DevOpsプラットフォームが証明書オーケストレーション用のAPIを公開するにつれて、ラインオブビジネス開発者はコンテナを起動するのと同じ方法で証明書を調達するようになり、PKIはニッチなセキュリティツールから日常的なインフラリソースへと変化しています。

* ゼロトラストネットワークにおけるマシンIDの需要(CAGRへの影響:+2.4%): グローバルに影響があり、企業に焦点を当てており、長期的な影響が見込まれます。

* ゼロトラストの設計図は、すべてのワークロード、デバイス、APIコールに暗号化された資格情報を要求します。アナリストは、大規模なクラウド環境内ではすでにマシンIDが人間を桁違いに上回っていることを観察しています。マイクロサービスが普及するにつれて、この比率はさらに拡大する可能性があります。したがって、企業はハイブリッドPKIアーキテクチャを採用しています。外部エンドポイントにはパブリックルートを、東西トラフィックにはプライベートルートを使用します。この分野で成功しているCAは、高スケール発行エンジン、分散型OCSPサービス、および異常な証明書使用を強調する詳細な分析に投資しています。

3.2. 抑制要因 (Restraints)

市場の成長を妨げる主な要因は以下の通りです。

* 中小企業におけるセキュリティ証明書の認識不足(CAGRへの影響:-1.8%): アジア太平洋、MEA、および一部のラテンアメリカ地域で強く、中期的な影響が見込まれます。

* 自己署名証明書の普及(CAGRへの影響:-2.1%): グローバルに影響があり、中小企業セグメントに集中しており、短期的な影響が見込まれます。

* レガシーアプリケーションや予算に制約のあるチームは、内部ネットワークが信頼できると信じて自己署名証明書をデプロイし続けています。DellのeDellRoot事件のような注目すべき失敗は、これらの証明書が中間者攻撃に悪用される可能性があることを示しました。自己署名デプロイメントはCA料金を回避するため、特に新興市場の中小IT部門にとって依然として魅力的です。そのため、商業CAは、隠れた自己署名資産を露呈し、金銭的なリスク削減を計算するための発見および移行ツールキットをバンドルしています。

* ハイパースケールにおける証明書ライフサイクルの複雑さ(CAGRへの影響:-1.4%): グローバルに影響があり、大企業に影響を与え、長期的な影響が見込まれます。

* ポスト量子標準に関する規制の不確実性(CAGRへの影響:-2.3%): グローバルに影響があり、規制産業がより大きなリスクを負い、長期的な影響が見込まれます。

* NISTはRSA-2048およびECC-256の段階的廃止を2030年に開始する目標を設定しましたが、Dilithiumなどのアルゴリズムに関する最終的な鍵サイズガイダンスとパフォーマンスベースラインは未解決のままです。企業は相互運用性がより明確になるまでPKIバックボーンのオーバーホールをためらっており、ハードウェアアップグレードや新しい信頼階層の短期的な注文を遅らせています。ベンダーは古典的な署名とポスト量子署名を埋め込んだデュアルスタック証明書を提供することで対応していますが、大規模な購入者は、より大きな鍵のためのコードスペースが不足しているレガシーデバイスをどのように改修するかという問題に依然として取り組んでいます。

# 4. セグメント分析

4.1. コンポーネント別: サービスが自動化革命を推進

2024年の収益の68.5%は証明書タイプが占めており、これはブラウザがすべての公開ウェブエンドポイントに強制するSSL/TLSの需要に支えられています。しかし、サービスが勢いを増しており、顧客が個々のファイルを購入するよりも運用上の卓越性が重要であると認識したため、21.0%のCAGRで拡大しています。Appleが47日間の有効期間を導入する見込みであるため、手動更新プロセスは維持不可能となり、企業は発見、ポリシー適用、マシンファースト発行エンジンをバンドルしたマネージドPKIサブスクリプションへと移行しています。

サービスプロバイダーは、更新にかかる平均時間を数日から数分に短縮できることを示し、規制当局向けの監査証跡も提供しています。自動化により、鍵侵害イベント発生時の大量失効と即時再発行も可能になりました。その結果、アナリストは2030年までにサービスが価値で証明書タイプを上回ると予測しており、証明書認証局市場における構造的な変化を示しています。この進化は、証明書認証局業界が現在、証明書単価ではなくプラットフォームの堅牢性で競争している理由を強調しています。

4.2. 組織規模別: 中小企業の自動化が加速

大企業は2024年の総支出の64.4%を占めており、これは複雑なマルチクラウド環境が多層的な信頼モデルを必要とすることを反映しています。ゼロトラストイニシアチブの拡大に伴い、彼らの予算は増加し続け、証明書認証局市場規模を絶対的な観点から強化しています。しかし、中小企業セグメントは18.5%のCAGRでより急な軌道を示しています。クラウドネイティブPKI製品は、ハードウェアセキュリティモジュールや公開鍵専門家の必要性を排除し、サブスクリプションを通じてエンタープライズグレードの機能を提供しました。

SaaS請求と事前統合されたACMEコネクタにより、スタートアップ企業はドメイン登録後数分以内に信頼できる証明書を展開できるようになりました。例えばインドネシアでは、QRISデジタル決済フレームワークが標準化されたPKIレールを使用して、マイクロマーチャントを安全にオンライン化しました。これらのユースケースは、手頃な価格で自動化されたPKIが、サイバーセキュリティの専門知識と予算が限られている地域でデジタルコマースを解き放つことができるという考えを裏付けています。

4.3. エンドユーザー垂直別: ヘルスケアのコンプライアンスが成長を牽引

IT・通信サプライヤーは2024年に28.3%のシェアを占めました。これは、ハイパースケーラー、CDNプロバイダー、通信事業者が主要な発行者として機能するか、マルチテナントサービスのために膨大な数の証明書に依存しているためであり、このセグメントは証明書認証局市場で最も影響力のあるものの1つとなっています。ヘルスケア・ライフサイエンスは、電子健康記録の相互運用性義務と接続医療機器のセキュリティ確保の必要性により、19.8%のCAGRで最速の成長を遂げました。MicrosoftのEntra ID統合は、証明書ベースの認証がHIPAA管理を弱めることなく臨床医のログインを合理化できることを示しました。

製薬会社も同様に、研究室とクラウド分析の間で流れるデータの整合性を保証するためにコード署名証明書を採用しました。病院を標的とするランサムウェア攻撃が増加する中、経営陣はPKIアップグレードをITの利便性ではなく、不可欠な患者安全対策として承認しました。その結果、監査、インシデント報告、デバイス検証をカバーする垂直コンプライアンスモジュールを持つベンダーは、プレミアム価格を獲得しました。

4.4. 証明書検証レベル別: 自動化トレンドにもかかわらずEVが成長

ドメイン検証(DV)は2024年に74.2%のシェアを占め、ACMEワークフローと互換性のある即時発行やLet’s Encryptからの無料提供の恩恵を受けました。それにもかかわらず、拡張検証(EV)証明書は、銀行、決済ゲートウェイ、高価値ブランドがフィッシングを阻止するために目に見えるブラウザインジケーターを必要としたため、14.2%のCAGRで成長しました。EVプロバイダーは、発行時間を数日から数時間に短縮するために、合理化されたオンラインKYCチェックに投資し、業界全体の自動化要件に合致させました。

一部の企業は、信頼のシグナルと予算管理のバランスを取るために、階層を混合する実験を行いました。マイクロサービスには無料のDVを展開し、主要なポータルにはEVを予約するといった方法です。組織検証(OV)は安定しており、EVの追加的なブランド価値が余分な労力を正当化しない中程度の保証レベルとして位置づけられています。しかし、規制当局がすべての公開サイトでより強力なID証明を要求するようになれば、OVとEVの境界線は時間とともに曖昧になる可能性があります。

4.5. 展開モデル別: クラウド移行が加速

オンプレミスPKIの導入は、防衛や銀行などのセクターにおけるデータ主権条項と長年のハードウェア償却サイクルに支えられ、2024年の支出の57.4%を依然として占めていました。しかし、証明書認証局市場シェアの優位性は、21.3%のCAGRで進展するクラウド/マネージドPKIへと着実に傾いています。HashiCorpとDigiCertは、SaaS配信がHSMバックアップの鍵ストアと統合し、FIPS 140-2管理を満たすことができることを示し、監査人を安心させながら設備投資を削減しました。

ハイブリッドトポロジーが一般的になりました。ルートはオンプレミスに保持し、CAの発行と検証サービスはクラウドリージョンで運用する構成です。この構成は、レイテンシ、コンプライアンス、災害復旧の目標のバランスを取ります。証明書のライフタイムが短縮されるにつれて、クラウドOCSPレスポンダーの弾力性と自動フェイルオーバーが戦略的な重みを増しており、クラウドモデルが今世紀末までに物理的なデプロイメントを凌駕することを示唆しています。

# 5. 地域分析

* 北米: 2024年には世界の収益の35.6%を維持しました。これは、成熟したサイバーセキュリティ予算、積極的なゼロトラストロードマップ、および3072ビットRSA鍵への早期移行に支えられています。ホワイトハウスの大統領令14028などの連邦指令は、機関に継続的な証明書監視の採用を促し、コンプライアンスツールの証明書認証局市場規模を強化しました。この地域の成長は現在、ライフサイクルタスクの自動化とポスト量子アルゴリズムのパイロットプロジェクトにかかっており、DigiCertが2025年4月にリリースしたDilithiumテスト証明書がその証拠です。

* アジア太平洋: 16.9%の最速CAGRを記録しました。これは、キャッシュレス決済の拡大、データローカライゼーション法規、およびインド、ベトナム、インドネシアにおける政府のPKI展開によって引き起こされました。インド準備銀行のデジタル決済信頼アンカーに関するガイドラインは、地元の銀行に証明書ワークフローの近代化を促しました。国内のクラウドプロバイダーは、グローバルCAと提携して、ターンキー発行をEコマースプラットフォームに組み込み、数百万の中小企業が社内専門知識なしでコンプライアンスを遵守できるようにしました。中国の国産アルゴリズム推進も、地域のベンダーに互換性マトリックスの拡大を促し、サプライヤーの多様性を広げました。

* ヨーロッパ: GDPRのプライバシー体制の下で安定した勢いを維持しました。データ処理者は暗号化と鍵管理の実践を文書化する必要があります。eIDASの改訂は、適格ウェブサイト認証証明書の需要をさらに促進し、より広範な証明書認証局市場内でプレミアムなニッチ市場を創出しています。

* 中東・アフリカ: スマートシティおよびオープンバンキングプロジェクトに関連して採用が増加していることを示しましたが、インフラの不均一性が大規模な自動発行を遅らせることがありました。

* 南米: 緩やかですがポジティブな軌道を示しました。政府は公共部門のポータルでTLSをますます要求するようになり、ブラジルのフィンテックサンドボックスはACME互換の発行者を利用して新しいサービスを迅速に立ち上げました。

# 6. 競争環境

市場の断片化は続いていますが、ベンダーの影響力はルートストアへの組み込み、自動化の深さ、およびコンプライアンス実績を中心に集中しています。Internet Security Research Groupに支援されているLet’s Encryptは、2024年半ばにApacheホストサイトのTLS証明書の73.2%を占める無料のDV証明書を発行しました。そのゼロコストモデルは価格を差別化要因として破壊し、商業プロバイダーに単価競争を試みるのではなく、付加価値サービスをパッケージ化することを強制しました。

2025年5月、CyberArkはVenafiを15億4000万米ドルで買収を完了し、マシンID管理をより広範な特権アクセスポートフォリオに統合しました。この動きは、証明書ライフサイクル自動化、シークレット管理、およびアクセス制御が統合プラットフォームに融合する戦略的収束を示しています。DigiCertは、Trust Lifecycle Manager内でLet’s Encrypt接続を可能にすることでリーチを広げ、企業に無料のDV証明書と有料の高保証証明書の両方をオーケストレーションするための一元的な管理画面を提供しました。

イノベーションは現在、ポスト量子対応、ハイパースケール発行エンジン、および業界固有のコンプライアンスモジュールに集中しています。Sectigoは企業登録検索を自動化することでEV発行を加速させ、GlobalSignはDevOpsワークロードを獲得するためにKubernetesクラスター向けのプライベートCAツールを構築しました。新規参入者はルート組み込みの大きな障壁に直面するため、ほとんどのイノベーションは既存の信頼されたルートの下でのパートナーシップまたはホワイトラベル契約を通じて実現しています。

6.1. 証明書認証局業界の主要プレイヤー

* DigiCert Inc.

* Sectigo Limited

* GoDaddy Inc.

* Asseco Data Systems SA (Asseco Poland SA)

* GlobalSign

# 7. 最近の業界動向

* 2025年7月: DigiCertは、Trust Lifecycle Manager内にLet’s Encrypt接続を統合し、一元化されたガバナンスの下で混合証明書ポートフォリオを可能にしました。

* 2025年6月: CA/Browser Forumは、公開TLS証明書の最大有効期間を47日に短縮する義務化を最終決定しました(2029年3月15日発効)。

* 2025年5月: CyberArkは、Venafiを15億4000万米ドルで買収を完了し、エンドツーエンドの人間およびマシンIDプラットフォームを形成しました。

* 2025年4月: DigiCertは、NIST選定のDilithium署名を用いたポスト量子証明書の発行を開始しました。

本レポートは、グローバルな認証局(CA)市場の現状と将来展望についてまとめたものです。市場は、様々な企業が提供する証明書タイプとサービスから生じる収益に基づいて定義されており、世界中の多様なエンドユーザー業界で利用されています。

市場は2025年の2億868万米ドルから、2030年には3億5940万米ドルに拡大すると予測されており、予測期間中の年平均成長率(CAGR)は11.49%に達すると見込まれています。

市場の成長を牽引する主な要因としては、安全なウェブアクセスに対する意識の高まり、厳格な規制とコンプライアンス要件、Eコマースおよびオンライン取引の急増が挙げられます。また、クラウドベースのPKI(公開鍵インフラ)サービスの拡大、DevSecOps主導の証明書自動化、ゼロトラストネットワークにおけるマシンアイデンティティの需要増加も重要な促進要因です。特に、ブラウザベンダーとCA/Browser ForumによるTLS証明書の有効期間の47日間への短縮は、鍵侵害リスクの抑制と定期的な再検証を促し、組織に完全な自動化導入を推進しています。これにより、手動プロセスでは費用対効果が低い継続的な発行と更新が必要となり、マネージドPKIサービスへの需要が高まっています。

一方で、市場の成長を抑制する要因も存在します。新興の中小企業(SMBs)におけるセキュリティ証明書への意識の低さ、自己署名証明書の普及、ハイパースケール環境での証明書ライフサイクル管理の複雑さ、そしてポスト量子暗号標準に関する規制の不確実性が挙げられます。

本レポートでは、市場を以下の主要なセグメントに分けて分析しています。

* コンポーネント別: 証明書タイプ(SSL/TLS証明書、コード署名証明書、セキュアメール証明書、認証/クライアント証明書など)とサービスに分類されます。

* 組織規模別: 大企業と中小企業(SMEs)に分けられます。

* エンドユーザー業界別: BFSI(銀行・金融サービス・保険)、IT・通信、小売・Eコマース、ヘルスケア・ライフサイエンス、政府・公共部門などが含まれます。

* 証明書検証レベル別: ドメイン認証(DV)、組織認証(OV)、拡張認証(EV)があります。特にEV証明書は、自動化のトレンドにもかかわらず、銀行や高価値のEコマース分野で視覚的な信頼指標として引き続き購入されており、14.2%のCAGRを維持しています。

* 展開モデル別: オンプレミスPKIとクラウド/マネージドPKIに分けられます。

* 地域別: 北米、南米、ヨーロッパ、アジア太平洋、中東・アフリカに分類され、さらに各国レベルでの詳細な分析が行われています。特にアジア太平洋地域は、政府のデジタルアイデンティティプログラムやEコマースの普及により、16.9%のCAGRで最も急速に成長している地域です。

競争環境については、市場集中度、戦略的動向、市場シェア分析、およびDigiCert Inc.、Sectigo Ltd.、GlobalSignなどの主要企業のプロファイルが提供されています。これらの企業プロファイルには、グローバルおよび市場レベルの概要、主要セグメント、財務情報、戦略情報、市場ランク/シェア、製品とサービス、最近の動向が含まれます。

将来の展望として、ポスト量子暗号への対応が重要なテーマとなっています。組織はデュアルスタック証明書のテストやDilithiumベースの署名のパイロット導入を進めていますが、NISTの最終仕様やデバイス互換性計画はまだ流動的です。未開拓の領域や満たされていないニーズの評価も行われています。

1. はじめに

- 1.1 調査の前提と市場の定義

- 1.2 調査の範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

-

4.2 市場の推進要因

- 4.2.1 安全なウェブアクセスに対する意識の高まり

- 4.2.2 厳格な規制とコンプライアンス義務

- 4.2.3 Eコマースとオンライン取引の急増

- 4.2.4 クラウドベースのPKIサービスの拡大

- 4.2.5 DevSecOps主導の証明書自動化

- 4.2.6 ゼロトラストネットワークにおけるマシンIDの需要

-

4.3 市場の阻害要因

- 4.3.1 新興SMBにおけるセキュリティ証明書の認識の低さ

- 4.3.2 自己署名証明書の普及

- 4.3.3 ハイパースケールにおける証明書ライフサイクルの複雑さ

- 4.3.4 ポスト量子標準に関する規制の不確実性

- 4.4 重要な規制フレームワークの評価

- 4.5 バリューチェーン分析

- 4.6 技術的展望

-

4.7 ポーターのファイブフォース

- 4.7.1 サプライヤーの交渉力

- 4.7.2 買い手の交渉力

- 4.7.3 新規参入の脅威

- 4.7.4 代替品の脅威

- 4.7.5 競争上の対抗関係

- 4.8 主要なステークホルダーへの影響評価

- 4.9 主要なユースケースとケーススタディ

- 4.10 市場のマクロ経済要因への影響

- 4.11 投資分析

5. 市場セグメンテーション

-

5.1 コンポーネント別

- 5.1.1 証明書の種類

- 5.1.1.1 SSL/TLS証明書

- 5.1.1.2 コード署名証明書

- 5.1.1.3 セキュアメール証明書

- 5.1.1.4 認証/クライアント証明書

- 5.1.2 サービス

-

5.2 組織規模別

- 5.2.1 大企業

- 5.2.2 中小企業 (SMEs)

-

5.3 エンドユーザー業種別

- 5.3.1 BFSI

- 5.3.2 IT・通信

- 5.3.3 小売・Eコマース

- 5.3.4 ヘルスケア・ライフサイエンス

- 5.3.5 政府・公共部門

-

5.4 証明書検証レベル別

- 5.4.1 ドメイン認証 (DV)

- 5.4.2 組織認証 (OV)

- 5.4.3 EV認証 (EV)

-

5.5 展開モデル別

- 5.5.1 オンプレミスPKI

- 5.5.2 クラウド/マネージドPKI

-

5.6 地域別

- 5.6.1 北米

- 5.6.1.1 米国

- 5.6.1.2 カナダ

- 5.6.1.3 メキシコ

- 5.6.2 南米

- 5.6.2.1 ブラジル

- 5.6.2.2 アルゼンチン

- 5.6.2.3 その他の南米諸国

- 5.6.3 欧州

- 5.6.3.1 ドイツ

- 5.6.3.2 英国

- 5.6.3.3 フランス

- 5.6.3.4 イタリア

- 5.6.3.5 ロシア

- 5.6.3.6 その他の欧州諸国

- 5.6.4 アジア太平洋

- 5.6.4.1 中国

- 5.6.4.2 日本

- 5.6.4.3 韓国

- 5.6.4.4 インド

- 5.6.4.5 ASEAN

- 5.6.4.6 その他のアジア太平洋諸国

- 5.6.5 中東・アフリカ

- 5.6.5.1 中東

- 5.6.5.1.1 サウジアラビア

- 5.6.5.1.2 アラブ首長国連邦

- 5.6.5.1.3 トルコ

- 5.6.5.1.4 その他の中東諸国

- 5.6.5.2 アフリカ

- 5.6.5.2.1 南アフリカ

- 5.6.5.2.2 ナイジェリア

- 5.6.5.2.3 その他のアフリカ諸国

6. 競合情勢

- 6.1 市場集中度

- 6.2 戦略的動き

- 6.3 市場シェア分析

-

6.4 企業プロファイル {(グローバルレベルの概要、市場レベルの概要、コアセグメント、利用可能な財務情報、戦略情報、主要企業の市場ランク/シェア、製品とサービス、および最近の動向を含む)}

- 6.4.1 DigiCert Inc.

- 6.4.2 Sectigo Ltd.

- 6.4.3 GoDaddy Group (Starfield Tech.)

- 6.4.4 GlobalSign (KGZ)

- 6.4.5 Entrust Corp.

- 6.4.6 IdenTrust Services LLC

- 6.4.7 Let’s Encrypt / ISRG

- 6.4.8 Actalis S.p.A

- 6.4.9 SSL.com LLC

- 6.4.10 Trustwave SecureTrust

- 6.4.11 Network Solutions LLC

- 6.4.12 WISeKey Intl. Holdings Ltd.

- 6.4.13 SwissSign AG

- 6.4.14 OneSpan Inc.

- 6.4.15 Camerfirma SA

- 6.4.16 Buypass AS

- 6.4.17 QuoVadis Trustlink (Bermuda) Ltd.

- 6.4.18 Certum (Asseco Data Systems SA)

- 6.4.19 Amazon Trust Services

- 6.4.20 Google Trust Services LLC

- 6.4.21 Microsoft Azure TLS

- 6.4.22 Oracle Cloud CA

- 6.4.23 Cloudflare Inc.

- 6.4.24 DigiSigner LLC

- 6.4.25 HARICA (Hellenic Academic CA)

7. 市場機会と将来展望

*** 本調査レポートに関するお問い合わせ ***

認証局とは、デジタル証明書を発行し、その信頼性を保証する第三者機関のことでございます。インターネット上での身元確認やデータの完全性、機密性を確保するために不可欠な存在であり、公開鍵暗号基盤(PKI)の中核を担っております。具体的には、公開鍵と特定のエンティティ(個人、組織、サーバーなど)の紐付けを証明し、その正当性を保証する役割がございます。発行されるデジタル証明書には、所有者の情報、公開鍵、発行者である認証局の情報、有効期間、そして認証局のデジタル署名などが含まれております。これにより、通信相手が主張する通りの相手であること(認証)、データが改ざんされていないこと(完全性)、そして暗号化された通信の信頼性(機密性)が保証される仕組みでございます。

認証局にはいくつかの種類がございます。一つは「パブリック認証局」で、一般に広く信頼されており、ウェブブラウザやオペレーティングシステムにそのルート証明書がプリインストールされております。VeriSign(現在はDigiCertが事業を継承)、GlobalSign、Sectigo、そして無料の証明書を提供するLet's Encryptなどが代表的でございます。これらは商用サービスとして証明書を発行し、厳格な審査基準と運用ポリシーを持っております。もう一つは「プライベート認証局」で、企業や組織が内部利用のために構築・運用する認証局でございます。社内システム、VPN、IoTデバイス間の認証などに利用され、パブリック認証局のような外部からの信頼は得られませんが、内部での柔軟なポリシー設定が可能でございます。また、PKIの階層構造において、最上位に位置し自身の公開鍵を自己署名したルート証明書を発行する「ルート認証局」と、ルート認証局から署名を受け、エンドエンティティに証明書を発行する「中間認証局」がございます。中間認証局は、ルート認証局の秘密鍵を直接使用するリスクを軽減し、運用上の柔軟性を提供いたします。

認証局の用途は多岐にわたります。最も一般的なのは、ウェブサイトのHTTPS化に不可欠な「SSL/TLS通信」でございます。サーバー証明書を発行し、クライアントとサーバー間の安全な通信を確立いたします。また、ソフトウェアやアプリケーションの配布元を証明し、改ざんされていないことを保証する「コード署名」にも利用されます。電子メールの送信者の認証、内容の暗号化、改ざん防止には「電子メールの暗号化と署名(S/MIME)」が用いられます。企業のリモートアクセス環境では、ユーザーやデバイスの認証に証明書が使用され、安全な「VPN(Virtual Private Network)」を実現いたします。近年では、多数のIoTデバイスが相互に、またはクラウドサービスと安全に通信するための認証基盤として「IoTデバイス認証」にも活用されております。さらに、法的な効力を持つ文書の署名に利用される「電子署名」や、ウェブサービスや社内システムへのアクセス時にユーザーの身元を証明する「クライアント認証」にも重要な役割を果たしております。

認証局と密接に関連する技術も多数ございます。「公開鍵暗号基盤(PKI)」は、認証局が中核をなす、公開鍵暗号方式を利用したセキュリティインフラ全体を指し、デジタル証明書の発行、管理、失効、検証のプロセスを定義いたします。「デジタル証明書」は、公開鍵と所有者の情報を紐付け、認証局がデジタル署名した電子的な身分証明書であり、X.509形式が一般的でございます。「公開鍵暗号方式」は、異なる2つの鍵(公開鍵と秘密鍵)を使用し、公開鍵で暗号化されたデータは対応する秘密鍵でのみ復号できる方式でございます。「ハッシュ関数」は、任意の長さのデータから固定長のハッシュ値(メッセージダイジェスト)を生成する一方向関数で、データの改ざん検知に利用されます。「デジタル署名」は、秘密鍵でハッシュ値を暗号化することで、データの作成者と非改ざん性を証明する技術でございます。また、失効した証明書を管理・通知するための仕組みとして、「証明書失効リスト(CRL)」やリアルタイム照会形式の「OCSP(Online Certificate Status Protocol)」がございます。

市場背景としましては、インターネットの普及とセキュリティ意識の高まりにより、認証局の需要は継続的に増加しております。特に、ウェブサイトのHTTPS化が標準となり、SSL/TLS証明書市場は巨大でございます。Google ChromeなどのブラウザがHTTPサイトを「安全でない」と表示するようになったことも、HTTPS化を加速させました。主要なパブリック認証局としては、DigiCert、GlobalSign、Sectigo、Entrustなどが挙げられます。無料の証明書を提供するLet's Encryptの登場は、市場に大きな影響を与え、HTTPS化の普及に貢献いたしました。一方で、認証局の信頼性に対する攻撃や、証明書の不正発行といったセキュリティインシデントも発生しており、認証局の運用基準や監査の厳格化が求められております。GDPRなどの個人情報保護規制や、各国のサイバーセキュリティ法制も、認証局の役割と責任を強化する要因となっております。

将来展望としましては、まず「IoTセキュリティの強化」が挙げられます。多数のIoTデバイスの認証と管理は、今後の認証局の重要な役割となり、デバイスごとの証明書発行・管理、ライフサイクル管理の効率化が課題でございます。次に、「量子コンピュータ耐性」への対応も喫緊の課題でございます。量子コンピュータの登場により、現在の公開鍵暗号方式が解読されるリスクが指摘されており、量子コンピュータ耐性を持つ新しい暗号アルゴリズム(耐量子暗号)への移行が、将来的な認証局の課題となります。また、証明書の発行、更新、失効のプロセスは、API連携や自動化ツール(ACMEプロトコルなど)の活用により、さらに「自動化と効率化」が進むでしょう。ブロックチェーンの分散型台帳技術を認証局の信頼性向上や運用効率化に活用する研究も進められております。ネットワーク内外を問わず、すべてのアクセスを検証する「ゼロトラストモデルへの対応」においても、デバイスやユーザーの認証基盤としての認証局の重要性はさらに増すと考えられます。さらに、デジタルアイデンティティの管理や、特定の業界におけるセキュリティ要件に対応するため、新たな標準や規制が導入される可能性もございます。