コンテナセキュリティ市場 規模・シェア分析:成長動向と予測 (2025年~2030年)

コンテナセキュリティ市場レポートは、コンポーネント(プラットフォーム/ソフトウェアおよびサービス)、企業規模(大企業、中小企業)、展開(クラウド、オンプレミス)、セキュリティ制御(イメージスキャンと脆弱性管理など)、エンドユーザー産業(IT・通信、BFSIなど)、および地域別に分類されています。市場予測は金額(米ドル)で提供されます。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

コンテナセキュリティ市場の概要:成長トレンドと予測(2025年~2030年)

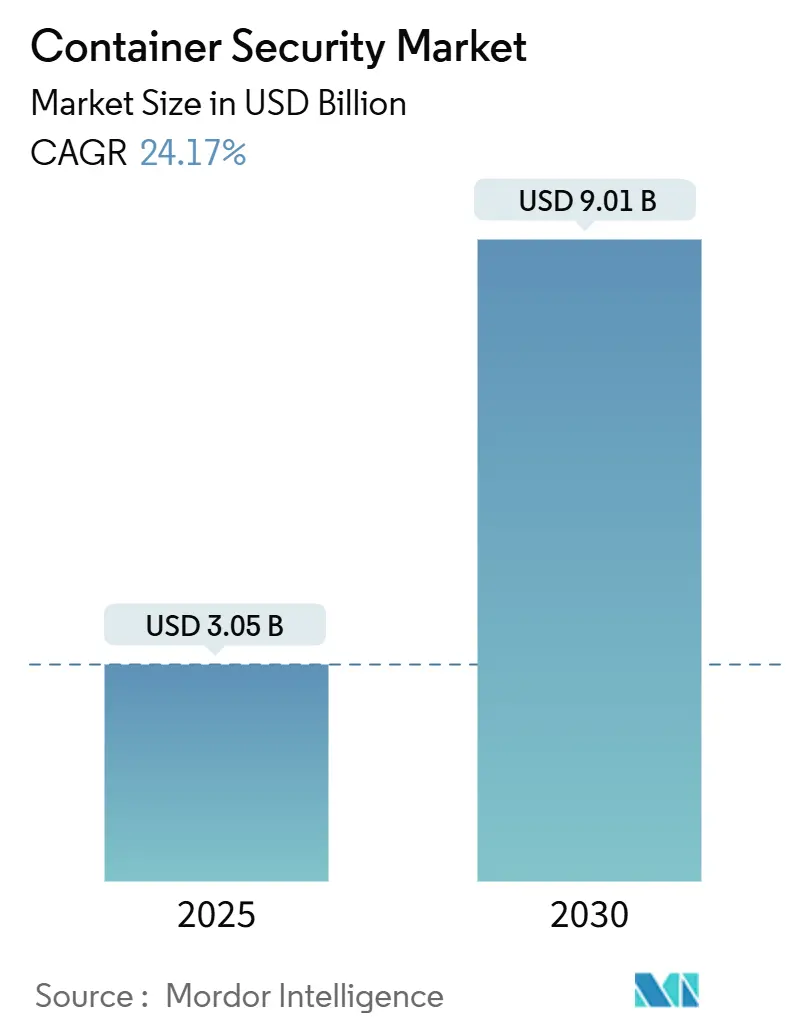

コンテナセキュリティ市場は、2025年には30.5億米ドルと推定され、2030年までに90.1億米ドルに達すると予測されており、24.17%という高い年平均成長率(CAGR)で急成長しています。この成長は、モノリシックなソフトウェアからクラウドネイティブなコンテナ化されたアーキテクチャへの移行が加速していることを反映しています。

市場分析と成長要因

現代の組織は、従来の境界防御ではなく、アプリケーションとともに移動するゼロトラストでワークロード中心の制御を重視しています。アジア太平洋地域の企業の53%がすでに本番環境でコンテナを運用しており、クラウド間でのセキュリティ体制の不整合が重要なワークロードを危険にさらすことを認識しているため、需要はさらに加速しています。

PCI-DSS 4.0、NIS2、ソフトウェア部品表(SBOM)の開示といった規制の強化により、コンテナセキュリティは裁量的な投資からコンプライアンスの必須要件へと変化しました。同時に、5Gおよびエッジプラットフォームの急速な展開は、コンテナ化されたネットワーク機能をもたらし、新たな攻撃対象領域を生み出し、専門的なランタイム保護を必要としています。GoogleによるWizの320億米ドルでの買収に代表されるように、継続的なベンチャー投資と記録的な規模の買収は、クラウドネイティブ保護の戦略的役割を強調しています。

主な成長要因としては、ハイブリッドおよびマルチクラウドコンテナワークロードの採用増加、マイクロサービスとDevSecOpsパイプラインへの急速な移行、PCI-DSS 4.0、NIS2、SBOMなどの必須セキュリティ要件、コンテナイメージに対するサプライチェーン攻撃の頻度増加、エッジおよび5Gコンテナランタイムの普及、ハードウェアレベルのコンテナ分離技術の革新が挙げられます。

セグメント分析

市場は、コンポーネント、組織規模、展開、セキュリティ制御、エンドユーザー産業、および地域によってセグメント化されています。

* コンポーネント別: 2024年にはソフトウェアがコンテナセキュリティ市場シェアの72.1%を占め、自動スキャン、ポリシーエンジン、オーケストレーション層に直接組み込まれたランタイム検出への需要を強調しています。一方、サービスは2030年までに24.7%のCAGRで成長すると予測されており、多くの企業がアーキテクチャ設計、パイプライン統合、24時間365日の監視のために外部の専門家を必要としていることを示しています。

* 組織規模別: 2024年には大企業が市場の65.6%を占めました。これは、大規模なIT資産と、フルスタック保護を要求する規制上の義務によるものです。中小企業(SME)は、消費ベースの価格設定で複雑さを隠す簡素化されたクラウド提供型サービスのおかげで、25.3%のCAGRで拡大しています。

* 展開別: 2024年にはクラウドベースの展開が56.8%のシェアを獲得し、2030年までに26.2%のCAGRで成長すると予測されています。これは、組織がインフラ管理をオフロードし、ネイティブなクラウドテレメトリを活用しているためです。厳格なデータ主権規則を持つセクターではオンプレミス導入が残りますが、ハイブリッドアーキテクチャが勢いを増しています。

* セキュリティ制御別: 2024年にはイメージスキャンと脆弱性管理が32.5%のシェアを占め、静的分析が依然として第一の防御線であることを確認しています。しかし、ランタイム保護と異常検出は25.7%のCAGRで成長をリードしており、これは脅威アクターが静的スキャンでは見えない特権昇格やデータ漏洩技術でライブコンテナを標的にすることが増えているためです。

* エンドユーザー産業別: ITおよび通信事業者が2024年の収益の27.1%を占め、レガシーな通信セキュリティの専門知識と初期のクラウドネイティブ採用を反映しています。一方、ヘルスケアおよびライフサイエンス分野は26.6%という最速のCAGRを示しており、電子記録、接続デバイス、AI診断ワークロードを保護しつつ、HIPAAなどの規制要件を満たす必要性から需要が高まっています。

地域分析

* 北米: 2024年には収益の28.9%を占め、Kubernetesの早期採用、高いサイバー成熟度、連邦政府のゼロトラスト指令の恩恵を受けています。GoogleによるWizの買収のような大規模な取引は、コンテナ保護をより広範なクラウドプラットフォームに統合することを目的とした継続的な統合を示しています。

* アジア太平洋: 24.3%のCAGRで最も急速に拡大している地域です。デジタルイニシアチブ、政府のクラウド政策、開発者コミュニティの拡大により、コンテナの展開が加速しており、地域企業の53%がすでに本番環境で運用しています。

* ヨーロッパ: 厳格なデータ保護法を背景に、大きなシェアを維持しています。NIS2指令は、約35万の組織にコンテナオーケストレーション防御の強化を促しており、ガバナンス重視の制御と継続的なコンプライアンス監査への需要を高めています。

市場の制約

市場の成長を抑制する要因としては、DevOpsチームにおけるコンテナセキュリティのスキルセット不足、マルチクラウドおよびマルチクラスター環境の運用上の複雑さ、アラート疲労と誤検知の過負荷、高度なコンテナエスケープキルチェーンなどが挙げられます。特にスキル不足は、新興市場で顕著であり、展開速度を鈍化させています。

競争環境

ベンダー分野は依然として細分化されていますが、ハイパースケーラーやサイバー大手企業が専門プレイヤーを買収し、エンドツーエンドのクラウドネイティブアプリケーション保護プラットフォームを構築する方向へと統合が進んでいます。GoogleによるWizの320億米ドルでの買収、FortinetによるLaceworkの買収、Palo Alto NetworksによるProtect AIの買収意向などがその例です。新興企業であるChainguardは、ゼロCVEベースイメージの配布と開発者のエルゴノミクスに焦点を当てることで、既存企業に挑戦しています。

製品差別化は、クロスクラウドカバレッジ、エージェントレス展開、eBPF可視性、監査準備を短縮する自動証拠収集にかかっています。エッジおよび5Gワークロードのような、低レイテンシ要件が低オーバーヘッドの強制を必要とする分野には、まだ空白があります。

主要プレイヤーには、Google Cloud Security、Red Hat (IBM)、Trend Micro、Qualys、Rapid7などが挙げられます。

最近の業界動向

* 2025年6月: ChainguardとAzulが提携し、エンタープライズ環境向けに強化されたゼロCVE Javaコンテナイメージを提供しました。

* 2025年5月: Red Hatが、自然言語によるセキュリティクエリを通じてスキルギャップを解消する生成AIアシスタント「OpenShift Lightspeed」をリリースしました。

* 2025年4月: Palo Alto Networksが、AI/MLサプライチェーンの脆弱性カバレッジを拡大するため、Protect AIを最大7億米ドルで買収する意向を発表しました。

* 2025年4月: ChainguardがシリーズD資金調達ラウンドで3億5600万米ドルを調達し、評価額は35億米ドルに達しました。これは、サプライチェーン保護に対する投資家の信頼を強調するものです。

コンテナセキュリティ市場は、クラウドネイティブ化の進展と規制強化を背景に、今後も堅調な成長が期待されます。

本レポートは、コンテナセキュリティ市場に関する詳細な分析を提供しています。

1. 市場定義と調査範囲

コンテナセキュリティ市場は、Kubernetes、Docker、その他のコンテナ化されたワークロードにおいて、コンテナイメージのスキャン、ランタイム保護、脆弱性管理、ポリシーコンプライアンスを目的としたソフトウェアプラットフォームおよび関連サポートサービスから得られる収益として定義されています。本調査はエンドユーザーの支出に焦点を当てており、ホストOSの強化ツールやコンテナレベルのテレメトリを公開しないファイアウォールは対象外です。

2. 調査方法

調査は、CISO、DevSecOpsアーキテクト、マネージドセキュリティサービスプロバイダーへの一次調査(インタビュー)と、NISTの脆弱性データベース、CNCFのクラウドネイティブ調査、IDCのクラウドシステムトラッカー、ITUの地域別クラウド支出統計などの公開データセットからの二次調査を組み合わせて実施されました。市場規模の算出には、グローバルなコンテナワークロードプールからセキュリティ支出を乗じて導き出すトップダウンアプローチと、サプライヤーの集計、プラットフォーム価格、チャネルチェックによるボトムアップアプローチの両方が採用されています。主要なモデルドライバーには、クラウドワークロードにおけるコンテナの割合、月間コンテナイメージプル数、CVEの成長率、規制分野におけるコンプライアンス監査頻度、地域別クラウド設備投資などが含まれます。

3. エグゼクティブサマリーと市場概要

コンテナセキュリティ市場は、2025年に30.5億米ドル、2030年には90.1億米ドルに達すると予測されており、堅調な成長が見込まれています。

コンポーネント別では、ソフトウェアソリューションが2024年に72.1%の市場シェアを占めていますが、サービスは年平均成長率(CAGR)24.7%でより速く成長しています。

地域別では、積極的なデジタル変革、5G展開、生産レベルでのコンテナ導入率の高さにより、アジア太平洋地域がCAGR 24.3%で最も急速に成長しています。

セキュリティ制御別では、デプロイ後に発生する脅威への認識の高まりから、ランタイム保護および異常検知ソリューションがCAGR 25.7%で最も急速に拡大しています。

4. 市場の推進要因と阻害要因

主な推進要因:

* ハイブリッドおよびマルチクラウドコンテナワークロードの採用増加

* マイクロサービスとDevSecOpsパイプラインへの急速な移行

* PCI-DSS 4.0、NIS2、SBOMなどの必須セキュリティ規制の導入

* コンテナイメージに対するサプライチェーン攻撃の頻度増加

* エッジおよび5Gコンテナランタイムの普及

* ハードウェアレベルのコンテナ分離技術革新

主な阻害要因:

* DevOpsチームにおけるコンテナセキュリティスキルの不足

* マルチクラウドおよびマルチクラスター環境の運用上の複雑さ

* アラート疲労と誤検知の過負荷

* 高度なコンテナエスケープ攻撃チェーンの存在

5. 市場セグメンテーション

市場は以下の主要なセグメントに基づいて詳細に分析されています。

* コンポーネント別: プラットフォーム/ソフトウェア、サービス

* 組織規模別: 大企業、中小企業

* 展開形態別: クラウドベース、オンプレミス

* セキュリティ制御別: イメージスキャンと脆弱性管理、ランタイム保護と異常検知、コンプライアンスと構成管理

* エンドユーザー産業別: IT・通信、BFSI、小売・eコマース、ヘルスケア・ライフサイエンス、産業・製造業、その他(メディア、教育、政府など)

* 地域別: 北米(米国、カナダ、メキシコ)、南米、欧州、アジア太平洋(中国、日本、インド、韓国、オーストラリアなど)、中東・アフリカ

6. 競争環境

競争環境については、市場集中度、戦略的動向、市場シェア分析が行われています。Google Cloud Security、Red Hat (IBM)、Trend Micro、Qualys、Rapid7、Suse NeuVector、Mirantis、Thales、Sysdig、Anchore、Palo AltoのPrisma Cloud、Tenable、AccuKnox、Tigera、VMware (NSX-ALB)、Microsoft Defender for Containers、Capsule8 (Snowflake)、Fidelis Cybersecurityなど、主要なベンダーの企業プロファイルが提供されています。

7. 市場機会と将来展望

本レポートは、コンテナセキュリティ市場における将来の機会と展望についても言及しており、Mordor Intelligenceの調査手法が、エンドユーザーの支出に焦点を当て、マクロ指標と現場での価格調査を組み合わせることで、信頼性の高い市場データを提供していることを強調しています。

1. はじめに

- 1.1 調査の前提と市場の定義

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

- 4.2 市場の推進要因

- 4.2.1 ハイブリッドおよびマルチクラウドコンテナワークロードの採用増加

- 4.2.2 マイクロサービスおよびDevSecOpsパイプラインへの急速な移行

- 4.2.3 義務的なセキュリティ要件(例:PCI-DSS 4.0、NIS2、SBOM)

- 4.2.4 コンテナイメージに対するサプライチェーン攻撃の頻度増加

- 4.2.5 エッジおよび5Gコンテナランタイムの普及

- 4.2.6 ハードウェアレベルのコンテナ分離技術革新

- 4.3 市場の阻害要因

- 4.3.1 DevOpsチームにおけるコンテナセキュリティスキルの不足

- 4.3.2 マルチクラウドおよびマルチクラスター環境の運用上の複雑さ

- 4.3.3 アラート疲労と誤検知の過負荷

- 4.3.4 高度なコンテナエスケープキルチェーン

- 4.4 サプライチェーン分析

- 4.5 規制環境

- 4.6 技術的展望

- 4.7 ポーターの5つの力分析

- 4.7.1 供給者の交渉力

- 4.7.2 買い手の交渉力

- 4.7.3 新規参入の脅威

- 4.7.4 代替品の脅威

- 4.7.5 競争の激しさ

5. 市場規模と成長予測(金額)

- 5.1 コンポーネント別

- 5.1.1 プラットフォーム / ソフトウェア

- 5.1.2 サービス

- 5.2 組織規模別

- 5.2.1 大企業

- 5.2.2 中小企業

- 5.3 展開別

- 5.3.1 クラウドベース

- 5.3.2 オンプレミス

- 5.4 セキュリティ制御別

- 5.4.1 イメージスキャンと脆弱性管理

- 5.4.2 ランタイム保護と異常検出

- 5.4.3 コンプライアンスと構成管理

- 5.5 エンドユーザー産業別

- 5.5.1 ITおよび通信

- 5.5.2 BFSI

- 5.5.3 小売およびeコマース

- 5.5.4 ヘルスケアおよびライフサイエンス

- 5.5.5 産業および製造

- 5.5.6 その他(メディア、教育、政府)

- 5.6 地域別

- 5.6.1 北米

- 5.6.1.1 米国

- 5.6.1.2 カナダ

- 5.6.1.3 メキシコ

- 5.6.2 南米

- 5.6.2.1 ブラジル

- 5.6.2.2 アルゼンチン

- 5.6.2.3 南米のその他の地域

- 5.6.3 ヨーロッパ

- 5.6.3.1 ドイツ

- 5.6.3.2 イギリス

- 5.6.3.3 フランス

- 5.6.3.4 イタリア

- 5.6.3.5 スペイン

- 5.6.3.6 ヨーロッパのその他の地域

- 5.6.4 アジア太平洋

- 5.6.4.1 中国

- 5.6.4.2 日本

- 5.6.4.3 インド

- 5.6.4.4 韓国

- 5.6.4.5 オーストラリア

- 5.6.4.6 アジア太平洋のその他の地域

- 5.6.5 中東およびアフリカ

- 5.6.5.1 中東

- 5.6.5.1.1 サウジアラビア

- 5.6.5.1.2 アラブ首長国連邦

- 5.6.5.1.3 トルコ

- 5.6.5.1.4 中東のその他の地域

- 5.6.5.2 アフリカ

- 5.6.5.2.1 南アフリカ

- 5.6.5.2.2 ナイジェリア

- 5.6.5.2.3 エジプト

- 5.6.5.2.4 アフリカのその他の地域

6. 競合情勢

- 6.1 市場集中度

- 6.2 戦略的動向

- 6.3 市場シェア分析

- 6.4 企業プロファイル(グローバルレベルの概要、市場レベルの概要、主要セグメント、利用可能な財務情報、戦略情報、主要企業の市場ランク/シェア、製品とサービス、および最近の動向を含む)

- 6.4.1 Google Cloud Security

- 6.4.2 Red Hat (IBM)

- 6.4.3 トレンドマイクロ

- 6.4.4 Qualys

- 6.4.5 Rapid7

- 6.4.6 Suse NeuVector

- 6.4.7 Mirantis

- 6.4.8 タレス

- 6.4.9 Sysdig

- 6.4.10 Anchore

- 6.4.11 Prisma Cloud by Palo Alto

- 6.4.12 Tenable

- 6.4.13 AccuKnox

- 6.4.14 Tigera

- 6.4.15 VMware (NSX-ALB)

- 6.4.16 Microsoft Defender for Containers

- 6.4.17 Capsule8 (Snowflake)

- 6.4.18 Fidelis Cybersecurity

7. 市場機会と将来展望

*** 本調査レポートに関するお問い合わせ ***

コンテナセキュリティとは、コンテナ化されたアプリケーションとその実行環境を保護するための一連の対策や技術を指します。従来の仮想マシンや物理サーバーとは異なるコンテナ特有の脆弱性やリスクに対応することが重要であり、開発段階から運用段階まで、コンテナのライフサイクル全体にわたる包括的なセキュリティ対策が求められます。コンテナ技術は、アプリケーションの迅速な開発とデプロイを可能にする一方で、その特性ゆえに新たなセキュリティ課題を生み出しています。例えば、複数のコンテナが同じホストOSのカーネルを共有することによる隔離の課題、イメージのサプライチェーンにおける脆弱性、ランタイムにおける異常な振る舞いの検知などが挙げられます。これらの課題に対処し、コンテナ環境の安全性を確保することがコンテナセキュリティの目的です。

コンテナセキュリティの対象範囲は多岐にわたり、主に以下の領域に分類されます。第一に、イメージセキュリティです。これは、コンテナイメージが作成される段階から、その内容の安全性を確保するものです。具体的には、ベースイメージやアプリケーションコード、依存ライブラリに含まれる既知の脆弱性をスキャンし、マルウェアの有無を確認します。また、設定ミスやセキュリティポリシーに違反する構成がないかをチェックし、イメージの署名と信頼性検証を行うことで、改ざんされていない正規のイメージのみが利用されるようにします。サプライチェーン攻撃のリスクが高まる中、イメージの信頼性は極めて重要です。第二に、レジストリセキュリティです。これは、コンテナイメージが保存されるレジストリ(Docker Hub、ACR、ECR、GCRなど)のセキュリティを指します。レジストリへのアクセス制御を厳格に行い、認証・認可の仕組みを適切に設定することで、不正なアクセスやイメージの改ざんを防ぎます。また、イメージの不変性を確保し、スキャン結果と連携して脆弱なイメージのデプロイをブロックする機能も重要です。監査ログを記録し、不審な活動を追跡することも含まれます。

第三に、ランタイムセキュリティです。これは、コンテナが実際に稼働している環境でのセキュリティ対策です。コンテナのプロセス、ファイルアクセス、ネットワーク活動などを監視し、異常な振る舞いやポリシー違反をリアルタイムで検知・ブロックします。特権昇格の防止、コンテナからの脱出(Container Escape)対策、リソース制限の適用、ネットワークポリシーによるマイクロセグメンテーションなどが含まれます。これにより、たとえコンテナが侵害されたとしても、被害の拡大を最小限に抑えることができます。第四に、ホストセキュリティです。コンテナはホストOS上で動作するため、ホストOS自体のセキュリティも不可欠です。ホストOSの強化(OS hardening)、カーネルセキュリティモジュール(SELinuxやAppArmorなど)の適切な設定、コンテナランタイム(Dockerデーモンやcontainerdなど)の保護、そしてログ管理と監視が重要です。ホストOSの脆弱性が悪用されると、その上で動作する全てのコンテナが危険に晒される可能性があります。最後に、オーケストレーションセキュリティです。Kubernetesなどのコンテナオーケストレーターのセキュリティは、コンテナ環境全体の安全性を左右します。APIサーバーの保護、ロールベースアクセス制御(RBAC)の適切な設定、Pod Security Standards/Policiesの適用、ネットワークポリシーによる通信制御、そしてシークレット管理(機密情報の安全な保管と利用)などが含まれます。オーケストレーターの設定ミスは、広範囲にわたるセキュリティリスクを引き起こす可能性があります。

コンテナセキュリティの重要性は、コンテナ技術の普及とクラウドネイティブ化の加速に伴い、ますます高まっています。コンテナはアプリケーション開発の俊敏性を飛躍的に向上させますが、その一方で、従来のセキュリティ対策では対応しきれない新たな攻撃対象領域を生み出しました。マイクロサービスアーキテクチャの採用により、アプリケーションは多数の小さなコンポーネントに分割され、それぞれがコンテナとしてデプロイされるため、管理すべきセキュリティポイントが爆発的に増加します。コンテナセキュリティは、このような複雑な環境において、アジリティとセキュリティの両立を実現するために不可欠です。また、サプライチェーン攻撃の脅威が増大する中、ベースイメージや依存ライブラリの脆弱性からアプリケーションを保護することは、企業の信頼性を守る上で極めて重要です。GDPRやPCI DSSといったコンプライアンス要件への対応も、コンテナセキュリティの導入を後押ししています。自動化されたセキュリティ対策は、運用コストの削減にも寄与し、セキュリティチームの負担を軽減します。

関連技術としては、多種多様なツールやフレームワークが存在します。脆弱性スキャナーとしては、Trivy、Clair、Aqua Security、Snyk、Prisma Cloud(Palo Alto Networks)、Sysdigなどが広く利用されており、CI/CDパイプラインに組み込むことで、開発初期段階での脆弱性検出を可能にします。ランタイム保護には、FalcoやSysdig Secure、Aqua Securityなどが、コンテナの異常な振る舞いをリアルタイムで検知・防御します。オーケストレーションセキュリティの分野では、Open Policy Agent(OPA)やKyvernoが、ポリシーベースのアクセス制御や設定管理を可能にします。機密情報の安全な管理には、HashiCorp VaultやKubernetes Secretsが利用されます。また、CIS Benchmarks for Docker/KubernetesやNIST SP 800-190(Application Container Security Guide)といった標準ガイドラインは、コンテナ環境をセキュアに設定するための重要な指針となります。DevSecOpsの概念は、セキュリティを開発ライフサイクルの早期段階から組み込むアプローチであり、コンテナセキュリティと密接に関連しています。ゼロトラスト原則の適用や、ソフトウェア部品表(SBOM)の活用も、コンテナセキュリティの信頼性を高める上で注目されています。

市場背景としては、DockerやKubernetesが事実上の標準となり、多くの企業がクラウドネイティブなアプリケーション開発に移行していることが挙げられます。これにより、コンテナ環境のセキュリティを専門とするソリューションへの需要が急速に拡大しています。マイクロサービスアーキテクチャやDevOpsプラクティスの浸透は、セキュリティ対策の自動化と統合の必要性を高めました。同時に、サイバー攻撃の高度化と頻発化により、企業におけるセキュリティ意識はかつてないほど高まっています。しかし、コンテナセキュリティに関する専門知識を持つ人材は依然として不足しており、このギャップを埋めるためのソリューションが求められています。規制要件の強化も、企業がコンテナセキュリティへの投資を加速させる要因となっています。これらの要因が複合的に作用し、コンテナセキュリティ市場は今後も堅調な成長が見込まれています。

将来展望としては、AIや機械学習を活用した脅威検知の高度化が期待されています。これにより、より複雑で未知の攻撃パターンにも対応できるようになり、誤検知の削減と検知精度の向上が進むでしょう。また、「シフトレフト」の推進はさらに加速し、セキュリティ対策が開発の最も初期段階から設計・実装されることが一般的になります。これにより、脆弱性の修正コストを大幅に削減し、よりセキュアなソフトウェア開発が可能になります。サーバーレスコンピューティングとの融合も進み、FaaS(Function as a Service)などのセキュリティもコンテナセキュリティの延長線上で議論されるようになるでしょう。ソフトウェアサプライチェーン全体の信頼性を確保するための取り組みは、今後ますます重要性を増し、SBOM(Software Bill of Materials)の標準化と活用がさらに進むと予想されます。セキュリティ対策の自動化とCI/CDパイプラインへのシームレスな統合は、運用効率を高め、セキュリティチームの負担を軽減する上で不可欠です。さらに、エッジコンピューティングの普及に伴い、エッジ環境でのコンテナセキュリティの需要も高まることが予想されます。これらの進化により、コンテナセキュリティはより包括的で、自動化され、インテリジェントなものへと発展していくでしょう。