サイバーデセプション市場 規模・シェア分析 – 成長トレンドおよび予測 (2025-2030年)

サイバーデセプション市場レポートは、レイヤー(アプリケーションセキュリティ、ネットワークセキュリティなど)、サービスタイプ(プロフェッショナルサービス、マネージドサービス)、展開モード(オンプレミス、クラウドベース)、エンドユーザー産業(BFSI、IT・通信、ヘルスケア・ライフサイエンス、小売・Eコマースなど)、および地域別に分類されます。市場予測は、金額(米ドル)で提供されます。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

サイバーデセプション市場の概要

1. 市場規模と成長予測

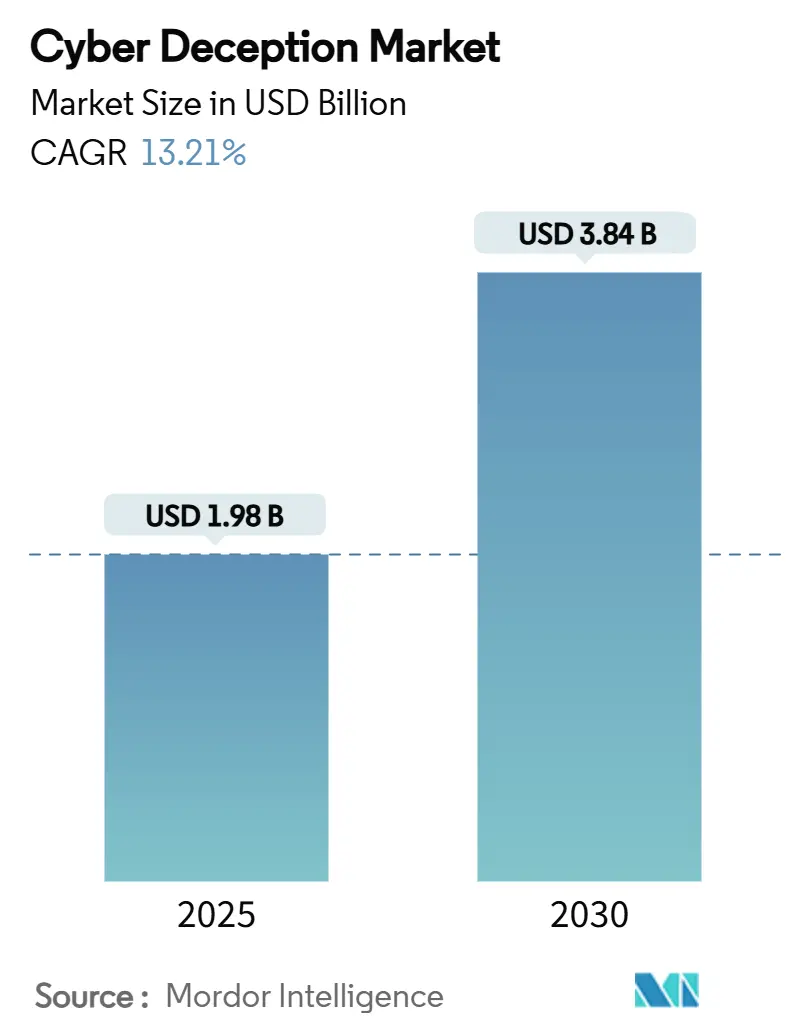

サイバーデセプション市場は、2025年には19.8億米ドルに達し、2030年までには38.4億米ドルに成長すると予測されており、予測期間中の年平均成長率(CAGR)は13.21%と見込まれています。この成長は、攻撃の高度化、ゼロトラストアーキテクチャへの移行、および拡張検出・対応(XDR)プラットフォームへのハニーポットの組み込みによって推進されています。

ベンダーは、ID認識型デコイ、コンテナベースのトラップ、偽のデータアーティファクトをクラウドネイティブなセキュリティスタックに直接統合しており、デセプションは専門的なアドオンではなく、主流の制御機能へと変化しています。例えば、大手金融グループは、欺瞞的な認証情報をトランザクションスコアリングエンジンと組み合わせることで、異常な支払いがアカウントのスロットリングと攻撃者テレメトリの捕捉の両方をトリガーするようにしています。また、コスト圧力により、中規模企業は24時間365日の監視、脅威ハンティング、チューニングを単一のサブスクリプションで提供するマネージドデセプションサービスへと移行しています。このため、低タッチデプロイメント、APIレベルのオーケストレーション、および投資対効果の高い脅威インテリジェンスの価値を実証できるプロバイダーが競争優位に立つ傾向にあります。

主要な市場データ(2025年 – 2030年):

* 調査期間: 2019年 – 2030年

* 市場規模(2025年): 19.8億米ドル

* 市場規模(2030年): 38.4億米ドル

* 成長率(2025年 – 2030年): 13.21% CAGR

* 最も成長の速い市場: アジア太平洋

* 最大の市場: 北米

* 市場集中度: 中程度

主要プレイヤー:

* SentinelOne Inc.

* Akamai Technologies Inc.

* CrowdStrike Holdings Inc.

* Trend Micro Incorporated

* Cisco Systems Inc.

(順不同)

2. 主要なレポートのポイント

* レイヤー別: ネットワークセキュリティが2024年に35.42%の収益シェアを占め、市場をリードしました。一方、エンドポイントセキュリティは2030年までに17.89%のCAGRで成長すると予測されています。

* サービスタイプ別: マネージドサービスが2024年にサイバーデセプション市場シェアの39.28%を占め、2030年までに18%と最も高い成長率を示すと予測されています。

* 展開モード別: クラウドベースのソリューションが2024年にサイバーデセプション市場規模の63%を占め、2030年までに18.35%のCAGRで拡大すると予測されています。

* エンドユーザー産業別: 金融サービスが2024年に市場の27%のシェアを占めました。政府および防衛分野は2030年までに20.21%のCAGRで加速すると予測されています。

3. グローバルサイバーデセプション市場のトレンドと洞察(推進要因)

市場の成長を牽引する主な要因は以下の通りです。

* サイバー攻撃の高度化と量の増加(CAGRへの影響: +3.2%):

* 高度な持続的脅威(APT)は、既存のシステムを悪用する「リビング・オフ・ザ・ランド」戦術、サプライチェーンへの侵入、AI生成型フィッシング詐欺などを利用し、従来のシグネチャベースの防御を回避しています。デセプションは、攻撃者を高忠実度のデコイに誘い込み、すべてのコマンドとペイロードを記録することで、検出のギャップを埋めます。英国国家サイバーセキュリティセンター(NCSC)が2024年に開始した5,000ノードのデセプションプログラムは、国家機関が攻撃者の手口を収集し、防御プレイブックを洗練させる方法を示しています。企業も同様のアプローチを採用しており、例えば米国の医療ネットワークは、電子記録クラスター全体にハニートークンを配置することで、最初のデコイトリガー後、ランサムウェアの滞留時間を数日から2時間未満に短縮しました。

* 地理的関連性: グローバル、影響期間: 短期(2年以内)

* 急速なクラウド移行とAPIファーストアーキテクチャ(CAGRへの影響: +2.8%):

* サーバーレス機能、マイクロサービス、マルチクラウドデータパスは、境界ファイアウォールの範囲を超える攻撃対象領域を拡大させています。コンテナ化されたデセプションアプライアンスは、Terraformスクリプトを介してデプロイされ、Kubernetesクラスターで自動スケーリングするため、セキュリティチームは数分で新しいワークロードを隠蔽できます。Scientific Reportsに掲載された研究では、シングルテナントのクラウドハニーポットがWAFルールで見逃された認証情報窃取の試みの67%を捕捉し、API呼び出しへの遅延は1%未満であったことが示されています。インフラストラクチャ・アズ・コードを採用する組織は、デコイがDevOpsパイプラインと同じ速度で動くため、このような証拠を重視しています。

* 地理的関連性: 北米、ヨーロッパ、アジア太平洋が中心、影響期間: 中期(2~4年)

* ゼロトラストおよび侵害前提の姿勢の義務化(CAGRへの影響: +2.5%):

* 政策は大きな推進力となります。米国国防総省は、2027年までにすべての機関で義務付けられる9つのゼロトラストの柱の1つとしてデセプションレイヤーを規定しています。NISTサイバーセキュリティフレームワークの並行する更新では、デセプションを「継続的な検証」活動の制御として位置づけ、連邦政府の請負業者にID、エンドポイント、ネットワーク制御と並行してトラップを組み込むよう促しています。ヨーロッパの商業銀行もこの方針に追随しており、ある汎欧州の貸し手は、不正な送金を検出するために合成SWIFTメッセージを追加し、コアバンキングホストを再構築することなく新しいPSD2監視条項を満たしました。

* 地理的関連性: 北米、ヨーロッパ、影響期間: 中期(2~4年)

* 熟練したサイバー人材の不足による自動化需要の増加(CAGRへの影響: +2.1%):

* 世界中で約400万人の専門家が不足しているため、購入者は「自動運転」するツールを求めています。最新のプラットフォームは、Active Directory属性に紐づいたデコイを自動生成し、リアルタイムでカーネルルアーを更新し、生の警告ではなく、抽出された攻撃者の経路を提示します。ペンシルベニア州立大学への米国陸軍研究室の助成金は、オペレーターの介入なしに競合する無線リンクに適応できる自動ハニーポットファームに資金を提供しており、自律型デセプションが技術的に実現可能であることを証明しています。マネージドサービスプロバイダーは、このモデルを活用して、リソースが限られた中堅市場の顧客に大規模なデセプションを提供しています。

* 地理的関連性: グローバル、影響期間: 長期(4年以上)

* ID脅威検出・対応(ITDR)との融合(CAGRへの影響: +1.8%):

* 地理的関連性: 北米、ヨーロッパ、影響期間: 中期(2~4年)

* XDR/SSEプラットフォームへのデセプションツールの移行(CAGRへの影響: +1.6%):

* 地理的関連性: グローバル、影響期間: 長期(4年以上)

4. グローバルサイバーデセプション市場のトレンドと洞察(阻害要因)

市場の成長を抑制する主な要因は以下の通りです。

* 既存ネットワーク(ブラウンフィールドネットワーク)における高い統合およびチューニングコスト(CAGRへの影響: -1.8%):

* フラットなレガシーネットワークを運用する組織は、現実的なデコイ配置のためのセグメンテーションポイントが不足しています。仮想LAN、スパンポート、IDサービスなどのレトロフィットは、プロジェクトコストを増加させ、エネルギーや製造業などの産業では12ヶ月を超える期間を要します。あるヨーロッパの石油化学企業は、最初のトラップがオンラインになる前に、前提となるネットワークアップグレードによって初期のデセプション予算が倍増したと報告しており、ツールだけではアーキテクチャの老朽化を解決できないことを示しています。

* 地理的関連性: グローバル(特にレガシー重視の産業)、影響期間: 短期(2年以内)

* 中小企業(SMB)におけるサイバーセキュリティ予算の制約(CAGRへの影響: -1.5%):

* ランサムウェアグループは、大企業のサプライチェーンに侵入するために中小企業を標的にしていますが、ほとんどの中小企業はデセプションへの投資よりもアンチウイルス更新を優先しています。Modern Honey NetworkやT-Potのようなオープンソースプロジェクトは基本的なトラップ機能を提供しますが、多くの経営者はアラートを解釈する専門知識が不足しており、認識されるROIを低下させています。例えば、あるラテンアメリカの物流ブローカーはCowrie SSHデコイを導入しましたが、アラートの多さに2人体制のITスタッフが圧倒され、数週間以内に無効化しました。

* 地理的関連性: グローバル(新興市場に集中)、影響期間: 中期(2~4年)

* オープンソースのデコイフレームワークの普及による認識価値の低下(CAGRへの影響: -1.2%):

* 地理的関連性: グローバル、影響期間: 長期(4年以上)

* デコイのフィンガープリントが可能な敵対的AIの出現(CAGRへの影響: -0.9%):

* 地理的関連性: AI能力を持つ先進国、影響期間: 長期(4年以上)

5. セグメント分析

レイヤー別: ネットワークセキュリティが優勢も、エンドポイントが加速

ネットワークデセプション製品は、2024年にサイバーデセプション市場の35.42%を占め、境界トリップワイヤーとしての歴史的な役割を反映しています。しかし、エンドポイントデセプションは、すべてのリモートラップトップとIIoTゲートウェイがピボットポイントとなるため、17.89%のCAGRで拡大しています。この成長は、デバイス中心のルアーが暗号化されたトンネルの背後でネットワークタップが監視できない可視性のギャップを埋めるため、サイバーデセプション市場を再形成しています。

実際には、ベンダーは、脅威アクターがエンドポイントに侵入した際に、偽のレジストリハイブ、偽のブラウザクッキー、デコイUSBドライブを生成する軽量エージェントを推進しています。例えば、東南アジアの通信会社は、エンジニアリングラップトップに偽の5G管理スクリプトを配置し、攻撃者は数時間以内にルアーをトリガーしました。これにより、セキュリティチームはコアスイッチが触られる前に侵害されたアカウントを隔離することができました。アプリケーションセキュリティデセプションも勢いを増しており、GraphQLエンドポイントを模倣するAPIハニーポットの登場により、SaaSプロバイダーは認証情報の悪用をリアルタイムで検出できるようになっています。一方、データ中心のデセプションは、構造化クエリ言語テーブルやオブジェクトストレージバケット内にハニートークンを埋め込みます。ある小売業者はこの戦術を使用して、顧客の個人識別情報(PII)を吸い上げる不正な倉庫APIを数分以内に発見しました。全体として、この多層的なアプローチは、サイバーデセプション市場を、パケット、プロセス、データアーティファクト全体でデコイをオーケストレーションする統合コンソールへと向かわせています。

サービスタイプ別: マネージドサービスが成長とシェアをリード

マネージドデセプションサービスは、2024年にサイバーデセプション市場シェアの39.28%を占め、18%のCAGRを記録しており、多くの企業が希少なデセプションエンジニアを雇用するよりも、欺瞞をアウトソースすることを好む証拠となっています。プロバイダーは、数千のトラップを管理し、テナント間で新しい指標を共有し、インシデント後のフォレンジックを提供する集中型「デコイオペレーションセンター」を運営しています。このモデルは、人員を増やすことなく平均検出時間(MTTD)を短縮するという取締役会の指令と一致しています。

プロフェッショナルサービスも依然として重要です。なぜなら、デセプションの成功には、ネットワークのベースライン設定、重要資産のマッピング、および文化的な合意が必要だからです。コンサルタントは現在、フィールド演習、フィッシングシミュレーション、パープルチームラボを導入フェーズに組み込み、内部の対応者がデコイテレメトリに基づいて行動する方法を学ぶようにしています。例えば、あるフォーチュン100製造業者は、デセプションアラートをSAP GRCコンソールに直接統合するために専門のインテグレーターを雇い、1四半期以内に監査人に価値を証明しました。この複合的なアプローチは、サイバーデセプション業界が継続的なマネージドサービス料金と高利益のコンサルティングの両方で収益を上げている理由を裏付けています。

展開モード別: クラウドベースのソリューションが市場変革を加速

クラウドホスト型製品は、2024年にサイバーデセプション市場の63%を占め、18.35%のCAGRで推移しています。弾力的なスケーラビリティ、デコイごとの課金、APIレベルのプロビジョニングは、DevSecOpsチームにとって障壁を低くしています。例えば、あるグローバルメディアストリーマーは、Terraformモジュールを使用して、顧客データクラスターと並行して地域ごとのハニーポットを立ち上げ、地域ごとに20分未満で攻撃者テレメトリを取得しています。

オンプレミスアプライアンスは、エアギャップされた軍事および重要インフラ領域で存続していますが、これらの所有者でさえ分析のためにクラウドダッシュボードを採用しています。したがって、ハイブリッドモデルは、ローカルデコイと、毎日数十億のログエントリを処理するSaaSベースのコントロールプレーンを融合させています。クラウドネイティブの採用が拡大するにつれて、攻撃対象領域のカバー範囲はスタッフの能力よりも速く成長し、マネージドサービスの需要を強化し、ひいてはサイバーデセプション市場全体を押し上げています。

エンドユーザー産業別: 金融サービスがリードし、政府が加速

銀行、保険会社、決済処理業者は、2024年にサイバーデセプション市場の最大の27%を占めました。彼らは、デコイSWIFTコネクタ、偽の従業員ポータル、合成決済ファイルを利用して、ラテラルムーブメントやアカウント乗っ取りを検出しています。具体例として、ある多国籍銀行は休眠中の取引口座にハニートークンを埋め込みました。内部犯行の際に脅威アクターがこれらのトークンをトリガーし、コンプライアンスチームは数時間以内に資産を凍結することができました。

政府および防衛組織は、ゼロトラストの義務化がデセプションの展開に予算を割り当てるため、20.21%のCAGRで最も急速に成長しています。米国国防総省の段階的な移行計画のようなイニシアチブは、プログラム管理ダッシュボードに直接準備状況指標を報告するプラットフォームへの調達を促進しています。医療機関は、接続された画像診断装置を保護するためにデセプションを採用し、小売チェーンは不正なギフトカードAPIを特定するためにデセプションを展開しています。エネルギー公益事業者は、Modbusトラフィックを模倣するSCADAデコイを使用して、ブレーカーのトリップ試行よりもはるか前に国家支援の偵察を明らかにしています。これらのケーススタディは、サイバーデセプション市場がセクター固有の課題に対応し続けていることを示しています。

6. 地域分析

* 北米: 2024年にサイバーデセプション市場の43.67%を占め、成熟した予算、シリコンバレーやテルアビブの研究開発クラスター、ゼロトラスト移行に関する大統領令などの規制要因に支えられています。米国のテクノロジー統合企業はニッチなベンダーを吸収し続けており、SentinelOneによるAttivo Networksの6億1650万米ドルでの買収は、デセプションと自律型エンドポイント保護を単一のエージェントに統合しました。カナダの通信会社も、CRTCのサプライチェーン指令を満たすために5Gコア内部にデセプションを展開しています。

* アジア太平洋: 22.74%のCAGRで最も急速に成長しています。シンガポール、オーストラリア、日本などの国々は、脅威ハンティング制御を明確に求めるセクター別サイバーフレームワークを発行しており、デセプションパイロットのための予算を生み出しています。例えば、オーストラリアのエネルギーグリッドは、重要インフラセキュリティ法改正に準拠するためにコンテナ化されたICSデコイを展開し、数週間以内に認証情報窃取ボットを捕捉しました。中国のクラウドハイパースケーラーは、国内のSaaS開発者がCI/CDパイプラインに「ハニーポット・アズ・コード」を追加できるようにデセプションAPIをバンドルしています。一方、インドのフィンテックスタートアップは、偽の統一決済インターフェース(UPI)エンドポイントでカード詐欺グループを誘い込み、地元のCERTチームに情報を提供しています。

* ヨーロッパ: 安定した10%台半ばの成長を維持しています。EUサイバーレジリエンス法は継続的な監視を推進しており、ドイツのBSI機関はデセプションを推奨される制御として挙げています。厳格なデータレジデンシー規則により、いくつかのベンダーはフランクフルト、パリ、マドリードでソブリンクラウドノードを提供しています。

* 中東およびアフリカ: リヤドやドバイでのスマートシティ建設は、地域冷房プラント内のOTデコイに資金を割り当てています。

* 南米: 成長は緩やかですが上昇傾向にあります。ブラジルのPIX即時決済レールは、銀行にトランザクションゲートウェイを模倣するデコイAPIを配置させ、小規模な加盟店を標的とした認証情報スプレーを傍受しています。

7. 競争環境

サイバーデセプション市場は適度に細分化されていますが、プラットフォームスイートへと傾倒しています。SentinelOneによるAttivo買収に加え、ProofpointはIllusive Networksを買収してデコイをメール脅威インテリジェンスループに組み込み、CommvaultはTrapX Securityを吸収してランサムウェア検出とデータバックアップオーケストレーションを融合させました。CrowdStrikeとFortinetはFalconとFortiDeceptorのテレメトリを連携させ、顧客がすでに異種セキュリティスタックを運用している場合に、ベンダー間の提携がいかに重要であるかを示しています。

競争上の優位性は現在、AI駆動型デコイ生成、ローコードオーケストレーション、およびSIEM、SOAR、IDツール全体での統合の広範さに集中しています。製造業向けのSCADAルアーや通信業向けの5Gプロトコルデコイなど、垂直特化型のアドオンに注力するベンダーは、一般的なWindowsトラップではもはや不十分であるため、牽引力を得ています。敵対的AIの研究は、攻撃者がプローブするたびにフィンガープリントをランダム化する適応型デセプションを提供するようベンダーに課題を突きつけています。上位5社のサプライヤーが収益の50%未満を占めていることを考えると、CounterCraftのような専門企業が公共部門のニッチ市場を開拓する余地はまだ残されています。

8. 最近の業界動向

* 2025年1月: SentinelOneは、Attivo NetworksのデセプションコードをSingularityプラットフォームに統合し、Windows、Linux、macOSホスト全体で単一エージェントによるデプロイメントの同等性を達成しました。

* 2024年12月: Palo Alto Networksは、Protect AIを7億米ドルで買収する意向を表明し、AIモデルの強化とデコイパイプラインがテレメトリを共有する未来を示唆しました。

* 2024年11月: CrowdStrikeはFortinetとの提携を深め、Falconの行動ハッシュをFortiDeceptorのルアーにストリーミングすることで、ほぼリアルタイムのクロスベクター封じ込めを実現しました。

* 2024年10月: CommvaultはTrapX Securityを買収し、デコイアラームが発動すると、ランサムウェアによってトリガーされるスナップショットが不変のバックアップを生成する機能を組み込みました。

このレポートは、サイバーデセプション市場の詳細な分析を提供しています。

1. はじめに:サイバーデセプションの概要

サイバーデセプションは、サイバー防御システムにおける新たなトレンドであり、サイバー攻撃者が機密情報を抽出するために行うシステム侵害活動に対抗するものです。これは、ネットワークを捕捉し、突然の攻撃に対して不確実性と混乱を生み出し、状況認識を確立するための制御された行為を指します。ハニーポットやハニーネットがその代表的な例です。これらのソリューションは、悪意のある攻撃、ランサムウェア、高度なサイバー犯罪者、APT(持続的標的型攻撃)など、さまざまな形態のサイバー攻撃をリアルタイムで特定、分析、防御する能力を持っています。

2. 市場規模と成長予測

サイバーデセプション市場は、2025年には19.8億米ドルに達すると予測されており、2030年までには年平均成長率(CAGR)13.21%で成長し、38.4億米ドル規模に拡大すると見込まれています。

特に、エンドポイントデセプションは、リモートワークの普及とIoTデバイスの増加により、あらゆるデバイスが潜在的なデコイプラットフォームとなり得るため、CAGR 17.89%と最も急速な成長を遂げています。

3. 市場の推進要因

市場成長を牽引する主な要因は以下の通りです。

* サイバー攻撃の高度化と量の増加

* 急速なクラウド移行とAPIファーストアーキテクチャの採用

* ゼロトラストおよび侵害前提のセキュリティ体制の義務化

* 熟練したサイバーセキュリティ人材の不足による自動化需要の高まり

* ID脅威検出および対応(ITDR)との融合

* デセプションツールがXDR(拡張検出・対応)/SSE(セキュリティサービスエッジ)プラットフォームへ移行する傾向

4. 市場の阻害要因

一方で、市場の成長を妨げる要因も存在します。

* 既存のネットワーク(ブラウンフィールドネットワーク)への統合および調整にかかる高コスト

* 中小企業(SMB)におけるサイバーセキュリティ予算の制約

* オープンソースのデコイフレームワークの普及による、商用ソリューションの知覚価値の低下

* 敵対的AIによるデコイのフィンガープリント(識別)能力の進化

5. 市場のセグメンテーション

レポートでは、市場が以下の主要なセグメントに分類され、詳細な分析が行われています。

* レイヤー別: アプリケーションセキュリティ、ネットワークセキュリティ、データセキュリティ、エンドポイントセキュリティ。

* サービスタイプ別: プロフェッショナルサービス、マネージドサービス。マネージドサービスは、24時間365日の監視、専門家による調整、共有脅威インテリジェンスを提供し、企業が内部人員を増やすことなくデセプションを導入できるため、特に人気があります。

* 展開モード別: オンプレミス、クラウドベース。クラウドネイティブなワークロードには、自動スケーリングとAPIを介した統合が可能なデコイが必要であり、SaaSデセプションプラットフォームが好まれる展開モードとなっています。

* エンドユーザー産業別: BFSI(銀行・金融サービス・保険)、IT・通信、ヘルスケア・ライフサイエンス、小売・eコマース、エネルギー・公益事業、政府・防衛、その他産業。政府・防衛分野では、ゼロトラストの義務化と国家レベルの脅威の増大が、ユーザーとデバイスの行動を継続的に検証するデコイの導入を推進しています。

* 地域別: 北米(米国、カナダ、メキシコ)、南米(ブラジル、アルゼンチンなど)、欧州(ドイツ、英国、フランス、ロシアなど)、アジア太平洋(中国、日本、インド、韓国、オーストラリアなど)、中東・アフリカ(サウジアラビア、アラブ首長国連邦、南アフリカ、エジプトなど)にわたる地理的分析も含まれています。

6. 競合状況

競合状況のセクションでは、市場集中度、主要企業の戦略的動向、市場シェア分析が提供されています。SentinelOne Inc.、Illusive Networks Ltd.、Akamai Technologies Inc.、Rapid7 Inc.、CrowdStrike Holdings Inc.、Trend Micro Incorporated、Cisco Systems Inc.、Fortinet Inc.、Palo Alto Networks Inc.など、多数の主要ベンダーの企業プロファイルが含まれており、グローバルおよび市場レベルの概要、主要セグメント、財務情報、戦略的情報、市場ランク/シェア、製品とサービス、最近の動向が詳述されています。

7. 市場機会と将来のトレンド

レポートは、市場における未開拓の領域(ホワイトスペース)や満たされていないニーズの評価を通じて、将来の市場機会とトレンドについても考察しています。

1. はじめに

- 1.1 調査の前提と市場の定義

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

-

4.2 市場の推進要因

- 4.2.1 サイバー攻撃の高度化と量の増加

- 4.2.2 急速なクラウド移行とAPIファーストアーキテクチャ

- 4.2.3 ゼロトラストと侵害前提の姿勢の義務化

- 4.2.4 熟練したサイバー人材の不足が自動化の需要を促進

- 4.2.5 アイデンティティ脅威検出および対応(ITDR)との融合

- 4.2.6 欺瞞ツールのXDR/SSEプラットフォームへの移行

-

4.3 市場の阻害要因

- 4.3.1 既存ネットワークにおける高い統合および調整コスト

- 4.3.2 中小企業における限られたサイバーセキュリティ予算

- 4.3.3 オープンソースのデコイフレームワークの普及による認識価値の低下

- 4.3.4 デコイをフィンガープリントできる敵対的AI

- 4.4 産業バリューチェーン分析

- 4.5 規制環境

- 4.6 技術的展望

-

4.7 ポーターの5つの力分析

- 4.7.1 供給者の交渉力

- 4.7.2 消費者の交渉力

- 4.7.3 新規参入の脅威

- 4.7.4 代替品の脅威

- 4.7.5 競争上のライバル関係の激しさ

5. 市場規模と成長予測(価値)

-

5.1 レイヤー別

- 5.1.1 アプリケーションセキュリティ

- 5.1.2 ネットワークセキュリティ

- 5.1.3 データセキュリティ

- 5.1.4 エンドポイントセキュリティ

-

5.2 サービスタイプ別

- 5.2.1 プロフェッショナルサービス

- 5.2.2 マネージドサービス

-

5.3 展開モード別

- 5.3.1 オンプレミス

- 5.3.2 クラウドベース

-

5.4 エンドユーザー産業別

- 5.4.1 BFSI

- 5.4.2 ITおよび電気通信

- 5.4.3 ヘルスケアおよびライフサイエンス

- 5.4.4 小売およびeコマース

- 5.4.5 エネルギーおよび公益事業

- 5.4.6 政府および防衛

- 5.4.7 その他の産業

-

5.5 地域別

- 5.5.1 北米

- 5.5.1.1 米国

- 5.5.1.2 カナダ

- 5.5.1.3 メキシコ

- 5.5.2 南米

- 5.5.2.1 ブラジル

- 5.5.2.2 アルゼンチン

- 5.5.2.3 その他の南米諸国

- 5.5.3 ヨーロッパ

- 5.5.3.1 ドイツ

- 5.5.3.2 イギリス

- 5.5.3.3 フランス

- 5.5.3.4 ロシア

- 5.5.3.5 その他のヨーロッパ諸国

- 5.5.4 アジア太平洋

- 5.5.4.1 中国

- 5.5.4.2 日本

- 5.5.4.3 インド

- 5.5.4.4 韓国

- 5.5.4.5 オーストラリア

- 5.5.4.6 その他のアジア太平洋諸国

- 5.5.5 中東およびアフリカ

- 5.5.5.1 中東

- 5.5.5.1.1 サウジアラビア

- 5.5.5.1.2 アラブ首長国連邦

- 5.5.5.1.3 その他の中東諸国

- 5.5.5.2 アフリカ

- 5.5.5.2.1 南アフリカ

- 5.5.5.2.2 エジプト

- 5.5.5.2.3 その他のアフリカ諸国

6. 競合情勢

- 6.1 市場集中度

- 6.2 戦略的動き

- 6.3 市場シェア分析

-

6.4 企業プロファイル(グローバルレベルの概要、市場レベルの概要、コアセグメント、利用可能な財務情報、戦略情報、主要企業の市場ランク/シェア、製品とサービス、および最近の動向を含む)

- 6.4.1 SentinelOne Inc.

- 6.4.2 Illusive Networks Ltd.

- 6.4.3 Acalvio Technologies Inc.

- 6.4.4 Akamai Technologies Inc.

- 6.4.5 Rapid7 Inc.

- 6.4.6 CrowdStrike Holdings Inc.

- 6.4.7 TrapX Security Inc.

- 6.4.8 Fidelis Cybersecurity LLC

- 6.4.9 トレンドマイクロ株式会社

- 6.4.10 Cisco Systems Inc.

- 6.4.11 Fortinet Inc.

- 6.4.12 Morphisec Ltd.

- 6.4.13 Zscaler Inc.

- 6.4.14 LogRhythm Inc.

- 6.4.15 Smokescreen Technologies Pvt Ltd.

- 6.4.16 Cymmetria Ltd.

- 6.4.17 Illumio Inc.

- 6.4.18 ExtraHop Networks Inc.

- 6.4.19 Darktrace plc

- 6.4.20 タレス・グループ (データ脅威欺瞞)

- 6.4.21 Palo Alto Networks Inc.

- 6.4.22 Guardicore Ltd. (Akamai)

- 6.4.23 Kaspersky Lab AO

- 6.4.24 Allure Security Technology Inc.

- 6.4.25 Minerva Labs Ltd.

7. 市場機会と将来のトレンド

- 7.1 ホワイトスペースと未充足ニーズの評価

*** 本調査レポートに関するお問い合わせ ***

サイバーデセプションとは、サイバー空間において、攻撃者や標的を欺き、誤った情報や状況を提示することで、その行動を誘導したり、情報を収集したり、攻撃を遅延・無力化したりする戦略的・戦術的な手法の総称でございます。具体的には、偽のシステム、データ、ネットワーク環境などを構築し、攻撃者を誘い込み、その意図や手法を分析することを目的とします。従来の防御策が「侵入を防ぐ」ことに主眼を置いていたのに対し、デセプションは「侵入されることを前提に、その後の被害を最小化し、攻撃者を逆利用する」という発想に基づいております。これは、攻撃者が正規のシステムに到達する前に、偽の環境で時間を浪費させ、その間に防御側が対応策を講じるための貴重な時間稼ぎを行うことを可能にします。

サイバーデセプションにはいくつかの種類がございます。最も基本的なものは「ハニーポット」で、意図的に脆弱性を持たせた偽のシステムやサービスをインターネット上に公開し、攻撃者を誘い込みます。攻撃者の活動を監視し、攻撃手法やツール、目的などを分析することが主な目的です。ハニーポットには、比較的単純なサービスを模倣する「ローインタラクションハニーポット」と、実際のシステムに近い複雑な環境を提供し、より深い攻撃者の行動を観察できる「ハイインタラクションハニーポット」がございます。さらに、複数のハニーポットを連携させ、より広範な偽のネットワーク環境を構築する「ハニーネット」も存在します。

より高度なデセプション技術としては、「デセプションプラットフォーム」が挙げられます。これは、ハニーポットやハニーネットをより大規模かつ自動的に展開・管理するための統合ソリューションで、偽のサーバー、ワークステーション、ネットワークデバイス、データなどを組織の内部ネットワークに配置し、攻撃者が侵入した際にそれらに接触するように仕向けます。また、「デコイ」は、偽のファイル、フォルダ、データベースエントリなどを正規のシステム内に配置し、攻撃者がアクセスした際にアラートを発したり、攻撃者の情報を収集したりする手法です。「データデセプション」では、偽の機密情報や認証情報(クレデンシャル)をシステム内に配置し、攻撃者がそれらを取得しようとした際に検知します。「ネットワークデセプション」は、偽のネットワークサービスやポート、IPアドレスなどを提示し、攻撃者のスキャン活動を検知したり、誤った経路に誘導したりする技術でございます。

サイバーデセプションの主な用途は多岐にわたります。第一に、「攻撃検知と早期警告」です。攻撃者がデセプション環境に接触した時点で、正規のシステムに到達する前に攻撃を検知し、アラートを発することで、防御側は攻撃の初期段階で対応を開始できます。第二に、「脅威インテリジェンスの収集」です。攻撃者の手法、使用ツール、TTPs(Tactics, Techniques, and Procedures)、目的、起源などに関する貴重な情報を収集し、将来の防御策の強化や、他のセキュリティシステムへのフィードバックに役立てます。第三に、「攻撃の遅延と無力化」です。攻撃者を偽の環境に閉じ込めたり、誤った情報で混乱させたりすることで、正規のシステムへの攻撃を遅延させ、防御側が対応のための時間を確保します。

さらに、デセプションは「フォレンジック調査の支援」にも貢献します。攻撃者の行動履歴を詳細に記録することで、インシデント発生後のフォレンジック調査を効率化し、被害範囲の特定や原因究明に役立ちます。また、「ペネトレーションテストやレッドチーム演習」において、組織のセキュリティ体制の有効性を評価するために、攻撃者側の視点からデセプション技術をテストし、防御側の検知能力を向上させる目的でも利用されます。国家レベルのサイバー作戦においては、敵対国のサイバー部隊を欺き、情報収集や作戦遂行の妨害に利用されることもございます。

サイバーデセプションを支え、あるいは補完する関連技術も多く存在します。例えば、「AI・機械学習」は、デセプション環境の自動生成、攻撃者の行動分析、異常検知の精度向上に利用され、収集された大量の攻撃データを分析し、未知の脅威パターンを特定するのに役立ちます。「仮想化技術・コンテナ技術」は、ハニーポットやデセプション環境を迅速かつ効率的に展開・管理するために不可欠であり、環境の隔離やリソースの柔軟な割り当てを可能にします。「脅威インテリジェンスプラットフォーム」は、デセプションで収集された情報を他の脅威インテリジェンスと統合し、より広範な脅威状況を把握するために利用されます。

その他にも、「SIEM(Security Information and Event Management)」は、デセプション環境から生成されるログやアラートを収集・分析し、他のセキュリティイベントと相関させることで、包括的なセキュリティ監視を実現します。「SOAR(Security Orchestration, Automation and Response)」は、デセプションによって検知された脅威に対して、自動的に対応プロセスを起動し、インシデント対応の迅速化を図ります。また、「EDR(Endpoint Detection and Response)」は、エンドポイントレベルでのデセプション(偽のファイルやプロセスなど)と連携し、より詳細な攻撃者の行動を監視する役割を担います。これらの技術が連携することで、デセプションの効果は一層高まります。

サイバーデセプションの市場背景には、いくつかの重要な要因がございます。第一に、「高度化するサイバー攻撃」です。従来の境界防御型セキュリティ(ファイアウォール、IPS/IDSなど)だけでは、巧妙化する標的型攻撃やゼロデイ攻撃を防ぎきることが困難になっています。攻撃者は内部ネットワークへの侵入を前提としており、侵入後の対策が非常に重要視されています。第二に、「『侵入されることを前提としたセキュリティ』への移行」です。ゼロトラストモデルの普及とともに、内部ネットワークに侵入した攻撃者をいかに早く検知し、対処するかが課題となっており、デセプションは、この「侵入後の検知と対応」において非常に有効な手段として注目されています。

第三に、「脅威インテリジェンスの重要性の高まり」です。攻撃者のTTPsを理解し、先手を打つための脅威インテリジェンスの需要が増大しており、デセプションは、実環境で攻撃者の生きた情報を収集できる貴重な手段でございます。第四に、「セキュリティ人材の不足」です。デセプションプラットフォームは、自動化された形で攻撃検知や情報収集を行うため、限られたセキュリティ人材で効率的な運用を可能にするソリューションとして注目されています。最後に、「コンプライアンスと規制の強化」も背景にあります。データ侵害に対する規制(GDPR、CCPAなど)が厳しくなる中で、企業はより強固なセキュリティ対策を求められており、デセプションはその一環として導入が進んでおります。

将来展望として、サイバーデセプションはさらなる進化を遂げると考えられます。まず、「AIとの融合の深化」が挙げられます。AIは、デセプション環境の自動生成、攻撃者の行動予測、偽装の高度化、そして収集データの分析において、さらに重要な役割を果たすでしょう。よりリアルで、攻撃者にとって魅力的なデセプション環境が、AIによって動的に生成されるようになります。これにより、攻撃者は常に予測不能な環境に直面することになり、その行動をより効果的に誘導・分析できるようになります。

次に、「自律的なデセプション」の進化が予想されます。攻撃者の行動パターンを学習し、それに応じてデセプション環境が自律的に変化・適応するシステムが登場するでしょう。これにより、防御側は常に一歩先を行くことが可能になります。また、「OT/IoTセキュリティへの応用拡大」も重要なトレンドです。産業制御システム(OT)やIoTデバイスは、その特性上、従来のセキュリティ対策が適用しにくい場合がありますが、デセプション技術は、これらの環境における脆弱性を悪用しようとする攻撃者を検知し、誘導するための有効な手段として、今後さらに応用が拡大すると予想されます。

さらに、「クラウド環境でのデセプションの普及」も進むでしょう。クラウドネイティブなデセプションソリューションが増加し、IaaS、PaaS、SaaS環境における攻撃検知と防御に貢献します。一方で、防御側がデセプションを用いるのと同様に、攻撃者側も防御側のデセプションを回避したり、逆に防御側を欺くためのデセプション技術を開発・利用する可能性があります。これにより、サイバー空間における「欺瞞の戦い」は一層複雑化するでしょう。最後に、デセプション技術の普及に伴い、その効果的な導入・運用に関する「標準化とベストプラクティスの確立」が進み、より多くの組織が導入しやすくなると考えられます。サイバーデセプションは、現代のサイバーセキュリティ戦略において不可欠な要素として、今後もその重要性を増していくことでしょう。