重要インフラ防護 (CIP) 市場規模・シェア分析-成長トレンド・予測 (2025年~2030年)

重要インフラ保護市場は、コンポーネント別(ソリューション、サービス)、セキュリティタイプ別(物理セキュリティ、サイバーセキュリティ)、導入形態別(オンプレミス、クラウド/XaaS)、業種別(エネルギー・電力、BFSIなど)、および地域別に分類されます。市場予測は金額(米ドル)で提供されます。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

クリティカルインフラ保護(CIP)市場の概要

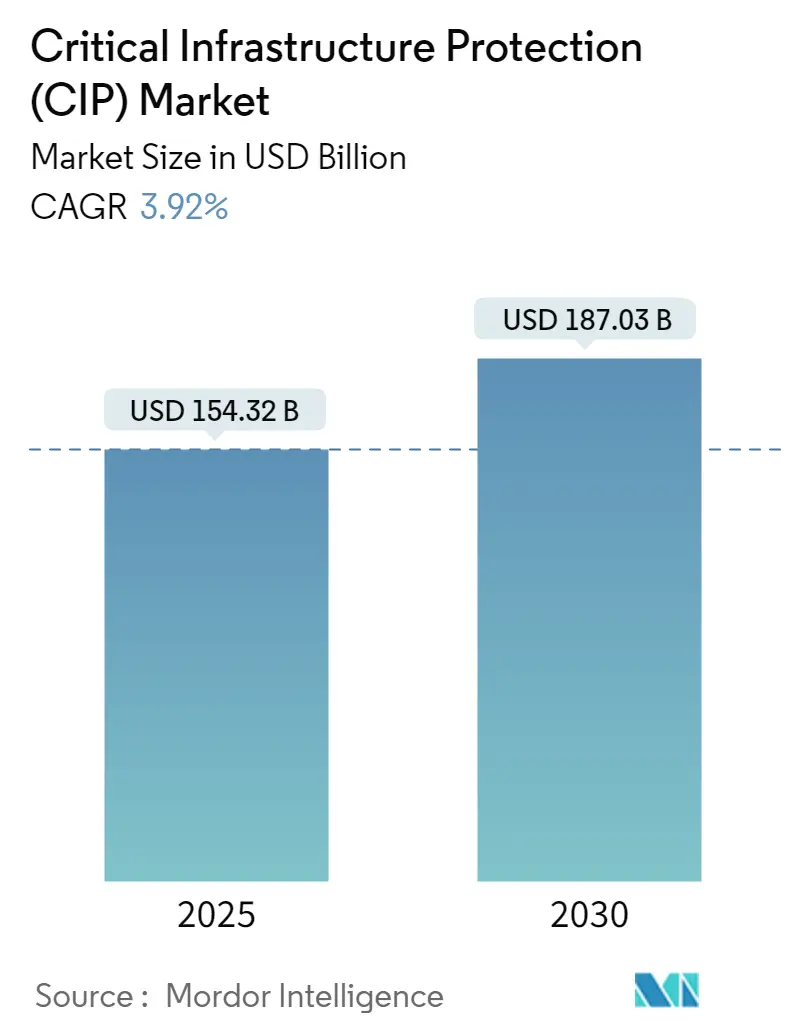

クリティカルインフラ保護(CIP)市場は、2025年には1,543.2億米ドルと評価され、2030年までに1,870.3億米ドルに達すると予測されており、予測期間中の年平均成長率(CAGR)は3.92%です。この着実な成長は、サイバーセキュリティと物理的セキュリティがエネルギー、交通、水、通信資産を保護するための統合プログラムへと収束していることを示しています。国家支援型攻撃の増加、規制要件の拡大、運用技術(OT)の急速なデジタル化が、脅威監視、インシデント報告、ゼロトラストアクセスソリューションへの需要を高めています。

主要な市場動向と洞察

成長要因

1. 政府による義務化の強化: EUのNIS-2指令や米国のCISA CIRCIA規則など、政府による義務化がCIP市場の購買パターンを大きく変えています。NIS-2は対象セクターを拡大し、CISAのCIRCIA規則はサイバーインシデントの報告を義務付けています。ISA/IEC 62443標準への準拠は、ベンダー認証を簡素化し、大規模な調達を促進しています。

2. 国家支援型OTサイバー攻撃の標的化: 国家支援型グループは、電力、水道、交通システムを運用するOTネットワークへの長期潜伏型侵入を優先しています。例えば、中国のVolt Typhoonは5年以上にわたり米国のインフラに潜伏し、スパイ活動ではなく破壊能力を目的としていました。Modbusのような認証機能のない古いプロトコルが悪用されるため、専門的な侵入検知およびネットワークセグメンテーションツールへの投資が促されています。

3. スマートグリッドの近代化: 分散型エネルギー資源、スマートメーター、自動変電所は、物理的資産のセキュリティとリアルタイムのサイバー監視を融合させ、CIP市場を拡大しています。NISTのスマートグリッド相互運用性標準リリース4.0は、信頼性の基盤としてセキュアな通信を強調しています。FBIは、急速な再生可能エネルギーの導入がハッカーの侵入経路を生み出す可能性があると警告しており、ユーティリティ企業は境界フェンスやビデオ分析とAIベースの異常検知を組み合わせています。

4. 5Gおよびエッジコンピューティングの拡大: アジア太平洋地域での積極的な5G展開は、パフォーマンス向上をもたらす一方で、クロススライス特権昇格やエッジデバイスのハイジャックなど、70以上のセキュリティリスクを導入しています。IoTエンドポイントはマルウェアイベントの大部分を占めており、認証プロトコルの脆弱性を示唆しています。各国政府は、仮想ファイアウォール、SASE(Secure Access Service Edge)プラットフォーム、継続的な脅威インテリジェンスフィードの導入を通信事業者に促しています。

5. IT-OT融合によるゼロトラスト導入の加速: IT(情報技術)とOT(運用技術)の融合が進むことで、ゼロトラストセキュリティモデルの採用が加速しています。

6. 中東における空港・港湾セキュリティへの官民投資: 中東地域では、空港や港湾のセキュリティ強化に向けた官民連携の資金投入が進んでいます。

抑制要因

1. レガシーOTシステムの相互運用性の課題: 産業資産は、基本的な暗号化機能を持たないプロトコルで何十年も稼働していることが多く、ModbusやOPC Classicなどはダウンタイムなしにパッチを適用できません。FBIは、耐用年数を過ぎたシステムをインフラセキュリティの「アキレス腱」と呼んでおり、多くのアップグレードが複数年にわたる設備投資計画に依存しています。

2. OTスキルを持つサイバーセキュリティ人材の深刻な不足: 米国では22万5,000人のサイバーセキュリティ専門家が追加で必要とされていますが、既存の人材プールでは85%しか満たせません。OTに特化した役割は特に不足しており、ITの専門知識とプロセス制御の知識を融合させる必要があるため、平均年収は11万7,000米ドルと高額です。人材不足は、事業者がプロジェクトを外部委託したり延期したりすることを余儀なくさせ、短期的な市場の勢いを鈍らせています。

3. エンドツーエンドソリューションの総所有コスト(TCO)の高さ: 特に新興経済国において、エンドツーエンドのCIPソリューションの導入と維持にかかる総コストが高いことが課題となっています。

4. 新興経済国における規制の断片化: アジア、アフリカ、ラテンアメリカなどの新興市場では、規制が断片化しているため、市場の成長が阻害される可能性があります。

セグメント分析

1. コンポーネント別:

* ソリューションは2024年の収益の66.0%を占めましたが、サービスは2030年までに5.7%のCAGRで成長すると予測されています。組織が複雑性の増大に直面する中、マネージド検出・対応、コンプライアンス監査、インシデント復旧などがサブスクリプション契約に組み込まれ、運用リスクが移転されています。GardaWorldによるOnSolveの統合や、DragosによるNetwork Perceptionの買収など、買収を通じて専門知識を統合する動きが見られます。

2. セキュリティタイプ別:

* 物理的安全性・セキュリティは、境界監視、アクセス制御、スクリーニング技術を通じて2024年の支出の56.9%を維持しました。しかし、サイバーセキュリティセグメントは、脅威アクターがIT-OT融合ポイントに移行するにつれて、年間5.9%で進展しています。SCADA/OTセキュリティ市場規模は、新しいゼロトラストベースラインを考慮すると急激に上昇すると予想されています。シーメンスのSIBERprotectのような自動応答スイートは、侵害されたノードをミリ秒単位で隔離し、物理的およびデジタル的保護の間の歴史的な隔たりを埋めています。

3. 展開モード別:

* オンプレミスアーキテクチャは、ユーティリティ企業や空港がミッションクリティカルな資産を直接制御する必要があるため、2024年のCIP市場シェアの69.5%を占めました。しかし、テレメトリーをセキュアなクラウドに送信するハイブリッドモデルは、オペレーターがスケーラブルな分析を活用するにつれて4.8%のCAGRを示しています。OPSWAT-Fendのような買収を通じて、クラウドネイティブベンダーはデータ主権リスクを軽減しています。

4. 垂直産業別:

* エネルギー・電力部門は、グリッド近代化予算が変電所のファイアウォールや物理的境界検出を優先したため、2024年の収益の29.3%を占めました。しかし、交通部門は、コネクテッド鉄道、航空、港湾プロジェクトがOTとリアルタイム分析を重ね合わせることで、4.9%のCAGRで成長すると予測されています。TSAのパイプラインセキュリティ指令や運輸省のAIフレームワークは、事業者に脅威インテリジェンスフィードをディスパッチおよび安全システムに統合するよう促しています。BFSI、政府、ヘルスケアはコンプライアンスによって安定した需要を維持していますが、5G展開がネットワーク強化を加速させるにつれて、通信部門は製造業を支出強度で追い越しています。

地域分析

1. 北米: CISAのパフォーマンス目標ロードマップに支えられ、2024年の収益の36.1%を維持しました。シュナイダーエレクトリックの7億米ドルの製造業拡大は、サプライチェーンを現地化し、グリッド顧客の対応時間を短縮する持続的な設備投資を示しています。国土安全保障省のAI安全フレームワークは、リスク姿勢をさらに標準化し、国内ベンダーの国内市場での強みを育んでいます。

2. アジア太平洋: 2030年までに4.2%のCAGRで最も速い地域成長を記録しています。日本の能動的サイバー防御法案は、予防的な脅威ハンティングを可能にし、KDDI-NECアライアンスは産業顧客向けのマネージドサプライチェーン保護を拡大しています。ASEAN経済圏は、2025年までにサイバーセキュリティに合計1,710億米ドルを予算化しており、ローカライズされたSOCと言語対応の脅威分析の需要を刺激しています。中国の国家プログラムとインドのデジタル公共インフラモデルはベンダーの機会を広げていますが、独自の暗号化規則には国別の製品バリアントが必要です。

競争環境

CIP市場は断片化されており、防衛インテグレーターとサイバーセキュリティ専門企業が、統合されたIT-OT予算をめぐって競合しています。ロッキード・マーティン、ノースロップ・グラマン、BAEシステムズなどの企業は、長年の政府との実績を活用して、大規模で複数年にわたるシステム統合契約を獲得しています。Darktrace、Claroty、Dragosなどのサイバーファーストの専門企業は、産業用プロトコルに特化した機械学習分析で差別化を図っています。

戦略的な動きとしては、能力統合が中心となっています。DragosによるNetwork Perceptionの買収は、継続的なファイアウォールコンプライアンスチェックを検出スタックに重ね合わせ、ユーティリティ企業にワンストップ調達を可能にしています。OPSWATによるFendの買収は、一方向データフローハードウェアを追加し、クラウド分析とエアギャップ制御を橋渡ししています。GardaWorldによるOnSolveの統合は、脅威インテリジェンスを物理的な警備サービスに組み込み、デジタルとオンサイトの対応を網羅するプラットフォームエコシステムへの移行を示唆しています。

パートナーシップは、多額の設備投資なしに市場リーチを拡大します。Xage SecurityとDarktraceの提携は、ゼロトラストゲートウェイとAIベースの異常検出を統合し、中堅企業にCIRCIA報告規則を満たす統合オプションを提供しています。ベンダーは、製品機能よりも「平均検出時間の短縮」といった成果ベースのSLA(サービス品質保証)を重視する傾向にあります。

最近の業界動向

* 2025年6月: シュナイダーエレクトリックは、2027年までに米国製造業に7億米ドルを投資し、1,000人以上の雇用を創出し、マイクログリッド試験センターを追加すると発表しました。

* 2025年5月: KDDIとNECは、日本におけるクリティカルインフラおよびサプライチェーン保護を対象とした共同サイバーセキュリティ事業を開始しました。

* 2025年3月: Fortinetは、堅牢なセグメンテーションアプライアンスと5G接続用のSecOps自動化をアップグレードし、OTセキュリティプラットフォームを拡張しました。

* 2025年3月: Southern CompanyのSouthern Lincは、12万2,000平方マイルのLTEネットワークを保護するためにOneLayerのBridgeプラットフォームを選択しました。

このレポートは、クリティカルインフラ保護(CIP)市場に関する詳細な分析を提供しています。CIPは、地域、国家、組織の主要インフラを、サイバー犯罪や物理的な改ざんといった深刻なインシデントから保護するための警戒および対応策を指します。デバイスの安定化、安全な通信、接続デバイスの管理・監視のための制御機能を提供し、その採用が拡大しています。

市場は、2025年の1,543.2億ドルから2030年には1,870.3億ドルへと、年平均成長率(CAGR)3.92%で成長すると予測されています。特にアジア太平洋地域は、5Gやエッジコンピューティングの拡大、積極的なサイバー防御法制の導入により、CAGR 4.2%と最も速い成長が見込まれています。

市場の主な成長要因としては、北米およびEUにおけるNIS-2やCISAといった政府による義務化の強化、エネルギー・水道事業を標的とした国家支援型OTサイバー攻撃の増加、スマートグリッド導入に伴う物理的・サイバーセキュリティ統合への支出促進が挙げられます。さらに、アジアにおける5Gおよびエッジ拡張による通信攻撃対象領域の拡大、IT-OT融合によるゼロトラスト導入の加速、中東での空港・港湾セキュリティへの官民資金投入も重要な推進力です。

一方で、市場の成長を阻害する要因も指摘されています。具体的には、レガシーOTセキュリティの相互運用性ギャップ、OTスキルを持つサイバーセキュリティ人材の不足、エンドツーエンドソリューションの総所有コスト(TCO)の高さ、新興経済国における規制の断片化などが課題です。

コンポーネント別では、サービスがソリューションを上回る成長を見せており、マネージド検出、インシデント対応、コンプライアンスのアウトソーシングが、人材不足とシステムの複雑性に対応する形で需要を押し上げ、CAGR 5.7%で成長すると予測されています。これは、EUのNIS-2指令や米国のCIRCIA規則といった規制が、これまで保護対象外であった事業者にも保護プラットフォームへの投資を義務付けていることも一因です。

市場は、コンポーネント(ソリューション、サービス)、セキュリティタイプ(物理的安全性・セキュリティ、サイバーセキュリティ)、展開モード(オンプレミス、クラウド/X-as-a-Service)、垂直産業(エネルギー・電力、BFSI、運輸、通信、政府・防衛、製造、ヘルスケア、機密インフラ・データセンターなど)、および地域(北米、南米、欧州、アジア太平洋、中東・アフリカ)に細分化されています。

競争環境では、市場集中度、戦略的動向、市場シェア分析が実施されており、BAE Systems PLC、Honeywell International Inc.、Lockheed Martin Corporation、Cisco Systems Inc.、IBM Corporation、Siemens AG、Thales Groupといった多数の主要ベンダーが挙げられています。

本レポートでは、市場機会と将来の展望についても分析されており、未開拓の領域や満たされていないニーズの評価も含まれています。

1. はじめに

- 1.1 調査の前提と市場の定義

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

-

4.2 市場促進要因

- 4.2.1 北米およびEUにおける政府の義務化の増加(例:NIS-2、CISA)

- 4.2.2 エネルギー・水道事業に対する国家支援型OTサイバー攻撃

- 4.2.3 スマートグリッドの展開が物理・サイバー統合支出を促進

- 4.2.4 5Gとエッジの拡大がアジアにおける通信攻撃対象領域を増加

- 4.2.5 IT-OT統合がゼロトラスト導入を加速

- 4.2.6 中東における空港・港湾セキュリティへの官民資金

-

4.3 市場抑制要因

- 4.3.1 レガシーOTセキュリティの相互運用性のギャップ

- 4.3.2 OTスキルを持つサイバーセキュリティ人材の不足

- 4.3.3 エンドツーエンドソリューションの総所有コストの高さ

- 4.3.4 新興経済国における規制の断片化

- 4.4 バリュー/サプライチェーン分析

- 4.5 規制および技術的展望

-

4.6 ポーターの5つの力

- 4.6.1 供給者の交渉力

- 4.6.2 買い手の交渉力

- 4.6.3 新規参入の脅威

- 4.6.4 代替品の脅威

- 4.6.5 競争の程度

5. 市場規模と成長予測(金額)

-

5.1 コンポーネント別

- 5.1.1 ソリューション

- 5.1.2 サービス

-

5.2 セキュリティタイプ別

- 5.2.1 物理的な安全とセキュリティ

- 5.2.1.1 スクリーニングとスキャン

- 5.2.1.1.1 ビデオ監視

- 5.2.1.1.2 アクセス制御

- 5.2.1.1.3 PSIMおよびPIAM

- 5.2.1.1.4 CBRNE検出

- 5.2.1.2 サイバーセキュリティ

- 5.2.1.2.1 ネットワークセキュリティ

- 5.2.1.2.2 SCADA / OTセキュリティ

- 5.2.1.2.3 アイデンティティおよびアクセス管理

- 5.2.1.2.4 データおよびアプリケーションセキュリティ

- 5.2.1.2.5 セキュアな通信

-

5.3 展開モード別

- 5.3.1 オンプレミス

- 5.3.2 クラウド / X-as-a-Service

-

5.4 業種別

- 5.4.1 エネルギーおよび電力

- 5.4.2 BFSI

- 5.4.3 運輸

- 5.4.4 電気通信

- 5.4.5 政府および防衛

- 5.4.6 化学および製造

- 5.4.7 ヘルスケアおよびライフサイエンス

- 5.4.8 機密インフラストラクチャおよびデータセンター

-

5.5 地域別

- 5.5.1 北米

- 5.5.1.1 米国

- 5.5.1.2 カナダ

- 5.5.1.3 メキシコ

- 5.5.2 南米

- 5.5.2.1 ブラジル

- 5.5.2.2 アルゼンチン

- 5.5.2.3 南米のその他の地域

- 5.5.3 ヨーロッパ

- 5.5.3.1 イギリス

- 5.5.3.2 ドイツ

- 5.5.3.3 フランス

- 5.5.3.4 イタリア

- 5.5.3.5 スペイン

- 5.5.3.6 ヨーロッパのその他の地域

- 5.5.4 アジア太平洋

- 5.5.4.1 中国

- 5.5.4.2 日本

- 5.5.4.3 インド

- 5.5.4.4 韓国

- 5.5.4.5 ニュージーランド

- 5.5.4.6 アジア太平洋のその他の地域

- 5.5.5 中東およびアフリカ

- 5.5.5.1 中東

- 5.5.5.1.1 GCC

- 5.5.5.1.2 トルコ

- 5.5.5.1.3 イスラエル

- 5.5.5.1.4 中東のその他の地域

- 5.5.5.2 アフリカ

- 5.5.5.2.1 南アフリカ

- 5.5.5.2.2 ナイジェリア

- 5.5.5.2.3 エジプト

- 5.5.5.2.4 アフリカのその他の地域

6. 競争環境

- 6.1 市場集中度

- 6.2 戦略的動向

- 6.3 市場シェア分析

-

6.4 企業プロファイル(グローバルレベルの概要、市場レベルの概要、主要セグメント、利用可能な財務情報、戦略情報、主要企業の市場ランキング/シェア、製品とサービス、および最近の動向を含む)

- 6.4.1 BAE Systems PLC

- 6.4.2 Honeywell International Inc.

- 6.4.3 Lockheed Martin Corporation

- 6.4.4 General Dynamics Corporation

- 6.4.5 Northrop Grumman Corp.

- 6.4.6 Hexagon AB

- 6.4.7 Airbus SE

- 6.4.8 General Electric Company

- 6.4.9 Kaspersky Lab Inc.

- 6.4.10 Waterfall Security Solutions Ltd.

- 6.4.11 Ericsson AB

- 6.4.12 Claroty

- 6.4.13 Cisco Systems Inc.

- 6.4.14 IBM Corporation

- 6.4.15 ABB Ltd.

- 6.4.16 Schneider Electric SE

- 6.4.17 Raytheon Technologies Corp.

- 6.4.18 Palo Alto Networks Inc.

- 6.4.19 Siemens AG

- 6.4.20 Johnson Controls International

- 6.4.21 Thales Group

- 6.4.22 Trellix

- 6.4.23 Booz Allen Hamilton

- 6.4.24 Darktrace PLC

- 6.4.25 Fortinet

- 6.4.26 Dragos

7. 市場機会と将来の見通し

*** 本調査レポートに関するお問い合わせ ***

重要インフラ防護(Critical Infrastructure Protection, CIP)とは、国家や社会の機能維持に不可欠な基盤となる施設やシステムを、様々な脅威から守り、その安定稼働を確保するための一連の取り組みや対策を指します。電力、ガス、水道、通信、交通、金融、医療といった社会生活の根幹を支えるインフラが対象となり、これらが機能不全に陥れば、国民生活に甚大な影響を及ぼし、経済活動の停滞、さらには国家の安全保障にも関わる重大な事態を招く可能性があります。そのため、CIPは単なる物理的なセキュリティ対策に留まらず、サイバーセキュリティ対策、レジリエンス(回復力)の強化、事業継続計画(BCP)の策定、国際協力など、多角的な視点から包括的に推進されるべき重要な概念として認識されています。

重要インフラの種類は多岐にわたります。具体的には、エネルギー分野では電力、ガス、石油の供給システム、水分野では上水道や下水道の管理システム、情報通信分野ではインターネット、電話、放送網、交通分野では鉄道、航空、港湾、道路といった物流・人流の基盤、金融分野では銀行、証券、決済システム、医療分野では病院や医薬品供給網などが挙げられます。これらは相互に密接に連携しており、一つのインフラが停止すれば、他のインフラにも連鎖的に影響が及ぶ「カスケード効果」を引き起こすリスクがあります。脅威の種類も多様化しており、物理的なテロ攻撃や破壊行為、大規模な自然災害、システム障害といった従来の脅威に加え、近年では国家レベルのサイバー攻撃、ランサムウェアによるシステム停止、サプライチェーンを狙った攻撃、内部犯行による情報漏洩など、高度化・巧妙化したサイバー脅威が深刻な問題となっています。

重要インフラ防護の用途と重要性は、国家の安全保障、経済の安定、社会秩序の維持に直結します。まず、国家の機能停止を防ぎ、国民の生命と財産を保護することは、政府の最も基本的な責務の一つです。インフラの安定稼働は、経済活動の基盤を維持し、企業の生産活動や国民の消費活動を支える上で不可欠であり、その停止は莫大な経済的損失をもたらします。また、公共サービスの継続性を確保し、社会不安を抑制するためにも、CIPは極めて重要です。災害発生時においても、重要インフラが迅速に復旧できる体制を整えることは、被災地の復興を加速させ、二次被害を防ぐ上で不可欠です。さらに、安定したインフラは国内外からの投資を呼び込み、国の国際競争力を高める要因ともなります。具体的な対策としては、物理的セキュリティの強化、高度なサイバーセキュリティ対策の導入、BCPの策定と定期的な訓練、関係機関間での情報共有と連携強化、そして適切な法整備などが挙げられます。

関連技術は、物理セキュリティとサイバーセキュリティの両面で進化を続けています。物理セキュリティの分野では、AIを活用した監視カメラシステムによる異常検知、生体認証やICカードを用いた厳格な入退室管理システム、侵入検知センサーや振動検知センサーによる不審者の早期発見、さらにはドローンやロボットによる巡回警備などが導入されています。また、耐震・耐津波・耐火構造といった施設の物理的な堅牢性向上も重要です。サイバーセキュリティの分野では、産業制御システム(ICS)や運用技術(OT)に特化したセキュリティソリューションが不可欠です。具体的には、SCADA/ICSセキュリティ、SIEM(Security Information and Event Management)によるログ監視と分析、IDS/IPS(Intrusion Detection/Prevention System)による不正侵入検知・防御、多層防御を目的としたファイアウォールやVPN、エンドポイントセキュリティ、そしてAIを活用した脅威予測や自動対応システムなどが挙げられます。さらに、暗号化技術や多要素認証技術、ゼロトラストアーキテクチャの導入も進んでいます。レジリエンス強化のためには、システムの冗長化、バックアップシステムの構築、クラウドコンピューティングを活用したDRaaS(Disaster Recovery as a Service)なども有効な手段です。

市場背景としては、脅威の高度化・多様化が最も大きな要因です。サイバー攻撃は国家レベルのアクターによるものから、犯罪組織によるものまで広がり、その手口は日々巧妙化しています。また、地政学的リスクの増大や気候変動による自然災害の激甚化も、インフラへの脅威を高めています。IoT、AI、5Gといったデジタル技術の導入により、重要インフラはより複雑化し、相互接続性が高まる一方で、攻撃対象となる脆弱性も増加しています。サプライチェーンリスクの顕在化も重要な課題であり、部品供給網やソフトウェア開発における脆弱性が、最終的なインフラ全体のセキュリティに影響を及ぼすことが明らかになっています。このような状況を受け、各国政府はCIPに関する法規制やガイドラインを強化しており、企業や組織はこれに対応するための投資を加速させています。また、国境を越えた脅威に対応するため、国際的な情報共有や連携の必要性も高まっています。

将来展望として、重要インフラ防護はさらなる進化が求められます。AIと機械学習の活用は、脅威の予測、異常検知、自動対応の精度を飛躍的に向上させるでしょう。OT/IT融合セキュリティの深化は、産業制御システムと情報システムの連携が進む中で、統合的なセキュリティ対策を確立するために不可欠です。サプライチェーンセキュリティは、部品の調達からシステムの運用、廃棄に至るまで、サプライチェーン全体でのリスク管理がより一層強化される見込みです。また、災害や攻撃からの迅速な回復能力であるレジリエンスの向上は、今後も重要なテーマであり続けます。量子コンピューティングの発展は、現在の暗号技術を無効化する可能性を秘めており、量子暗号などの新たな技術への対応が将来的な課題となります。専門人材の不足は世界的な課題であり、人材育成と国際協力の推進が不可欠です。さらに、新たな脅威や技術の登場に対応するため、法規制の継続的な見直しと、政府、民間企業、研究機関が一体となった官民連携の強化が、重要インフラ防護の未来を形作る上で極めて重要となるでしょう。