マルウェア解析市場:市場規模・シェア分析 – 成長動向と予測 (2025年~2030年)

マルウェア分析市場レポートは、コンポーネント(ソリューション、サービス)、デプロイメントモード(オンプレミス、クラウド)、組織規模(大企業など)、産業分野(BFSI、政府・防衛、ヘルスケア・ライフサイエンスなど)、分析手法(静的分析、動的分析、ハイブリッド/ML支援分析)、および地域別に分類されます。市場予測は金額(米ドル)で提供されます。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

マルウェア分析市場の概要

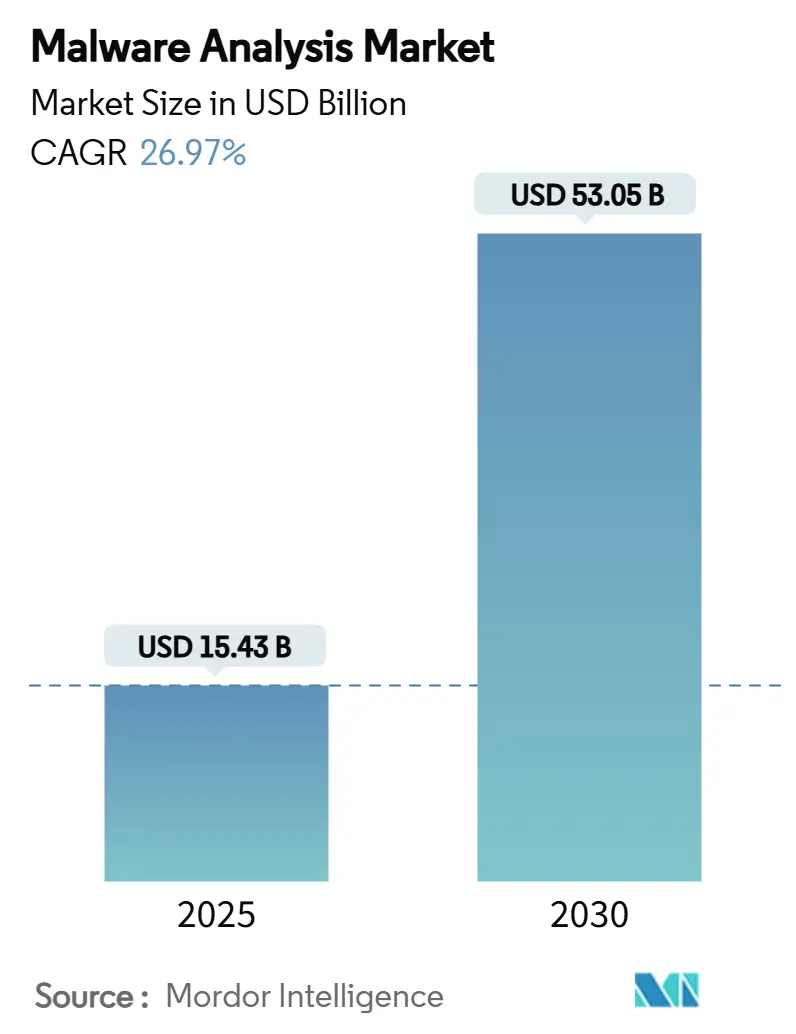

本レポートは、マルウェア分析市場の規模、シェア、成長トレンド、および2030年までの予測について詳細に分析しています。マルウェア分析市場は、2025年には154.3億米ドルに達し、2030年には530.5億米ドルに成長すると予測されており、2025年から2030年までの年間平均成長率(CAGR)は26.97%という堅調な伸びを示す見込みです。この成長は、ポリモーフィックマルウェアの継続的な進化、開示義務の厳格化、攻撃と防御の両方における人工知能(AI)の統合によって加速されています。組織は、従来のシグネチャマッチングよりも自動化された行動中心の検査を優先するようになり、プラットフォームベンダーはセキュリティ運用を効率化するために、マルウェア分析機能を拡張検出・対応(XDR)スイートに組み込んでいます。また、クラウドネイティブなサンドボックスフリーアーキテクチャへの投資も進んでおり、パフォーマンスを低下させることなく毎日数千のサンプルを検査する必要がある企業での採用が加速しています。

主要なレポートのポイント

* コンポーネント別: ソリューションが2024年の収益の67.4%を占めました。企業が運用を簡素化し、総所有コストを削減する統合プラットフォームに移行したため、サービスはそれに続きました。

* 展開モード別: クラウド展開が2024年に57.0%のシェアを確保し、オンプレミスモデルを上回りました。クラウドは2030年までに27.5%の最速CAGRを記録すると予測されています。

* 組織規模別: 大企業が2024年の需要の71.2%を占めましたが、中小企業(SME)は2030年までに28.5%の最高CAGRを記録する見込みです。

* 業界垂直別: 銀行、金融サービス、保険(BFSI)が2024年に27.2%のシェアで業界別支出をリードしましたが、ヘルスケアは2030年までに29.1%の最速CAGRで拡大すると予測されています。

* 分析技術別: 静的コード分析が2024年に47.2%のシェアを占めましたが、ハイブリッドML支援検査が2030年までに29.8%の最速CAGRで成長する位置にあります。

* 地域別: 北米が2024年の収益の35.1%を占めましたが、アジア太平洋地域は2030年までに28.5%の最速CAGRで成長する地域と予測されています。

グローバルマルウェア分析市場のトレンドと洞察

推進要因

マルウェア分析市場の成長を牽引する主な要因は以下の通りです。

1. ポリモーフィックマルウェアとAI駆動型脅威の高度化(CAGRへの影響: +6.5%)

* AI言語モデル(DeepSeek R1など)は、コードをオンデマンドで変異させる機能的なキーロガー、ランサムウェアローダー、データ流出スクリプトを生成し、リリースサイクルを数ヶ月から数日に短縮しています。RustベースのBlackCatランサムウェアは、メモリセーフ言語が静的検査をいかに複雑にするかを示しており、防御側は行動分析に移行せざるを得なくなっています。企業は現在、脆弱なシグネチャに依存することなくペイロードを検出するために、静的、動的、ML支援のヒューリスティックを融合したハイブリッドエンジンに投資しています。マルウェア分析市場は、API呼び出し、レジストリ編集、ネットワークテレメトリをほぼリアルタイムで相関させる製品でこれに対応しています。多様なテレメトリでモデルをトレーニングできるベンダーは、ゼロデイエクスプロイトの検出において優位に立っています。この影響は北米、ヨーロッパ、および世界的な波及効果があり、中期的な影響(2~4年)が見込まれます。

2. DevSecOpsパイプラインへのサプライチェーン指向攻撃の急増(CAGRへの影響: +5.8%)

* 脅威アクターは、nullifAI技術がコミュニティリポジトリでホストされているAIモデル内に悪意のあるPickleファイルを埋め込むことで示されたように、ソフトウェアコンポーネントが本番環境に到達する前に悪用するケースが増加しています。MLアーティファクトは従来のコードレビューを迂回するため、開発パイプラインを密かに侵害するリスクがあります。多くの組織は現在、すべてのコミットでバイナリとコンテナをスキャンし、マルウェア分析を継続的インテグレーションフローに統合しています。Spectra Assureのようなソリューションは、バイナリの系統追跡を自動化し、リリース前の疑わしい変更を強調します。この変化により、マルウェア検査はインシデント対応タスクから、セキュアなソフトウェアサプライチェーンガバナンスの不可欠な部分へと昇格しています。この影響は北米、アジア太平洋地域で顕著であり、短期的な影響(2年以内)が見込まれます。

3. サンドボックス不要の分析を必要とするクラウドネイティブワークロードの急速な採用(CAGRへの影響: +4.2%)

* コンテナ化されたマイクロサービスは数秒で起動・停止するため、従来のサンドボックス隔離は非現実的です。オーケストレーター層に組み込まれたリアルタイムテレメトリは、サンプルを隔離することなくプロセス動作を検査します。クラウドハイパースケーラーは、疑わしいオブジェクトを並行して爆破する弾力的なコンピューティングフェンスを提供し、インフラストラクチャのボトルネックを解消します。Amazon Web Servicesの専用分析環境は、厳格なエグレス制御を維持しながらマルウェアを隔離し、セキュリティチームが1時間あたり数千のアーティファクトをトリアージできるようにします。これらの進展は、エンドポイントテレメトリ、ネットワークキャプチャ、クラウドワークロード保護を統合ダッシュボードに融合できるベンダーに有利に働きます。この影響は北米、ヨーロッパ、および世界的に見られ、中期的な影響(2~4年)が見込まれます。

4. 新しいサイバー規制における強制的な侵害報告期間(24~72時間)(CAGRへの影響: +3.1%)

* CISAの重要インフラに対する72時間報告ルールや、SECの上場企業に対する4営業日開示要件は、セキュリティチームに圧縮されたタイムラインでフォレンジック的に健全な調査結果を提出することを強制しています。マルウェアのファミリー、侵入経路、ビジネスへの影響をタグ付けする自動分類は、かつて数週間かかっていたコンプライアンス草案作成を迅速化します。侵害指標とともに規制当局向けの報告書を自動生成し、法的リスクを軽減するプラットフォームへの需要が急増しています。これらの義務は、インシデントが単独のイベントであるか、協調的なキャンペーンであるかを企業が明記する必要があるため、正確な帰属特定に対するプレミアムも高めています。この影響は北米、ヨーロッパ、アジア太平洋地域で拡大しており、短期的な影響(2年以内)が見込まれます。

5. 公共部門の景気刺激策による「ゼロトラスト」資金調達の波(CAGRへの影響: +2.7%)

* この影響は北米、ヨーロッパ、先進アジア太平洋地域で顕著であり、中期的な影響(2~4年)が見込まれます。

6. XDRとマルウェアサンドボックスの単一プラットフォームへの統合(CAGRへの影響: +1.9%)

* この影響は世界的に見られ、北米で早期採用が進んでおり、長期的な影響(4年以上)が見込まれます。

抑制要因

マルウェア分析市場の成長を妨げる主な要因は以下の通りです。

1. リバースエンジニアリング人材の慢性的な不足(CAGRへの影響: -2.8%)

* 世界のサイバーセキュリティ人材不足は400万人を超え、マルウェアのリバースエンジニアリングは最も採用が困難な職種の一つです。ヘルスケア組織は、高額な報酬にもかかわらず89%の欠員率を報告しており、インシデントのトリアージを遅らせ、滞留時間を長期化させています。ベンダーは、逆アセンブリリストに注釈を付ける説明可能なAIを組み込むことで対応していますが、複雑なカーネルレベルの脅威は依然として人間のレビューを必要とします。この人材不足は、希少な専門知識を内部化したい大手プラットフォームによるニッチな分析スタートアップの買収を促進しています。自動化は役立つものの、ほとんどの企業はスキル不足の解消には何年もかかると認識しています。この影響は世界的に見られ、北米とヨーロッパで特に深刻であり、長期的な影響(4年以上)が見込まれます。

2. 自動動的分析における誤検知率の持続(CAGRへの影響: -1.9%)

* 行動サンドボックスは、特に資本市場や研究コンピューティングにおいて、積極的なメモリまたはネットワーク使用のために、正当な高性能アプリケーションを悪意のあるものとして誤ってフラグを立てることがあります。過剰なアラートはアナリストの信頼を損ない、対応ワークロードを増加させます。精度を向上させるため、ベンダーは現在、行動出力の上に静的コード類似性チェックとコンテキスト脅威インテリジェンスを重ねています。PromptSAM+のようなアクティブラーニングモデルは、誤分類されたサンプルで再トレーニングを行い、高いリコール率を維持しながら誤検知を抑制します。これらの進歩があっても、企業は封じ込めアクションをトリガーする前に、複数のエンジン相関を使用して判断を検証しています。この影響は世界的に見られ、すべての展開モードに影響し、中期的な影響(2~4年)が見込まれます。

3. 国境を越えたサンプル共有を制限する保存データの暗号化義務(CAGRへの影響: -1.4%)

* この影響は世界的に見られ、コンプライアンスは多様であり、中期的な影響(2~4年)が見込まれます。

4. オープンソースのマルウェア分析フレームワークの不安定性によるROIの低下(CAGRへの影響: -0.9%)

* この影響は世界的に見られ、中小企業に大きな影響を与え、短期的な影響(2年以内)が見込まれます。

セグメント分析

* コンポーネント別: ソリューションがプラットフォーム統合をリード

* ソリューションは2024年にマルウェア分析市場の67.4%を占めました。これは、企業がデトネーション、MLスコアリング、ワークフローオーケストレーションを組み合わせたターンキープラットフォームを好んだためです。サービスは、カスタマイズされた脅威ハンティングやインシデントフォレンジックに不可欠ですが、組み込みエンジンのスケーラビリティには及びません。プラットフォームプロバイダーは現在、根本原因と推奨される対応を数分以内に特定する高度なトリアージを組み込み、検出までの平均時間を短縮しています。XDRスイートがスタンドアロンのサンドボックスを吸収し、統合オーバーヘッドを削減するにつれて、統合が進んでいます。ソリューションの収益は2030年までに27.3%のCAGRで上昇すると予測されています。競争の焦点は、生のサンプルスループットから、コンテキストエンリッチメントと自動コンプライアンスレポートへと移行しており、これはセキュリティ支出に対する役員レベルの監視を反映しています。

* 展開モード別: クラウドがスケーラビリティ要件を支配

* クラウドオプションは2024年に57.0%のシェアを占め、弾力的なコンピューティングと従量課金制の経済性により、2030年までに27.5%の最高CAGRを記録すると予測されています。大規模なデータセットはサーバーレスフレームワーク全体で並行処理でき、分析サイクルを数時間から数分に短縮します。クラウドモデルは継続的なMLモデルアップデートも受け取り、ローカルパッチを適用することなく最新の判断ロジックを保証します。オンプレミス展開は、厳格なデータレジデンシーを必要とする規制の厳しいセクターで存続していますが、これらの組織の多くは、機密性の高いアーティファクトをオンサイトに保持しながら、大量のパターンマッチングを外部委託するハイブリッド設計を採用しています。プロバイダーは、主権ホスティング保証付きのプライベートクラウドエンクレーブを提供することで差別化を図り、コンプライアンス要件と分散コンピューティングのパフォーマンスメリットのバランスを取っています。

* 組織規模別: 中小企業が民主化を推進

* 大企業は2024年の収益の71.2%を占め、豊富な予算とコンプライアンス義務を反映しています。しかし、中小企業はサブスクリプション価格設定とマネージドセキュリティサービスが採用障壁を低くするため、2030年までに28.5%のCAGRを経験するでしょう。クラウドポータルがウィザード駆動のトリアージと事前構築されたプレイブックを提供するため、中小企業が占めるマルウェア分析市場シェアは2030年までに大幅に増加すると予想されています。マネージドサービスプロバイダーは、監視、サンドボックス、インシデント対応をワンクリックで提供し、中小企業が保険引受基準を満たすことを可能にします。SuperOps-Malwarebytesのようなパートナーシップは、検出コンテキストとIT運用メトリクスを並べて表示する統合ダッシュボードを提供し、専門知識のギャップを縮小しています。

* 業界垂直別: ヘルスケアがBFSIを上回る加速

* BFSIは、高価値データと厳格な監視により2024年に27.2%の収益を占めましたが、ヘルスケアは、ランサムウェアが患者記録や接続デバイスを標的とするため、29.1%のCAGRで拡大するでしょう。米国保健福祉省のサイバーセキュリティ目標は現在、電子カルテサーバーと画像エンドポイント全体で継続的なマルウェア検査を求めており、調達を加速させています。製造業、小売業、通信業も、運用技術の統合とeコマースの成長が攻撃対象領域を広げるにつれて支出を強化しています。政府機関と防衛機関は、国家支援の諜報活動に対抗するために投資を増やし、高度なリバースエンジニアリング機能とエアギャップ互換性を要求しています。垂直産業固有のルールパックとコンプライアンステンプレートは、規制産業をターゲットとするベンダーにとって重要な差別化要因となっています。

* 分析技術別: ハイブリッドML支援分析が検出を変革

* 静的検査は2024年に47.2%の収益を占めましたが、シグネチャチェックとML駆動の行動スコアリングを融合したハイブリッド技術は、29.8%の最速CAGRを記録するでしょう。ハイブリッドエンジンは、単一メソッドアプローチに固有の死角を軽減し、許容できない誤検知の増加なしに精度を向上させます。ハイブリッドメソッドのマルウェア分析市場規模は2030年までに250億米ドルを超えると予測されており、学習アルゴリズムへの移行を強調しています。ベンダーは、転移学習およびアクティブ学習フレームワークを使用してモデルトレーニングパイプラインを改良し、新しいファミリーを迅速に取り込みます。サンドボックステレメトリは現在、継続的な再トレーニングループに供給され、進化する難読化トレンドを追跡する適応型ヒューリスティックを生成しています。モデルの解釈可能性は依然として研究課題ですが、初期の実装では、アナリストコンソールに人間が読める正当化を組み込み、信頼を醸成しています。

地域分析

* 北米: 2024年には世界の収益の35.1%を占めました。これは、成熟したサイバーセキュリティ投資、連邦政府の景気刺激策、およびソリューションプロバイダーの密なエコシステムに支えられています。州および地方サイバーセキュリティ助成プログラムとインフラ投資雇用法からの資金は、公共団体向けのマルウェア分析ツールに投入されています。義務的なインシデント開示は、重要インフラ、金融サービス、ヘルスケア全体で自動トリアージプラットフォームをさらに定着させています。

* アジア太平洋: 28.5%のCAGRで最も急速に成長している地域であり、急速なクラウド採用と政府支援のデジタル経済計画によって推進されています。シンガポールや日本などの国々は、セキュリティ制御に対する共同資金提供インセンティブを提供しており、地元企業が法外な設備投資なしに高度な分析を展開することを可能にしています。地域のマネージドセキュリティプロバイダーも、脅威インテリジェンスとマルウェア分析を中小企業に適したスケーラブルなパッケージにバンドルし、民主化を加速させています。

* ヨーロッパ: ネットワークおよび情報セキュリティ指令とGDPRが迅速な侵害通知とデータレジデンシーを強制するため、安定した二桁成長を維持しています。主権クラウドフレームワークは、機密性の高いアーティファクトを国境内に保持しながら、汎ヨーロッパのセキュリティクラウドからのMLエンジンを活用するハイブリッド展開を促進しています。ユーロポールの欧州サイバー犯罪センターを通じた国境を越えたイニシアチブは、マルウェア指標の共有を改善し、標準化された脅威インテリジェンスフィードを公開できる分析プラットフォームへの需要を高めています。

競合状況

マルウェア分析市場は、従来のファイアウォールベンダー、エンドポイントセキュリティスペシャリスト、および新興のAIネイティブディスラプターが混在する、中程度に断片化された市場です。Cisco、Palo Alto Networks、CrowdStrikeなどの確立されたプレイヤーは、行動デトネーションエンジンをより広範なXDRスイートに統合し、プラットフォーム収益の相乗効果を獲得しています。VMRayやReversingLabsのようなニッチプロバイダーは、カーネルモードアンパッキングやソフトウェアサプライチェーン保証における専門機能を通じて差別化を図っています。

プラットフォームベンダーが技術的なギャップを埋め、希少なリバースエンジニアリング人材を確保しようとするにつれて、買収活動が活発化しています。Deep InstinctがAIを活用したアナリストコパイロットであるDIANNAをリリースしたことは、省力化自動化へのシフトを強調しています。競争優位性は現在、生のサンドボックススループットではなく、モデルの精度、ワークフロー統合、コンプライアンス文書化の速度にかかっています。

未開拓の機会には、コンテナ化されたワークロード検査や、アナリストのオンボーディング時間を短縮する自然言語による脅威説明が含まれます。生成AIプロトタイプは、インシデントの記述や修復プレイブックの作成を約束していますが、実用化の準備状況は様々です。イノベーションと実証可能な精度を両立できるベンダーは、予算が厳しくなる中で買い手が有効性を精査するにつれて、シェアを獲得する可能性が高くなります。

マルウェア分析業界のリーダー

* Cisco Systems Inc.

* Palo Alto Networks Inc.

* Google LLC (Alphabet, Inc.)

* Broadcom Inc.

* CrowdStrike Holdings Inc.

最近の業界動向

* 2025年4月: MalwarebytesのThreatDownエンドポイントセキュリティがSuperOpsのIT管理スイートに統合され、MSPの可視性が向上しました。

* 2025年3月: CISAは、RESURGEバリアントに関するマルウェア分析レポートを公開し、重要インフラ防御者向けの検出シグネチャを含めました。

* 2025年2月: ReversingLabsは、AIモデルリポジトリを悪用するnullifAI技術を発見し、新たなサプライチェーンリスクを示しました。

* 2024年11月: ReversingLabsは、バイナリ分析とソフトウェアサプライチェーンの検証を統合するSpectra Assureを発表しました。

このレポートは、マルウェア分析市場に関する包括的な調査結果をまとめたものです。

1. エグゼクティブサマリーと市場規模の予測

マルウェア分析市場は、2030年までに530.5億米ドルに達すると予測されており、予測期間中の年平均成長率(CAGR)は26.97%と高い成長が見込まれています。

2. 市場の動向と推進要因

市場の成長を牽引する主な要因としては、以下の点が挙げられます。

* 多形性マルウェアやAI駆動型脅威の高度化が進んでいること。

* DevSecOpsパイプラインを標的としたサプライチェーン攻撃が急増していること。これにより、組織はバイナリおよびMLモデルのスキャンをDevSecOpsパイプラインに組み込むようになり、自動分析プラットフォームの需要が高まっています。

* サンドボックス不要な分析を必要とするクラウドネイティブワークロードの急速な採用が進んでいること。

* 新たなサイバー規制により、情報漏洩の報告期間が24~72時間と義務付けられていること。

* 公共部門の景気刺激策による「ゼロトラスト」資金調達の波があること。

* XDR(Extended Detection and Response)とマルウェアサンドボックスが単一プラットフォームに統合される傾向にあること。

3. 市場の阻害要因

一方で、市場の成長を妨げる要因も存在します。

* リバースエンジニアリングの専門人材が慢性的に不足していること。

* 自動動的分析における誤検知率が依然として高いこと。

* 保存データの暗号化義務により、国境を越えたサンプル共有が制限されていること。

* オープンソースのマルウェア分析フレームワークの不安定性が投資収益率(ROI)を損なう可能性があること。

4. 市場のセグメンテーションと成長分野

市場は、コンポーネント(ソリューション、サービス)、展開モード(オンプレミス、クラウド)、組織規模(大企業、中小企業)、業種(BFSI、政府・防衛、ヘルスケア・ライフサイエンス、IT・通信、小売・Eコマース、製造)、分析技術(静的分析、動的分析、ハイブリッド/ML支援分析)、および地域(北米、南米、欧州、アジア太平洋、中東・アフリカ)別に詳細に分析されています。

特に、展開モード別ではクラウド展開が最も急速に拡大しており、27.5%のCAGRで成長し、市場シェアの57.0%を占めています。これは、クラウドの持つ柔軟性と拡張性が評価されているためです。

業種別では、ヘルスケア分野が患者記録を狙うランサムウェア攻撃の増加や規制圧力の高まりを背景に、29.1%のCAGRで最も高い成長率を示しています。

5. 競争環境と将来の展望

レポートには、市場集中度、主要企業の戦略的動向、市場シェア分析、およびCisco Systems Inc.、Palo Alto Networks Inc.、Google LLC、CrowdStrike Holdings Inc.、Trend Micro Inc.などを含む主要21社の企業プロファイルが詳細に記載されています。

また、市場の機会、将来のトレンド、未開拓分野の評価も行われており、今後の市場発展の方向性が示されています。

このレポートは、マルウェア分析市場の全体像を把握し、戦略的な意思決定を行う上で重要な情報を提供しています。

1. はじめに

- 1.1 市場の定義と調査の前提

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

-

4.2 市場の推進要因

- 4.2.1 多様性マルウェアとAI駆動型脅威の高度化

- 4.2.2 DevSecOpsパイプラインに対するサプライチェーン指向攻撃の急増

- 4.2.3 サンドボックス不要の分析を必要とするクラウドネイティブワークロードの急速な採用

- 4.2.4 新しいサイバー規制における義務的な侵害報告期間(24~72時間)

- 4.2.5 公共部門の景気刺激策による「ゼロトラスト」資金調達の波

- 4.2.6 シングルペインプラットフォームにおけるXDRとマルウェアサンドボックスの統合

-

4.3 市場の阻害要因

- 4.3.1 リバースエンジニアリング人材の慢性的な不足

- 4.3.2 自動動的分析における誤検知率の持続

- 4.3.3 国境を越えたサンプル共有を制限する保存時暗号化の義務化

- 4.3.4 ROIを損なうオープンソースマルウェア分析フレームワークの不安定性

- 4.4 バリューチェーン分析

- 4.5 重要な規制枠組みの評価

- 4.6 主要な利害関係者の影響評価

- 4.7 技術的展望

-

4.8 ポーターの5つの力分析

- 4.8.1 供給者の交渉力

- 4.8.2 消費者の交渉力

- 4.8.3 新規参入の脅威

- 4.8.4 代替品の脅威

- 4.8.5 競争の激しさ

- 4.9 マクロ経済要因の影響

5. 市場規模と成長予測(価値)

-

5.1 コンポーネント別

- 5.1.1 ソリューション

- 5.1.2 サービス

-

5.2 展開モード別

- 5.2.1 オンプレミス

- 5.2.2 クラウド

-

5.3 組織規模別

- 5.3.1 大企業

- 5.3.2 中小企業 (SMEs)

-

5.4 業界別

- 5.4.1 BFSI

- 5.4.2 政府および防衛

- 5.4.3 ヘルスケアおよびライフサイエンス

- 5.4.4 ITおよび通信

- 5.4.5 小売およびeコマース

- 5.4.6 製造業

-

5.5 分析手法別

- 5.5.1 静的(コード)分析

- 5.5.2 動的(行動)分析

- 5.5.3 ハイブリッド / ML支援分析

-

5.6 地域別

- 5.6.1 北米

- 5.6.1.1 米国

- 5.6.1.2 カナダ

- 5.6.1.3 メキシコ

- 5.6.2 南米

- 5.6.2.1 ブラジル

- 5.6.2.2 アルゼンチン

- 5.6.2.3 その他の南米諸国

- 5.6.3 ヨーロッパ

- 5.6.3.1 ドイツ

- 5.6.3.2 イギリス

- 5.6.3.3 フランス

- 5.6.3.4 イタリア

- 5.6.3.5 スペイン

- 5.6.3.6 ロシア

- 5.6.3.7 その他のヨーロッパ諸国

- 5.6.4 アジア太平洋

- 5.6.4.1 中国

- 5.6.4.2 日本

- 5.6.4.3 インド

- 5.6.4.4 韓国

- 5.6.4.5 その他のアジア太平洋諸国

- 5.6.5 中東およびアフリカ

- 5.6.5.1 中東

- 5.6.5.1.1 サウジアラビア

- 5.6.5.1.2 アラブ首長国連邦

- 5.6.5.1.3 トルコ

- 5.6.5.1.4 その他の中東諸国

- 5.6.5.2 アフリカ

- 5.6.5.2.1 南アフリカ

- 5.6.5.2.2 ナイジェリア

- 5.6.5.2.3 エジプト

- 5.6.5.2.4 その他のアフリカ諸国

6. 競合情勢

- 6.1 市場集中度

- 6.2 戦略的動き

- 6.3 市場シェア分析

-

6.4 企業プロファイル(グローバルレベルの概要、市場レベルの概要、主要セグメント、利用可能な財務情報、戦略情報、主要企業の市場ランク/シェア、製品とサービス、および最近の動向を含む)

- 6.4.1 シスコシステムズ株式会社

- 6.4.2 パロアルトネットワークス株式会社

- 6.4.3 Google LLC (Alphabet, Inc.)

- 6.4.4 ブロードコム株式会社

- 6.4.5 トレリックスLLC

- 6.4.6 クラウドストライク・ホールディングス株式会社

- 6.4.7 トレンドマイクロ株式会社

- 6.4.8 カスペルスキー・ラボJSC

- 6.4.9 ソフォス株式会社

- 6.4.10 チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

- 6.4.11 フォーティネット株式会社

- 6.4.12 ラピッド7株式会社

- 6.4.13 VMware Inc. (カーボンブラック)

- 6.4.14 センチネルワン株式会社

- 6.4.15 ビットディフェンダーSRL

- 6.4.16 ESET spol. s r.o.

- 6.4.17 OPSWAT株式会社

- 6.4.18 VMRay GmbH

- 6.4.19 リバーシングラボ株式会社

- 6.4.20 Any.Run LLC

- 6.4.21 サイバーリーズン株式会社

7. 市場機会と将来のトレンド

- 7.1 未開拓領域と未充足ニーズの評価

*** 本調査レポートに関するお問い合わせ ***

マルウェア解析とは、悪意のあるソフトウェア、すなわちマルウェアの挙動、機能、目的、起源などを詳細に調査し、その特性を明らかにする一連のプロセスを指します。これはサイバーセキュリティ対策の根幹をなす活動であり、未知の脅威を特定し、適切な防御策を策定し、発生したセキュリティインシデントに効果的に対応するために不可欠な技術です。マルウェアがシステムにどのような影響を与え、どのような情報を窃取しようとしているのか、あるいはどのような攻撃を仕掛けようとしているのかを深く理解することで、より強固なセキュリティ体制を構築することが可能となります。

マルウェア解析には、主にいくつかの種類が存在します。まず、「静的解析」は、マルウェアのコードを実行せずに分析する方法です。具体的には、逆アセンブルや逆コンパイルによってプログラムのソースコードに近い形に復元し、文字列の抽出、API呼び出しの調査、ファイルヘッダ情報の確認、パッカーの検出などを行います。この手法は、マルウェアの全体像を把握し、初期段階で重要な情報を得るのに役立ちますが、難読化されたコードやパッカーによって保護されたマルウェアに対しては、詳細な挙動を把握しにくいという課題があります。次に、「動的解析」は、サンドボックスや仮想環境といった隔離された安全な環境でマルウェアを実際に実行し、その挙動を観察する手法です。ファイルシステムの変更、レジストリ操作、ネットワーク通信、プロセスの生成、メモリダンプなどをリアルタイムで監視することで、マルウェアが実際に何を行おうとしているのかを把握できます。難読化されたマルウェアや、特定の条件でのみ発動する機能を持つマルウェアの解析に有効ですが、マルウェアが解析環境を検知して挙動を変える「アンチ解析」技術に対処する必要があります。さらに、「メモリフォレンジック」は、実行中のマルウェアが残したメモリ上の痕跡を分析する高度な手法です。プロセスリスト、ネットワーク接続、開いているファイル、ロードされたDLL、隠されたプロセス、インジェクトされたコードなどを調査することで、ファイルとして存在しない「ファイルレスマルウェア」や、メモリ上で展開される高度な脅威の解析に非常に有効です。

マルウェア解析の用途は多岐にわたります。最も重要な用途の一つは、新しいマルウェアの特性を理解し、それに基づいた「脅威インテリジェンス」を生成することです。これにより、組織は将来の攻撃に対する防御策を強化できます。また、セキュリティインシデントが発生した際には、攻撃の範囲、影響、侵入経路を特定し、封じ込めと復旧を支援するための「インシデントレスポンス」において中心的な役割を果たします。さらに、セキュリティ製品の開発や改善においても不可欠であり、マルウェアの検出ロジック、シグネチャ、振る舞い検知ルールの作成に直接貢献します。法的な証拠を収集するための「フォレンジック調査」や、マルウェアが利用する脆弱性を特定し、パッチ適用を促す「脆弱性分析」にも活用されます。加えて、サイバーセキュリティ人材の育成においても、実践的なスキルを向上させるための重要な学習対象となっています。

マルウェア解析には、様々な関連技術が用いられます。その基盤となるのが、ソフトウェアの動作原理を解析する「リバースエンジニアリング」技術です。また、安全な隔離環境でプログラムを実行し挙動を監視する「サンドボックス技術」や、仮想マシン上でマルウェアを実行しホストシステムへの影響を防ぐ「仮想化技術」は動的解析に不可欠です。近年では、異常検知、マルウェア分類、自動解析の効率化のために「機械学習」や「AI」の活用も進んでいます。マルウェア情報やIOC(侵害指標)の共有と活用を促進する「脅威インテリジェンスプラットフォーム」も重要な関連技術です。解析作業を効率化するためのスクリプト作成にはPythonなどの「プログラミング言語」が用いられ、Windows、Linux、macOSといった「OSの深い知識」や、ネットワーク通信内容を解析するための「ネットワークプロトコル」に関する知識も必須となります。

現在の市場背景を見ると、マルウェア解析の需要は急速に高まっています。ランサムウェア、APT(持続的標的型攻撃)、サプライチェーン攻撃など、マルウェアの種類は多様化し、その攻撃手法は高度化の一途を辿っています。これにより、企業、政府機関、セキュリティベンダーなど、あらゆる組織においてマルウェア解析の専門家に対する需要が増大していますが、高度なスキルと経験を持つアナリストは依然として不足している状況です。手動解析の限界から、自動解析ツールやAIの活用が進んでおり、解析の効率化と迅速化が求められています。また、GDPRなどのデータ保護規制の強化により、セキュリティインシデント発生時の迅速かつ正確な対応の重要性が増しており、マルウェア解析はその中核を担っています。一方で、高度な解析ツールや専門人材の育成には相応のコストがかかるという課題も存在します。

将来の展望としては、マルウェア解析はさらなる進化を遂げると予想されます。AIや機械学習の技術は、自動解析の精度向上、未知のマルウェアの検知、解析時間の短縮に大きく貢献するでしょう。また、スケーラビリティとリソースの柔軟性を提供する「クラウドベースの解析」がより一般的になる可能性があります。ファイルレスマルウェアやメモリ常駐型マルウェアの増加に伴い、「メモリフォレンジック」の重要性は一層増大し、その技術も進化していくでしょう。IoTデバイスや産業制御システム(OT)を狙うマルウェアが増加していることから、「IoT/OTマルウェア解析」の専門性も求められるようになります。サプライチェーン攻撃への対策として、ソフトウェアの信頼性検証やSBOM(Software Bill of Materials)の活用も進むでしょう。グローバルな情報共有と共同分析を強化する「脅威インテリジェンスの連携」も不可欠となります。マルウェアの高度な難読化やアンチ解析技術の進化により、解析はますます難しくなりますが、それに対応するための継続的な人材育成とスキルアップが、今後も極めて重要な課題であり続けるでしょう。