マイクロセグメンテーション市場 規模・シェア分析 – 成長トレンドと予測 (2025年~2030年)

マイクロセグメンテーション市場レポートは、コンポーネント(ソフトウェア、サービス)、導入形態(オンプレミス、クラウド)、企業規模(中小企業、大企業)、エンドユーザー産業(BFSI、ヘルスケア・ライフサイエンス、政府・防衛、IT・通信、小売・Eコマース、エネルギー・公益事業、その他)、および地域別に分類されます。市場予測は金額(米ドル)で提供されます。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

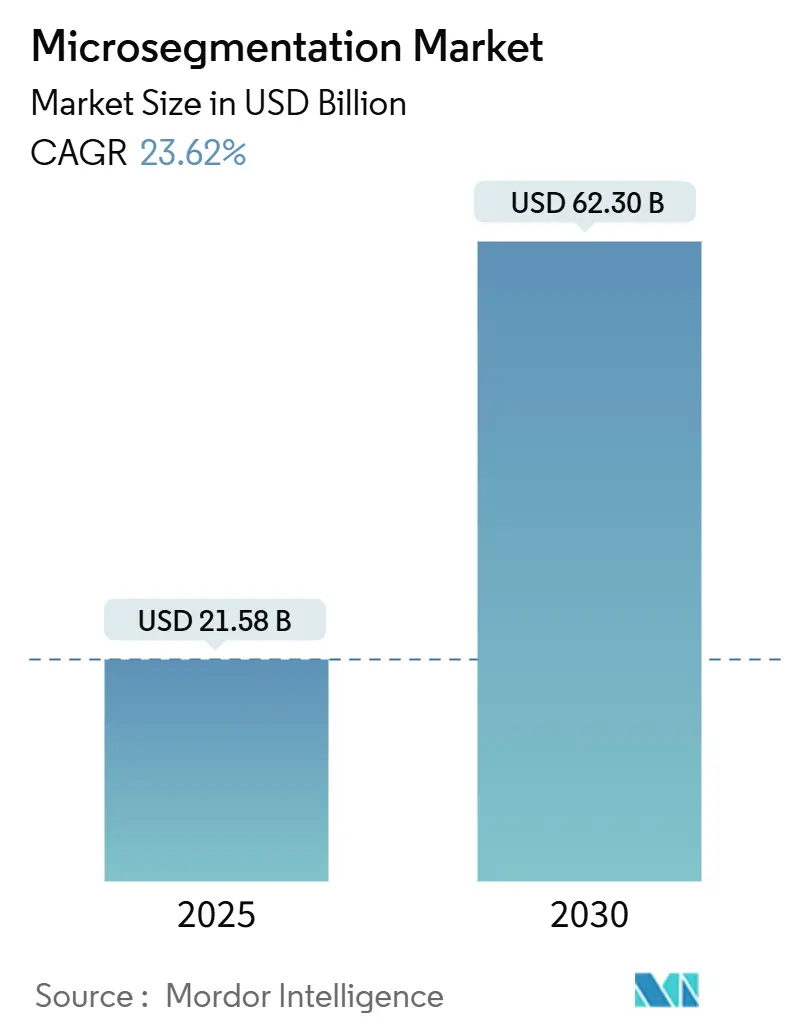

マイクロセグメンテーション市場は、2025年には215.8億米ドル、2030年には623.0億米ドルに達すると予測されており、2025年から2030年にかけて23.62%の年平均成長率(CAGR)で拡大する見込みです。この成長は、ラテラルムーブメント攻撃の増加、東西トラフィックに対する厳格な規制、そしてゼロトラストアーキテクチャへの構造的転換によって推進されています。これにより、マイクロセグメンテーションはオプションのセキュリティ対策から、基盤となるセキュリティレイヤーへと位置づけを変えています。企業は、静的な境界防御から、動的なクラウドネイティブ環境やハイブリッドインフラストラクチャに対応するきめ細かなワークロード分離へと移行しています。

市場の主要な動向としては、2025年に390億米ドルを超える大型買収が相次ぎ、ベンダー統合が進んでいることが挙げられます。これは、アイデンティティ、ネットワーキング、適応型ポリシー自動化を単一プラットフォームに統合しようとする戦略的な動きを反映しています。また、ポリシー設計、規制マッピング、マルチクラウドオーケストレーションに関する専門知識を求める組織が増えているため、サービス需要はソフトウェア販売よりも速いペースで増加しています。地域別では、アジア太平洋地域が主権ITイニシアチブにより最も強い勢いを見せており、北米は連邦政府のゼロトラスト義務化や防衛調達要件を通じて市場を牽引しています。

主要な市場動向と洞察

推進要因:

* ゼロトラストセキュリティアーキテクチャの採用増加: 米国国防総省のゼロトラスト義務化など、連邦政府の指令が理論から実践へと移行を促しています。ゼロトラストの「決して信頼せず、常に検証する」という理念は、ワークロード分離をセキュリティの中核に据え、侵害領域を縮小し、コンプライアンスの証明を簡素化します。これにより、インシデント対応の削減や迅速な復旧を通じて、投資対効果(ROI)の向上が報告されています。

* ランサムウェアおよびラテラルムーブメント攻撃の急増: 2024年にはアジア太平洋地域でサイバー攻撃が16%増加するなど、ネットワーク内部に潜伏して資産を暗号化するステルスキャンペーンが世界的に増加しています。現代のランサムウェアは、従来のファイアウォールを回避するために東西方向への移動を重視しており、ワークロード分離によってこの戦術が無力化されます。マイクロセグメンテーションの導入により、インシデント管理の作業負荷が3年以内に70%削減されると報告されています。

* 東西トラフィック制御に関する規制要件の強化: 欧州のデジタル運用レジリエンス法(DORA)は、金融機関にネットワークセグメンテーションを含む技術的制御による運用レジリエンスの証明を義務付けています。米国では、HIPAAの改正案が医療機関にセグメンテーションの実施を強制する見込みです。これらの規制は、監査対応の可視性と確実なポリシー適用への需要を高め、エンタープライズ向けマイクロセグメンテーションスイートの需要を促進しています。

* クラウドネイティブワークロードとマイクロサービスの普及: コンテナ化されたアプリケーションは、静的なファイアウォールではマッピングできない動的なネットワーク関係を生成します。Kubernetes環境では、アイデンティティベースの分離にCalicoポリシーが利用されています。レガシーセグメンテーションをクラウド環境に拡張しようとした企業は、60〜80%の運用オーバーヘッドを報告しており、自動化されたマイクロセグメンテーションプラットフォームは、ディスカバリエンジンとインテントベースの適用によりポリシー維持コストを削減します。

抑制要因:

* 高い導入の複雑さとコスト: 従来の導入は、詳細な依存関係マッピング、複数チームの調整、段階的な切り替えが必要であり、12ヶ月以上かかることもあり、機会費用と予算負担を伴います。中小企業は、ゼロトラスト設計に精通したセキュリティアーキテクトが不足しているため、より大きな課題に直面します。しかし、クラウドネイティブプラットフォームは、エージェントレスディスカバリ、ポリシー推奨エンジン、サブスクリプション価格設定により、導入期間を90日間に短縮し、ハードウェア費用を削減することで、この障壁を克服しつつあります。

* レガシーインフラストラクチャとの互換性の課題: 産業制御システム(ICS)は数十年にわたって運用されることが多く、新しいセキュリティエージェントやネットワーク再構築に対応できないため、セグメンテーション適用の盲点が生じます。製造業者は、時間制約のあるプロセスを中断することなくプログラマブルロジックコントローラ(PLC)を分離する必要があり、受動的にインラインに配置される専用アプライアンスが求められます。

セグメント分析

* コンポーネント別: 2024年にはソフトウェアが64.24%の収益シェアを占め、ポリシーエンジンと可視化ダッシュボードの強みを発揮しました。しかし、サービスは24.12%のCAGRで成長しており、組織がパイロットプロジェクトからエンタープライズ規模の展開へと移行するにつれて、アドバイザリ、統合、マネージドサービスの専門知識への需要が高まっています。コンサルティングパートナーは、アプリケーション依存関係マッピング、規制ギャップ分析、自動化プレイブックなど、プロジェクト総コストの30〜40%を占めるエンゲージメントを報告しています。

* 展開モード別: 2024年にはオンプレミス展開が58.78%の市場シェアを占め、データ主権規制やレガシーデータセンターの存在に支えられています。しかし、クラウド実装は23.91%のCAGRで拡大しており、組織がハイブリッドアーキテクチャやSaaS生産性スイートを採用するにつれて成長しています。クラウドネイティブプラットフォームは、AWS、Azure、Google Cloud全体でポリシー構造を統合し、管理サイロを解消し、DevOpsパイプライン内でのアイデンティティ認識型セグメンテーションを可能にします。

* 組織規模別: 2024年には大企業が71.53%の市場規模を占め、確立された予算とマルチサイトインフラストラクチャを活用しています。一方、中小企業(SME)は24.32%のCAGRで成長しており、サイバー保険の義務化や、消費ベースの課金によるSaaS型セグメンテーションの利用可能性が動機となっています。自動化されたディスカバリとローコードポリシー設計により、専門知識のギャップが縮小し、リソースが限られた企業でもサブスクリプションレベルのコスト構造で90日以内に1,000のアクティブポリシーを展開できるようになっています。

* エンドユーザー産業別: 2024年にはBFSI(銀行・金融サービス・保険)機関が28.42%の市場シェアを占めました。しかし、医療・ライフサイエンス分野は23.83%のCAGRで全業種を上回る成長が見込まれており、HIPAAの改正案がセグメンテーションを法定要件へと変えるためです。病院は、堅牢な認証機能を持たないIoMT(医療モノのインターネット)デバイスを分離する必要があり、これはアイデンティティ中心のセグメンテーションに理想的なタスクです。エネルギー・公益事業も、エージェントレスな適用ポイントを通じて管理されるエアギャップ型OT(運用技術)ゾーンを求める重要インフラ指令に牽引され、需要を加えています。

地域分析

* 北米: 2024年には42.33%のマイクロセグメンテーション市場規模を支配しました。これは、連邦政府のゼロトラストロードマップと成熟したサービスチャネルに支えられています。広範なハイブリッドクラウドの採用と、世界で最も高い侵害コストが、フォーチュン1000企業全体でセグメンテーション支出を高く維持しています。

* アジア太平洋: 23.79%のCAGRで最も速い成長を遂げています。中国の「信創(Xinchuang)」主権ITイニシアチブにより、国内のサイバーセキュリティベンダーが政府契約の80%以上を獲得しています。この地域では、ランサムウェアの脅威が急速にエスカレートしており、より厳格な現地データ保護法が施行されています。

* ヨーロッパ: GDPRおよびデジタル運用レジリエンス法(DORA)の下で着実な成長を示しており、金融機関や重要インフラ事業者向けのセグメンテーションが制度化されています。プライバシーバイデザインの原則はワークロード分離と自然に一致し、大陸のハイパースケーラー地域がオンラインになるにつれてマルチクラウドの採用が急増しています。

競争環境

2025年には市場統合が加速し、プラットフォームベンダーはアイデンティティ、ネットワーキング、適応型ポリシー機能を統合しようとしました。Palo Alto NetworksによるCyberArkの250億米ドルでの買収は、アイデンティティを組み込んだセグメンテーションへの最大の転換を示し、HPEによるJuniper Networksの140億米ドルでの買収は、AIネイティブなテレメトリを適用ファブリックに組み込むことを目指しています。Illumio、Cisco、Akamaiは、収益と展開モデルの広さで独立系ランキングのトップに立っており、それぞれエージェントレスな可視性、ハードウェア統合型適用、AI支援型ポリシーチューニングといった差別化された強みを強調しています。

特許出願は、マルチテナント分離と異常検知の自動化競争を浮き彫りにしており、2024年以降、200件以上のマイクロセグメンテーション関連の出願が提出されています。Zero NetworksやElisityのようなスタートアップは、クラウドネイティブアーキテクチャを活用して導入サイクルを数ヶ月から数週間に短縮し、中堅製造業や医療分野で契約を獲得しています。Check PointとIllumioの2025年の提携のように、パートナーエコシステムも拡大しており、境界脅威防御と動的なワークロード分離を統合し、統一された攻撃対象領域管理を実現しています。

価格競争は中程度であり、顧客は生のスループットよりも統合の容易さやコンプライアンス報告を重視しています。ベンダーは、NIST 800-207、DORA、IEC 62443などのフレームワークにマッピングされた事前構築済みポリシーライブラリを通じて差別化を図り、概念実証期間を短縮し、総所有コストを削減しています。予測期間を通じて、AI駆動型ポリシーエンジンとスマートNICにおけるハードウェアアクセラレーション型セグメンテーションが、企業が機械速度での封じ込めを追求する上での主要な競争領域となるでしょう。

最近の業界動向

* 2025年7月: Palo Alto NetworksがCyberArkを250億米ドルで買収することに合意し、アイデンティティセキュリティとマイクロセグメンテーションの適用を統合しました。

* 2025年7月: HPEがJuniper Networksを140億米ドルで買収を完了し、統合されたセグメンテーションを備えたAIネイティブなネットワーキングポートフォリオを構築しました。

* 2025年6月: Zero NetworksがシリーズC資金調達で5500万米ドルを調達し、EMEAおよびアジア太平洋地域での自動化されたマイクロセグメンテーションの規模拡大を目指しています。

* 2025年5月: ZscalerがRed Canaryを買収する最終契約を締結し、セグメンテーションプラットフォームの上にAI駆動型SOC機能を強化しました。

本レポートは、グローバルマイクロセグメンテーション市場に関する包括的な分析を提供しております。市場の定義、調査範囲、調査方法といった基礎情報から、市場の現状、成長予測、競争環境、そして将来の展望に至るまで、多角的に考察されています。

エグゼクティブサマリーによりますと、グローバルマイクロセグメンテーション市場は2025年に215.8億米ドルの規模に達すると予測されております。2025年から2030年にかけては、年平均成長率(CAGR)23.62%という堅調な成長が見込まれており、特にサービス部門は、ゼロトラスト導入における専門知識への需要の高まりを背景に、24.12%のCAGRで最も急速に成長するセグメントとなる見込みです。

地域別では、アジア太平洋地域が主権ITプログラムの推進やランサムウェアの脅威の増大を背景に、23.79%のCAGRで将来の成長を牽引すると予測されております。また、医療分野では、HIPAA(医療保険の相互運用性と説明責任に関する法律)の更新によりネットワークセグメンテーションが義務付けられることから、23.83%のCAGRで急速な導入が進んでいる状況です。マイクロセグメンテーションは、「決して信頼せず、常に検証する」というゼロトラストフレームワークの原則を強化し、ワークロードを分離し、東西間の各接続を許可する前に厳格に検証することで、セキュリティ体制を大幅に向上させます。

市場の成長を促進する主な要因としては、ゼロトラストセキュリティアーキテクチャの採用増加、ランサムウェアやラテラルムーブメント攻撃の急増、東西トラフィックのきめ細かな制御に関する規制要件の強化、クラウドネイティブワークロードとマイクロサービスの普及、5Gネットワークスライシングとの統合、そしてAI駆動型適応ポリシーエンジンの進化が挙げられます。

一方で、市場の成長を抑制する要因も存在します。具体的には、高い導入の複雑さとそれに伴うコスト、既存のレガシーインフラとの互換性に関する課題、認定されたマイクロセグメンテーションアーキテクトの不足、OT/ICS(運用技術/産業制御システム)環境におけるレイテンシオーバーヘッドなどが指摘されております。

本レポートでは、市場を以下の主要なセグメントに分けて詳細に分析しております。

* コンポーネント別: ソフトウェア、サービス

* 展開モード別: オンプレミス、クラウド

* 組織規模別: 中小企業、大企業

* エンドユーザー産業別: 銀行・金融サービス・保険(BFSI)、ヘルスケア・ライフサイエンス、政府・防衛、IT・通信、小売・Eコマース、エネルギー・公益事業、その他

* 地域別: 北米、欧州、アジア太平洋、中東・アフリカ、南米

競争環境の分析では、市場集中度、主要企業の戦略的動向、市場シェア分析に加え、Illumio, Inc.、VMware, Inc.、Cisco Systems, Inc.、Akamai Technologies, Inc.、Palo Alto Networks, Inc.、Fortinet, Inc.、Check Point Software Technologies Ltd.、Juniper Networks, Inc.など、主要な市場参加企業の詳細な企業プロファイルが提供されております。

市場の機会と将来の展望に関するセクションでは、未開拓の分野や満たされていないニーズの評価を通じて、今後の成長可能性と市場の方向性が探られております。

1. はじめに

- 1.1 調査の前提条件と市場の定義

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

-

4.2 市場の推進要因

- 4.2.1 ゼロトラストセキュリティアーキテクチャの採用拡大

- 4.2.2 ランサムウェアとラテラルムーブメント攻撃の急増

- 4.2.3 東西トラフィックのきめ細かな制御に関する規制要件

- 4.2.4 クラウドネイティブワークロードとマイクロサービスの普及

- 4.2.5 5Gネットワークスライシングとの統合

- 4.2.6 AI駆動型適応ポリシーエンジン

-

4.3 市場の阻害要因

- 4.3.1 高い実装の複雑さとコスト

- 4.3.2 レガシーインフラストラクチャの互換性の課題

- 4.3.3 認定マイクロセグメンテーションアーキテクトの不足

- 4.3.4 OT/ICS環境におけるレイテンシのオーバーヘッド

- 4.4 サプライチェーン分析

- 4.5 規制環境

- 4.6 技術的展望

-

4.7 ポーターの5つの力分析

- 4.7.1 新規参入者の脅威

- 4.7.2 代替品の脅威

- 4.7.3 供給者の交渉力

- 4.7.4 買い手の交渉力

- 4.7.5 競争の激しさ

5. 市場規模と成長予測(価値)

-

5.1 コンポーネント別

- 5.1.1 ソフトウェア

- 5.1.2 サービス

-

5.2 展開モード別

- 5.2.1 オンプレミス

- 5.2.2 クラウド

-

5.3 組織規模別

- 5.3.1 中小企業

- 5.3.2 大企業

-

5.4 エンドユーザー産業別

- 5.4.1 銀行、金融サービス、保険 (BFSI)

- 5.4.2 ヘルスケアおよびライフサイエンス

- 5.4.3 政府および防衛

- 5.4.4 ITおよび電気通信

- 5.4.5 小売およびEコマース

- 5.4.6 エネルギーおよび公益事業

- 5.4.7 その他のエンドユーザー産業

-

5.5 地域別

- 5.5.1 北米

- 5.5.1.1 米国

- 5.5.1.2 カナダ

- 5.5.1.3 メキシコ

- 5.5.2 ヨーロッパ

- 5.5.2.1 ドイツ

- 5.5.2.2 英国

- 5.5.2.3 フランス

- 5.5.2.4 ロシア

- 5.5.2.5 その他のヨーロッパ

- 5.5.3 アジア太平洋

- 5.5.3.1 中国

- 5.5.3.2 日本

- 5.5.3.3 インド

- 5.5.3.4 韓国

- 5.5.3.5 オーストラリア

- 5.5.3.6 その他のアジア太平洋

- 5.5.4 中東およびアフリカ

- 5.5.4.1 中東

- 5.5.4.1.1 サウジアラビア

- 5.5.4.1.2 アラブ首長国連邦

- 5.5.4.1.3 その他の中東

- 5.5.4.2 アフリカ

- 5.5.4.2.1 南アフリカ

- 5.5.4.2.2 エジプト

- 5.5.4.2.3 その他のアフリカ

- 5.5.5 南米

- 5.5.5.1 ブラジル

- 5.5.5.2 アルゼンチン

- 5.5.5.3 その他の南米

6. 競争環境

- 6.1 市場集中度

- 6.2 戦略的動向

- 6.3 市場シェア分析

-

6.4 企業プロファイル(グローバルレベルの概要、市場レベルの概要、主要セグメント、利用可能な財務情報、戦略情報、主要企業の市場ランク/シェア、製品とサービス、および最近の動向を含む)

- 6.4.1 Illumio, Inc.

- 6.4.2 VMware, Inc.

- 6.4.3 Cisco Systems, Inc.

- 6.4.4 Akamai Technologies, Inc.

- 6.4.5 Palo Alto Networks, Inc.

- 6.4.6 Fortinet, Inc.

- 6.4.7 Check Point Software Technologies Ltd.

- 6.4.8 Juniper Networks, Inc.

- 6.4.9 Unisys Corporation

- 6.4.10 Forcepoint LLC

- 6.4.11 Sophos Group plc

- 6.4.12 F5, Inc.

- 6.4.13 Nutanix, Inc.

- 6.4.14 ColorTokens Inc.

- 6.4.15 CloudPassage, Inc.

- 6.4.16 Tufin Software Technologies Ltd.

- 6.4.17 OPAQ Networks, Inc.

- 6.4.18 Guardicore Ltd.

- 6.4.19 FireEye, Inc.

- 6.4.20 McAfee, LLC

7. 市場機会と将来展望

*** 本調査レポートに関するお問い合わせ ***

マイクロセグメンテーションとは、データセンターやクラウド環境におけるネットワークセキュリティの概念であり、従来の広範なネットワークセグメンテーションとは異なり、個々のワークロード(仮想マシン、コンテナ、物理サーバーなど)に対して非常にきめ細やかなセキュリティポリシーを適用する技術でございます。これにより、ネットワーク内の東西方向のトラフィック(サーバー間通信)を厳密に制御し、攻撃者が一度システムに侵入したとしても、その影響範囲を最小限に抑え、横方向への移動(ラテラルムーブメント)を阻止することを目的としております。ゼロトラストセキュリティモデルの実現において、重要な要素の一つとして位置づけられています。

この技術にはいくつかの種類がございます。一つ目は「ホストベース(エージェントベース)」のマイクロセグメンテーションです。これは、各ワークロードにエージェントソフトウェアを導入し、OSレベルでトラフィックを監視・制御する方法で、最も一般的かつ粒度の高い制御が可能です。二つ目は「ハイパーバイザーベース」のマイクロセグメンテーションで、VMware NSXなどの仮想化基盤が提供する機能を利用し、仮想マシン間の通信を制御します。三つ目は「ネットワークベース」のマイクロセグメンテーションで、VLANやACL、ファイアウォールなどの既存のネットワーク機器を活用しますが、粒度が粗くなる傾向があります。さらに、クラウド環境では、クラウドプロバイダーが提供するセキュリティグループやネットワークACLなどを利用する「クラウドネイティブ」なアプローチもございます。

マイクロセグメンテーションの主な用途は多岐にわたります。最も重要なのは、サイバーセキュリティの強化でございます。特に、ランサムウェアや標的型攻撃が内部ネットワークに侵入した後、他のシステムへの感染拡大を防ぐ「封じ込め」に絶大な効果を発揮します。また、PCI DSSやGDPRなどの厳格なコンプライアンス要件への対応にも貢献し、特定のデータやシステムへのアクセスを厳しく制限することで、監査要件を満たすことが可能になります。さらに、ハイブリッドクラウドやマルチクラウド環境において、オンプレミスとクラウド間で一貫したセキュリティポリシーを適用し、管理を簡素化する上でも有効です。DevOps環境やコンテナベースのアプリケーションにおいては、コンテナ間の通信を分離し、セキュリティを確保する手段としても活用されています。

関連する技術としては、まず「ゼロトラストセキュリティ」が挙げられます。「決して信頼せず、常に検証する」という原則に基づき、すべてのアクセス要求を疑い、認証・認可を行うアプローチであり、マイクロセグメンテーションはその実現のための重要な基盤技術です。また、「SDN(Software-Defined Networking)」は、ネットワークの制御をソフトウェアで集中管理することで、動的かつ柔軟なポリシー適用を可能にし、マイクロセグメンテーションの実装を容易にします。次世代ファイアウォール(NGFW)は、アプリケーションレベルでの可視化と制御を提供し、マイクロセグメンテーションと連携してより詳細なセキュリティ対策を実現します。さらに、SIEM(Security Information and Event Management)やSOAR(Security Orchestration, Automation and Response)といったセキュリティ運用ツールと組み合わせることで、セキュリティイベントの監視、分析、自動対応を強化することができます。

市場背景としては、サイバー攻撃の高度化と巧妙化が挙げられます。特に、内部侵入後の横展開による被害が甚大化しており、従来の境界型防御だけでは不十分であるという認識が広まっています。また、デジタルトランスフォーメーション(DX)の推進に伴い、クラウドサービスの利用が加速し、ハイブリッドクラウドやマルチクラウド環境が一般的になる中で、従来のネットワーク境界が曖昧になり、一貫したセキュリティポリシーの適用が課題となっています。コンテナやマイクロサービスといった新しいアーキテクチャの普及も、きめ細やかなセキュリティ制御の必要性を高めています。さらに、GDPRやCCPAなどのデータ保護規制が厳格化する中で、企業はより強固なセキュリティ対策を講じる必要に迫られており、マイクロセグメンテーションはその有効な解決策の一つとして注目されています。

将来展望としては、AI(人工知能)や機械学習との融合がさらに進むと予測されています。これにより、ネットワークトラフィックの異常を自動で検知し、最適なセキュリティポリシーを自動生成・適用するといった、より高度な自動化が実現されるでしょう。また、クラウドネイティブ環境への対応が深化し、Kubernetesなどのコンテナオーケストレーションツールとの連携が強化され、コンテナレベルでのセキュリティ管理がよりシームレスになることが期待されます。OT(Operational Technology)/IoT(Internet of Things)分野への応用も進み、産業制御システムやスマートデバイスのセキュリティを確保するための重要な技術となる可能性を秘めています。最終的には、可視化と管理の統合が進み、企業全体のセキュリティ状況を直感的かつ包括的に把握し、一元的に管理できるプラットフォームが主流となるでしょう。マイクロセグメンテーションは、今後も企業のセキュリティ戦略において不可欠な要素として進化を続けていくと考えられます。