オペレーショナルテクノロジー(OT)セキュリティ市場規模・シェア分析 – 成長動向と予測(2025-2030年)

オペレーショナルテクノロジー(OT)セキュリティ市場は、コンポーネント(ソリューション、サービス)、展開モード(オンプレミス、クラウド)、エンドユーザー産業(製造業、石油・ガス、電力公益事業、運輸・ロジスティクスなど)、セキュリティレイヤー(ネットワーク監視と異常検知、エンドポイント/デバイスセキュリティなど)、および地域(北米、南米、欧州、アジア太平洋、中東・アフリカ)によってセグメント化されています。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

オペレーショナルテクノロジー(OT)セキュリティ市場の概要

本レポートは、オペレーショナルテクノロジー(OT)セキュリティ市場の規模、予測、シェア分析について、2025年から2030年までの成長トレンドと予測を詳細にまとめたものです。

# 市場の概要と予測

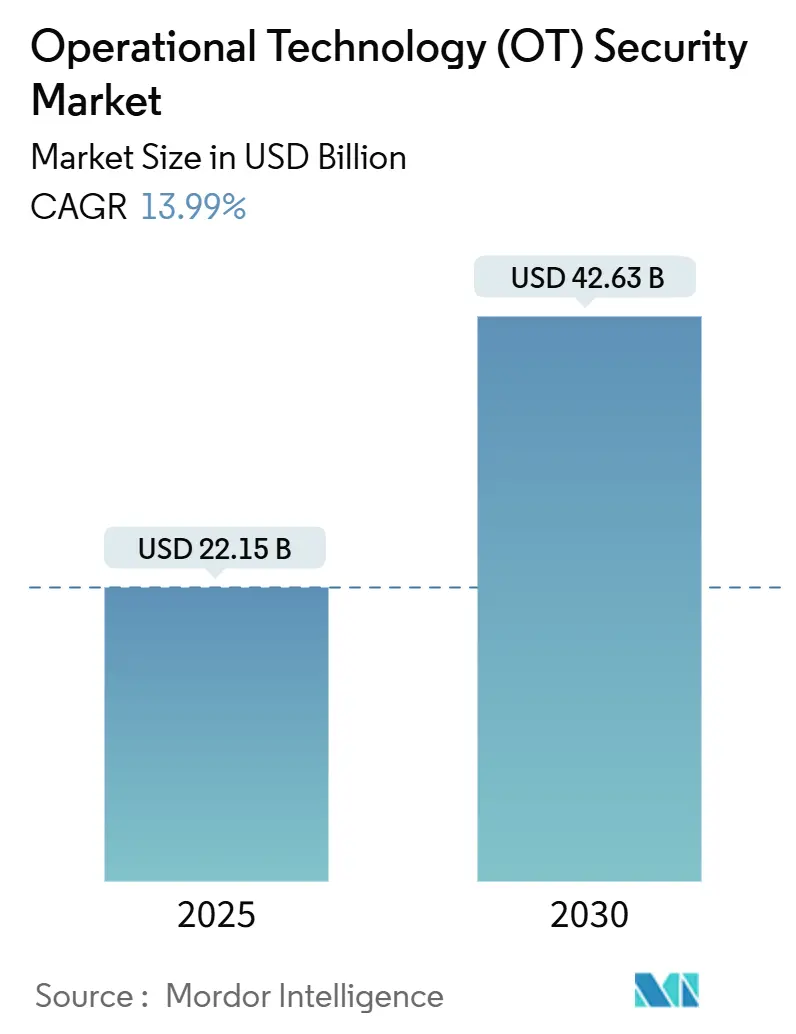

OTセキュリティ市場は、2019年から2030年を調査期間とし、2025年には221.5億米ドル、2030年には426.3億米ドルに達すると予測されており、2025年から2030年までの年平均成長率(CAGR)は13.99%と見込まれています。

* 最も成長が速い市場: アジア太平洋地域

* 最大の市場: 北米

* 市場集中度: 中程度

主要なプレイヤーは特定の順序なく多数存在し、市場は中程度の集中度を示しています。

# 市場分析のハイライト

重要なインフラの広範なデジタル化により、これまで隔離されていた産業用制御システムがインターネットベースの脅威にさらされるようになり、多層的なサイバー防御への緊急投資が促されています。2023年から2024年にかけて報告された産業サイバーインシデントの25.7%を製造業が占めており、ランサムウェア、ワイパーマルウェア、国家支援型妨害行為に対する同セクターの脆弱性が浮き彫りになっています。地政学的緊張もリスクを増大させ、2024年には国家と連携したグループによるエネルギー、輸送、水資産への攻撃が49%増加しました。

規制圧力も支出を加速させており、北米のパイプライン事業者はCISAに対し12時間以内にインシデントを報告することが義務付けられ、継続的な監視プラットフォームの導入が進んでいます。EUのNIS2指令がサプライチェーン全体で「最先端」の制御を要求しているため、プラットフォームの統合も勢いを増し、購入者はポイントツールから統合型ソリューションへと移行しています。同時に、OT特有のサイバー人材不足により、多くの事業者がAI分析と24時間365日のインシデント対応を組み合わせたマネージド検知・対応サービスへと移行しています。

# 主要なレポートのポイント

* コンポーネント別: 2024年にはソリューションがOTセキュリティ市場シェアの62.9%を占めましたが、サービスは2030年までに18.2%のCAGRで拡大すると予測されています。

* 展開モード別: 2024年にはオンプレミスが収益シェアの71.1%を維持しましたが、クラウド展開は2030年までに21.5%のCAGRで最も速い成長を記録すると予測されています。

* エンドユーザー産業別: 2024年には製造業がOTセキュリティ市場シェアの29.2%を占めてリードしましたが、電力公益事業は2030年までに19.9%のCAGRで進展しています。

* セキュリティレイヤー別: 2024年にはネットワーク監視がOTセキュリティ市場規模の46.7%を占めましたが、IDおよびアクセス管理は22.4%のCAGRで成長しています。

* 地域別: 2024年には北米が38.6%のシェアを占めましたが、アジア太平洋地域は2025年から2030年の間に20.3%のCAGRで成長すると予測されています。

# グローバルOTセキュリティ市場のトレンドと洞察(推進要因)

OTセキュリティ市場の成長を牽引する主な要因は以下の通りです。

* 重要インフラへのサイバー攻撃の急増: 2025年半ばには、水力発電施設で400のウェブインターフェースが露出していることが明らかになるなど、保護されていない産業資産の規模が示されました。IOCONTROLのような高度なマルウェアは、プロセス変数の秘密裏な操作を可能にするためにプログラマブルロジックコントローラを標的にしています。AI駆動型異常検知ツールは、ルールベースのシステムがこれまで見られなかった挙動を認識するのに苦労するため、注目を集めています。

* ITとOTネットワークの融合による攻撃対象領域の拡大: 2024年には、製造業の80%がエンタープライズITリソースとプラントネットワークを統合した後、より多くのセキュリティインシデントを経験しました。クラウド分析や予知保全ワークロードは生産性を向上させましたが、同時に認証を欠くレガシープロトコルを露出させました。ITとOTの専門知識を融合したハイブリッドセキュリティオペレーションセンター(SOC)が戦略的必須事項となり、ネットワークセグメンテーションと資産発見エンジンによってサポートされています。

* より厳格なグローバル/地域規制および標準: 2024年10月に発効したEU NIS2指令は、インシデント報告の期限を24時間とし、不遵守の場合には最大1,000万ユーロ(115億米ドル)の罰金を課しています。米国では、更新されたTSAパイプライン指令がSCADA環境からCISAへの自動報告フィードを義務付けています。これらのフレームワークは「最先端」のセキュリティを要求するため、事業者は孤立したセンサーやファイアウォールを、継続的な監視、暗号化されたリモートアクセス、サプライチェーンリスク評価を備えた統合プラットフォームに置き換えています。

* プロセス産業におけるインダストリー4.0 / IIoTの急速な導入: 5G、エッジコンピューティング、タイムセンシティブネットワーキングを活用したコネクテッド生産ラインは、スループットと予知保全の精度を向上させましたが、クロック同期攻撃に対する新たな脆弱性をもたらしました。デバイス層にゼロトラストID制御を組み込んだベンダーが競争優位性を獲得しています。

* 保険引受要件とOTセキュリティ体制の連動: 保険会社がOTセキュリティ体制と保険料を連動させる要件も、市場の成長を後押ししています。

* プラントレベルのゼロトラスト参照アーキテクチャの出現: ゼロトラストの概念がOT環境にも適用され始めています。

# 阻害要因

市場の成長を抑制する主な要因は以下の通りです。

* OTセキュリティプラットフォームの高い導入およびライフサイクルコスト: 包括的なOTセキュリティプログラムには、ハードウェアセンサー、ライセンス料、複数年の保守契約にわたる数百万ドルの費用が必要です。カスタム統合や長期にわたる工場受け入れテストが総所有コストを膨らませ、移行中に重要な資産が保護されないままになる段階的な導入を促しています。

* レガシーシステムおよびプロトコル互換性の制限: 15~20年前に導入されたコントローラは、暗号化やユーザー認証を欠いていることが多く、事業者は遅延や新たな障害モードを導入するプロトコルゲートウェイを設置せざるを得ません。継続プロセス産業ではダウンタイムを避けるため、セキュリティアップグレードが計画されたプラントのターンアラウンドに依存し、修復サイクルが長期化します。

* 中小規模の産業サイトにおける予算の優先順位の低下: 特にアジア太平洋地域や中東・アフリカ地域で顕著です。

* OT特有のサイバー人材およびフィールドエンジニアの不足: グローバルに、特に北米とヨーロッパで深刻です。

# セグメント分析

コンポーネント別: サービスがプラットフォーム導入を加速

2024年には、資産発見エンジン、侵入検知アプライアンス、セグメンテーションゲートウェイがOTセキュリティプログラムの基盤を形成するため、ソリューションが収益の62.9%を占めました。しかし、サイバー人材不足を補うために、事業者がマネージド検知、インシデント対応、コンプライアンス監査に依存するようになり、サービスは2030年までに18.2%のCAGRで成長しています。ベンダーは現在、平均検知時間(MTTD)の閾値を保証し、24時間体制のSOC監視をサポートする成果ベースの契約をバンドルしています。

産業企業は、サイバーレジリエンスを資本プロジェクトではなく、運用上の主要業績評価指標(KPI)として扱う傾向が強まっています。マネージドOT SOCサービスは、人員を増やすことなくスケーラブルな専門知識を提供し、プロフェッショナルサービスチームは、シーメンス、ABB、エマソンなどの異種コントローラ全体でゼロトラストアーキテクチャをカスタマイズします。この変化は、継続的なサービスがベンダーのスタッフをプラント内に組み込み、テクノロジーの交換を抑制し、OTセキュリティ市場における経常収益を安定させるため、プラットフォームの定着を支えています。

展開モード別: セキュリティ懸念にもかかわらずクラウド導入が加速

初期の導入では、遅延の感度とデータ主権の規則により、オンプレミス展開が支配的で、2024年には71.1%のシェアを占めました。しかし、ハイパースケーラーがIEC 62443およびISO 27001認証を取得するにつれて、クラウド提供の分析および構成管理が21.5%のCAGRで拡大しています。中小規模の製造業者は、資本支出を回避しながら高度なAI脅威相関エンジンにアクセスするために、従量課金制を利用しています。

ハイブリッドアーキテクチャが主流であり、機密性の高いプロセス変数はプラントDMZ内に留まりますが、暗号化されたテレメトリは行動指標をクラウドSOCに送信し、長期的なトレンド分析、脅威インテリジェンスの強化、フォレンジック検索に利用されます。信頼が高まるにつれて、事業者はヒストリアンバックアップ、ファームウェアリポジトリ、脆弱性スキャンワークロードをクラウドに移行しており、この傾向はSaaSプラットフォームに起因するOTセキュリティ市場規模を拡大すると予想されます。

エンドユーザー産業別: 電力公益事業が最速の成長を牽引

2024年には、自動車、エレクトロニクス、消費財ラインでのランサムウェアの発生率が高かったことを反映し、製造業がOTセキュリティ市場シェアの29.2%を占めて支出をリードしました。プラントは、ジャストインタイムのワークフローと品質管理記録を保護するために、インライン侵入検知およびセグメンテーションゲートウェイを採用しました。

電力セクターは、グリッドの近代化と再生可能エネルギーの統合により、レガシー変電所がIPネットワークにさらされるため、19.9%のCAGRで最速の成長を遂げています。NERC CIP監査は、公益事業者にデバイスIDボールト、セキュアなリモートメンテナンス、異常検知分析の導入を奨励し、電力セクター向けOTセキュリティ市場規模を押し上げています。水および廃水公益事業も、多要素認証やパッチ管理メトリクスなどの基本的な衛生に関する連邦政府のガイダンスに牽引されて追随しています。

セキュリティレイヤー別: ID管理が勢いを増す

2024年には、可視性が基本的な制御であるため、ネットワーク監視および異常検知センサーが支出の46.7%を占めました。ディープパケットインスペクションエンジンは、Modbus、Profinet、OPC UAトラフィックをベースライン化し、悪意のある書き込みコマンドや不正なファームウェアアップロードを迅速にフラグ付けすることを可能にします。

ゼロトラストイニシアチブにより、IDおよびアクセス管理が22.4%のCAGRで最も急速に成長するレイヤーに上昇しました。デバイス証明書、特権アクセスワークステーション、ロールベースの権限は、境界制御が失敗した場合の横方向の移動を制限します。多要素認証がエンジニアリングワークステーションのログインにまで拡大するにつれて、事業者はディレクトリサービス、ポリシー施行エンジン、ジャストインタイムの資格情報ブローカーにより多くの予算を割り当て、ID制御に特化したOTセキュリティ市場のシェアを拡大しています。

# 地域分析

* 北米: 2024年の収益の38.6%を占め、リーダーシップを維持しました。パイプライン、食品加工業者、地方の水地区への注目すべき攻撃が、重要インフラ防御への超党派の投資を促しました。TSA指令は、エネルギーパイプライン事業者にSCADAトラフィックを継続的に監視し、12時間以内に異常を報告することを義務付けています。カナダは水力発電ダムのサイバーセキュリティフレームワークに投資し、メキシコの自動車回廊はSOCアウトソーシング契約を増加させました。

* アジア太平洋: 2025年から2030年の間に20.3%のCAGRでOTセキュリティ市場規模が拡大し、最高の成長軌道を示しました。中国は5G接続センサーで石油化学および鉄道システムを近代化し、インドは発電所およびスマートシティプロジェクトのCERT-Inインシデント報告を義務付け、日本は地政学的混乱に対して原子力発電所の制御システムを強化しました。ASEAN諸国は、外国直接投資を活用してプロジェクトの開始時からIEC 62443評価を組み込み、レガシー改修の課題を回避しました。

* ヨーロッパ: NIS2指令が数千の中規模産業企業にコンプライアンス範囲を拡大したため、着実な勢いを維持しました。ドイツは、セキュアバイデザインPLCを採用する中小企業機械メーカーに国家補助金を設立し、英国の重要国家インフラセンターはセキュアなリモートアクセスゲートウェイの調達チェックリストを公開し、イタリアは再生可能エネルギーの統合を加速させ、セキュアなインバータテレメトリを要求しました。東ヨーロッパの公益事業者は、レガシー変電所のセグメンテーションを優先し、OTセキュリティ市場における地域需要を押し上げました。

# 競争環境

OTセキュリティ市場は中程度の断片化状態にあります。Claroty、Dragos、Nozomi Networks、Armisなどの広範なネットワーク監視ベンダーは、ABB、シーメンス、シュナイダーなどのオートメーション大手とのパートナーシップを通じて地位を強化しました。FortinetやCiscoのようなハードウェア中心のサプライヤーは、ディープパケットインスペクションを堅牢なファイアウォールに組み込み、MicrosoftはDefender for IoTをAzure Arc対応工場に拡張しました。

AI中心のチャレンジャーは、根本原因のトリアージを自動化することでシェアを獲得しました。Darktraceは、従来のルールでは見逃されていた微妙なアナログ信号の偏差を検出するために自己学習モデルを適用し、自律的なポリシー施行をトリガーしました。Nozomi Networksは2024年に1億米ドルのシリーズE資金調達を確保し、クラウドベースの資産インテリジェンスの研究開発を加速し、グローバルなMSSPアライアンスを拡大しました。

マネージドサービスプロバイダー(MSP)は、継続的な人材不足を活かしました。Rockwell Automation、Honeywell、Accentureは、24時間365日の監視、インシデント対応、規制報告ポータルをバンドルした共同マネージドOT SOCサービスを開始しました。市場のリーダーシップは、資産インベントリ、異常検知、デバイスID、ワークフローオーケストレーションを単一のライセンス内で統合できるサプライヤーに集約され始めており、OTセキュリティ市場全体でプラットフォームの定着と経常収益の安定性を高めています。

OTセキュリティ業界の主要リーダー(順不同)

* Fortinet Inc.

* Nozomi Networks Inc.

* Claroty Ltd.

* Honeywell International Inc.

* Siemens Aktiengesellschaft (Siemens AG)

# 最近の業界動向

* 2025年6月: Industrial Cyberは、米国の水力発電施設で400の露出したインターフェースが報告され、連邦および州機関間で協調的な緩和策が講じられました。

* 2025年2月: Gartnerは初のサイバーフィジカルシステムベンダーランキングを発表し、Claroty、Nozomi、Dragosをリーダーシップ層に位置付けました。

* 2025年1月: CISAはOT所有者向けの「Secure by Demand」調達ガイダンスを公開し、ロギング、セキュアバイデフォルト構成、脆弱性管理機能の重要性を強調しました。

* 2024年10月: EU NIS2指令が発効し、必須サービス事業者が10の最低限のサイバーセキュリティ対策を講じなかった場合、最大1,000万ユーロの罰金が導入されました。

本レポートは、重要インフラおよび製造業の産業制御システム(ICS)、SCADA、その他のプラント資産を監視、保護、復旧するために設計されたハードウェア、ソフトウェア、マネージドサービスを提供するベンダーの年間収益を対象とした、オペレーショナルテクノロジー(OT)セキュリティ市場に関する詳細な分析を提供しています。一般的なITエンドポイント保護やOT環境向けに特化されていないスタンドアロンのネットワークファイアウォールは、本調査の範囲外とされています。

市場の主要な推進要因としては、重要インフラに対するサイバー攻撃の急増、ITネットワークとOTネットワークの融合による攻撃対象領域の拡大が挙げられます。これに加え、NIS2指令やTSA SD02Cなどのグローバルおよび地域における規制・標準の厳格化、プロセス産業におけるインダストリー4.0およびIIoTの急速な導入も市場を牽引しています。さらに、OTセキュリティ体制と保険料を連動させる保険引受要件の登場や、プラントレベルでのゼロトラスト参照アーキテクチャの出現も、市場成長に寄与しています。

一方、市場の制約要因としては、OTセキュリティプラットフォームの高い導入コストとライフサイクルコスト、レガシーシステムやプロトコルとの互換性に関する制限が挙げられます。また、中小規模の産業サイトにおける予算の優先順位の低さや、OT特有のサイバーセキュリティ人材およびフィールドエンジニアの不足も課題となっています。

本レポートでは、IEC 62443、NIS2、TSA、CISA、ISA/IEC-99といった主要な規制環境についても詳細に分析しています。技術的な展望としては、AIを活用した異常検知、5Gキャンパスネットワーク、TSN(Time-Sensitive Networking)などが注目されています。

市場規模と成長予測は、以下のセグメントに基づいて行われています。

* コンポーネント別: ソリューション、サービス

* 展開モード別: オンプレミス、クラウド

* エンドユーザー産業別: 製造業、石油・ガス、電力、運輸・物流、化学・製薬、鉱業・金属

* セキュリティレイヤー別: ネットワーク監視・異常検知、エンドポイント/デバイスセキュリティ、ID・アクセス管理、セキュアリモートアクセス・セグメンテーションゲートウェイ、ガバナンス・リスク・コンプライアンス(GRC)プラットフォーム

* 地域別: 北米、南米、欧州、アジア太平洋、中東・アフリカ

競争環境については、市場集中度分析、戦略的動向、資金調達状況、市場シェア分析が行われ、Fortinet、Nozomi Networks、Claroty、Honeywell、Siemens、Schneider Electric、Rockwell Automation、GE Vernova、Darktrace、Palo Alto Networks、Cisco Systems、IBM、Dragos、Tenable、Armis Security、Forescout Technologies、Check Point Software Technologies、Microsoft Corporation、Waterfall Security Solutions、OPSWAT、Radiflow、Indegy、BAE Systems、Tripwire、AO Kaspersky Labといった主要ベンダー25社のプロファイルが提供されています。

本レポートの主要な洞察として、オペレーショナルテクノロジーセキュリティ市場の急速な成長は、重要インフラへのサイバー攻撃の激化、IT/OTネットワークの融合、EU NIS2指令などの新たな規制によって推進されていることが示されています。地域別では、大規模なスマート製造投資、5G産業展開、重要インフラ保護のための政府指令により、アジア太平洋地域が2025年から2030年にかけて年平均成長率20.3%で最も速く成長すると予測されています。

ゼロトラストアーキテクチャの要件により、ユーザーとデバイスの継続的な検証が求められるため、ID・アクセス管理ツール、特に証明書ベースの認証と特権アクセス制御が、年平均成長率22.4%で最も急速に成長するセキュリティレイヤーとなっています。中小規模の公益事業者や製造業者におけるコスト制約に対しては、2億5,000万ドルの「Rural and Municipal Advanced Cybersecurity Grant」のような連邦政府の助成金や、クラウドで提供されるSOCサービスが、限られた予算でエンタープライズグレードの保護を可能にする解決策として機能しています。

主要ベンダーの差別化要因としては、ディープパケットインスペクションによる可視性、AI駆動型異常検知、デバイスIDガバナンス、グローバルなマネージドサービス提供能力、そして導入を加速させる産業オートメーションパートナーシップのエコシステムが挙げられます。また、TSAパイプライン指令やNIS2のような新たな規制は、「最先端」の制御と継続的な監視を義務付けており、これにより、コンプライアンスダッシュボード、自動レポート機能、サプライチェーンリスク評価モジュールを内蔵したプラットフォームが、購入者の優先順位を高めています。

最後に、本レポートは市場の機会と将来の展望として、未開拓領域(ホワイトスペース)と未充足ニーズの評価を提供しています。

1. はじめに

- 1.1 調査の前提と市場の定義

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

- 4.2 市場の推進要因

- 4.2.1 重要インフラに対するサイバー攻撃の急増

- 4.2.2 ITとOTネットワークの融合による攻撃対象領域の拡大

- 4.2.3 より厳格なグローバル/地域規制と標準(例:NIS2、TSA SD02C)

- 4.2.4 プロセス産業におけるインダストリー4.0 / IIoTの急速な導入

- 4.2.5 保険引受要件における保険料とOTセキュリティ体制の連動

- 4.2.6 プラントレベルのゼロトラスト参照アーキテクチャの出現

- 4.3 市場の阻害要因

- 4.3.1 OTセキュリティプラットフォームの高い導入費用とライフサイクルコスト

- 4.3.2 レガシーシステムとプロトコルの互換性の制限

- 4.3.3 中小規模の産業現場における予算の優先順位の低下

- 4.3.4 OT特有のサイバー人材とフィールドエンジニアの不足

- 4.4 バリューチェーン分析

- 4.5 規制環境 (IEC 62443, NIS2, TSA, CISA, ISA/IEC-99)

- 4.6 技術的展望 (AI駆動型異常検知、5Gキャンパスネットワーク、TSN)

- 4.7 ポーターの5つの力分析

- 4.7.1 新規参入者の脅威

- 4.7.2 買い手の交渉力

- 4.7.3 供給者の交渉力

- 4.7.4 代替品の脅威

- 4.7.5 競争の激しさ

- 4.8 マクロ経済影響評価

5. 市場規模と成長予測(金額)

- 5.1 コンポーネント別

- 5.1.1 ソリューション

- 5.1.2 サービス

- 5.2 展開モード別

- 5.2.1 オンプレミス

- 5.2.2 クラウド

- 5.3 エンドユーザー産業別

- 5.3.1 製造業

- 5.3.2 石油・ガス

- 5.3.3 電力公益事業

- 5.3.4 運輸・ロジスティクス

- 5.3.5 化学・製薬

- 5.3.6 鉱業・金属

- 5.4 セキュリティ層別

- 5.4.1 ネットワーク監視と異常検知

- 5.4.2 エンドポイント/デバイスセキュリティ

- 5.4.3 IDおよびアクセス管理

- 5.4.4 安全なリモートアクセスとセグメンテーションゲートウェイ

- 5.4.5 ガバナンス、リスク、コンプライアンスプラットフォーム

- 5.5 地域別

- 5.5.1 北米

- 5.5.1.1 米国

- 5.5.1.2 カナダ

- 5.5.1.3 メキシコ

- 5.5.2 南米

- 5.5.2.1 ブラジル

- 5.5.2.2 アルゼンチン

- 5.5.2.3 その他の南米地域

- 5.5.3 欧州

- 5.5.3.1 ドイツ

- 5.5.3.2 英国

- 5.5.3.3 フランス

- 5.5.3.4 イタリア

- 5.5.3.5 スペイン

- 5.5.3.6 北欧諸国

- 5.5.3.7 ベネルクス

- 5.5.3.8 ロシア

- 5.5.3.9 その他の欧州地域

- 5.5.4 アジア太平洋

- 5.5.4.1 中国

- 5.5.4.2 日本

- 5.5.4.3 インド

- 5.5.4.4 韓国

- 5.5.4.5 ASEAN

- 5.5.4.6 その他のアジア太平洋地域

- 5.5.5 中東およびアフリカ

- 5.5.5.1 中東

- 5.5.5.1.1 GCC

- 5.5.5.1.2 トルコ

- 5.5.5.1.3 イスラエル

- 5.5.5.1.4 その他の中東地域

- 5.5.5.2 アフリカ

- 5.5.5.2.1 南アフリカ

- 5.5.5.2.2 その他のアフリカ地域

6. 競争環境

- 6.1 市場集中度分析

- 6.2 戦略的動向と資金調達の状況

- 6.3 市場シェア分析

- 6.4 企業プロファイル(グローバル概要、市場概要、主要セグメント、利用可能な財務情報、戦略情報、主要企業の市場ランク/シェア、製品とサービス、および最近の動向を含む)

- 6.4.1 Fortinet, Inc.

- 6.4.2 Nozomi Networks Inc.

- 6.4.3 Claroty Ltd.

- 6.4.4 Honeywell International Inc.

- 6.4.5 Siemens Aktiengesellschaft (Siemens AG)

- 6.4.6 Schneider Electric SE

- 6.4.7 Rockwell Automation, Inc.

- 6.4.8 GE Vernova LLC

- 6.4.9 Darktrace Holdings Limited

- 6.4.10 Palo Alto Networks, Inc.

- 6.4.11 Cisco Systems, Inc.

- 6.4.12 International Business Machines Corporation

- 6.4.13 Dragos, Inc.

- 6.4.14 Tenable, Inc.

- 6.4.15 Armis Security Ltd.

- 6.4.16 Forescout Technologies, Inc.

- 6.4.17 Check Point Software Technologies Ltd.

- 6.4.18 Microsoft Corporation

- 6.4.19 Waterfall Security Solutions Ltd.

- 6.4.20 OPSWAT, Inc.

- 6.4.21 Radiflow Ltd.

- 6.4.22 Indegy Ltd. (now part of Tenable, Inc.)

- 6.4.23 BAE Systems plc

- 6.4.24 Tripwire, Inc.

- 6.4.25 AO Kaspersky Lab

7. 市場機会と将来展望

*** 本調査レポートに関するお問い合わせ ***

オペレーショナルテクノロジー(OT)セキュリティは、現代社会の基盤を支える重要な概念でございます。まず、その定義からご説明いたしますと、オペレーショナルテクノロジー(OT)とは、物理的なプロセスを監視、制御、または変更するために使用されるハードウェアおよびソフトウェアの総称を指します。具体的には、発電所、製造工場、上下水道施設、交通システムといった重要インフラや産業施設で稼働する産業制御システム(ICS)、監視制御およびデータ収集システム(SCADA)、分散制御システム(DCS)、プログラマブルロジックコントローラ(PLC)などがこれに該当いたします。OTセキュリティは、これらのOTシステムをサイバー攻撃や不正アクセス、誤操作などから保護し、システムの可用性、完全性、機密性を確保することを目的としております。特にOT環境においては、システムの停止が人命に関わる事故や大規模な経済的損失、環境破壊に直結する可能性があるため、可用性と安全性がITセキュリティ以上に重視される傾向がございます。

次に、OTセキュリティの種類と構成要素についてでございます。OTセキュリティは多岐にわたる対策から成り立っております。第一に、ネットワークセキュリティが挙げられます。これは、OTネットワークをITネットワークから物理的または論理的に分離(セグメンテーション)し、ファイアウォールや侵入検知・防御システム(IDS/IPS)を導入して不正な通信を遮断するものです。OTプロトコルに対応したセキュリティ対策が不可欠となります。第二に、エンドポイントセキュリティがございます。PLCやRTU、HMIといったOTデバイス自体を保護するため、ホワイトリスティング(許可されたプログラムのみ実行を許可する)、整合性監視、アンチマルウェア対策(可能な場合)などが実施されます。第三に、脆弱性管理も重要です。OT資産のインベントリを作成し、既知の脆弱性を特定、評価し、パッチ適用が困難な場合は代替制御策を講じます。第四に、アクセス管理です。最小権限の原則に基づき、OTシステムへのアクセス権限を厳格に管理し、多要素認証(MFA)の導入やセキュアなリモートアクセス環境の構築が求められます。第五に、インシデントレスポンス体制の確立です。OT環境特有のインシデント対応計画を策定し、迅速な検知、封じ込め、復旧、そしてフォレンジック分析を行う能力が不可欠でございます。さらに、物理セキュリティもOTセキュリティの重要な側面であり、OT機器が設置されている場所への物理的なアクセス制限も含まれます。最後に、コンプライアンスとガバナンスも欠かせません。IEC 62443やNIST Cybersecurity Frameworkといった国際的な標準や規制に準拠し、組織全体でOTセキュリティを推進する体制を構築することが求められます。

OTセキュリティの用途と重要性は、現代社会においてますます高まっております。最も顕著なのは、電力、ガス、水道、交通、通信といった重要インフラ分野でございます。これらのシステムがサイバー攻撃によって停止すれば、社会機能が麻痺し、国家安全保障にも影響を及ぼす可能性があります。また、製造業においては、スマートファクトリー化やインダストリー4.0の進展に伴い、OTシステムがITシステムと密接に連携するようになり、生産ラインの停止、製品品質の低下、知的財産の漏洩といったリスクが増大しております。エネルギー産業においても、発電所や送電網、石油・ガスプラントの安定稼働はOTセキュリティに大きく依存しております。医療分野では、医療機器や病院のビル管理システムがOTの範疇に入り、患者の安全に直結いたします。OTセキュリティは、単に情報資産を守るだけでなく、人命の安全、事業継続性、環境保護といった、より広範で深刻な影響から社会を守るための不可欠な要素となっているのです。

関連技術としましては、まずITセキュリティとの連携が挙げられます。ITとOTの融合(IT/OTコンバージェンス)が進む中で、両者のセキュリティ対策を統合的に管理し、連携させることが重要です。また、OTの中核をなすICSやSCADAは、OTセキュリティの主要な保護対象でございます。近年では、産業用IoT(IIoT)の普及により、OTとIoTの境界が曖昧になりつつあり、IoTセキュリティの知見もOTセキュリティに応用されることが増えております。さらに、AIや機械学習は、OT環境における異常検知、脅威インテリジェンスの強化、セキュリティ運用の自動化といった分野で活用が進んでおります。ゼロトラストの概念も、OT環境への適用が検討されており、信頼できないネットワークからのアクセスを前提としたセキュリティモデルが注目されております。サイバー物理システム(CPS)は、OTとITが高度に統合されたシステムであり、そのセキュリティはOTセキュリティの究極的な目標とも言えます。

市場背景としましては、OTセキュリティを取り巻く環境は非常に厳しさを増しております。国家支援型攻撃グループによる重要インフラへのサイバー攻撃、製造業を標的としたランサムウェア攻撃、サプライチェーンを悪用した攻撃など、OTシステムを狙う脅威は質・量ともに増大の一途をたどっております。IT/OTコンバージェンスの進展は、生産性向上に寄与する一方で、OTネットワークが外部と接続される機会が増え、攻撃経路が拡大するという新たなリスクを生み出しました。各国政府は、重要インフラ保護のための規制やガイドラインを強化しており、企業にはより厳格なセキュリティ対策が求められております。また、OT環境には長期間稼働するレガシーシステムが多く、パッチ適用が困難であったり、セキュリティ機能が不十分であったりする課題がございます。さらに、OTとセキュリティの両方に精通した専門人材の不足も深刻な問題となっており、多くの企業が対策の推進に苦慮しております。デジタルトランスフォーメーション(DX)の推進、特にスマートファクトリー化は、OTセキュリティの重要性を一層高めております。

将来展望としましては、OTセキュリティは今後も進化を続けることが予想されます。ITとOTのセキュリティ対策は、よりシームレスに統合され、一元的な管理と可視化が進むでしょう。AIや機械学習の活用はさらに拡大し、予測分析による脅威の早期発見や、自律的な防御・対応能力の向上が期待されます。サプライチェーン全体のセキュリティ強化も重要なテーマとなり、部品やソフトウェアの信頼性を確保するための取り組みが加速するでしょう。また、攻撃からの迅速な回復を可能にするレジリエンスの向上が重視され、事業継続計画や災害復旧計画にOTセキュリティの視点がより深く組み込まれることになります。クラウドベースのOTセキュリティソリューションも普及し、OTシステムの監視、分析、管理がより効率的に行われるようになるかもしれません。人材育成と国際的な標準化の推進も引き続き重要な課題であり、OTセキュリティ専門家の育成や、国際標準の普及を通じて、グローバルなセキュリティレベルの向上が図られることでしょう。OTセキュリティは、単なる技術的な課題に留まらず、社会全体の安全と持続可能性を確保するための戦略的な取り組みとして、その重要性を増していくものと考えられます。