ペネトレーションテストおよびエシカルハッキングサービス市場:市場規模・シェア分析、成長トレンドと予測 (2025-2030年)

侵入テストおよびエシカルハッキングサービス市場レポートは、侵入テストの種類(ネットワーク、ウェブ/アプリケーション、ワイヤレスおよびIoTなど)、サービスモデル(コンサルティングおよび単発エンゲージメントなど)、展開モード(オンプレミス、クラウドベース/SaaS)、エンドユース産業(BFSI、ヘルスケアおよびライフサイエンスなど)、および地域別に分類されます。市場予測は、金額(米ドル)で提供されます。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

浸透テストおよび倫理的ハッキングサービス市場の概要

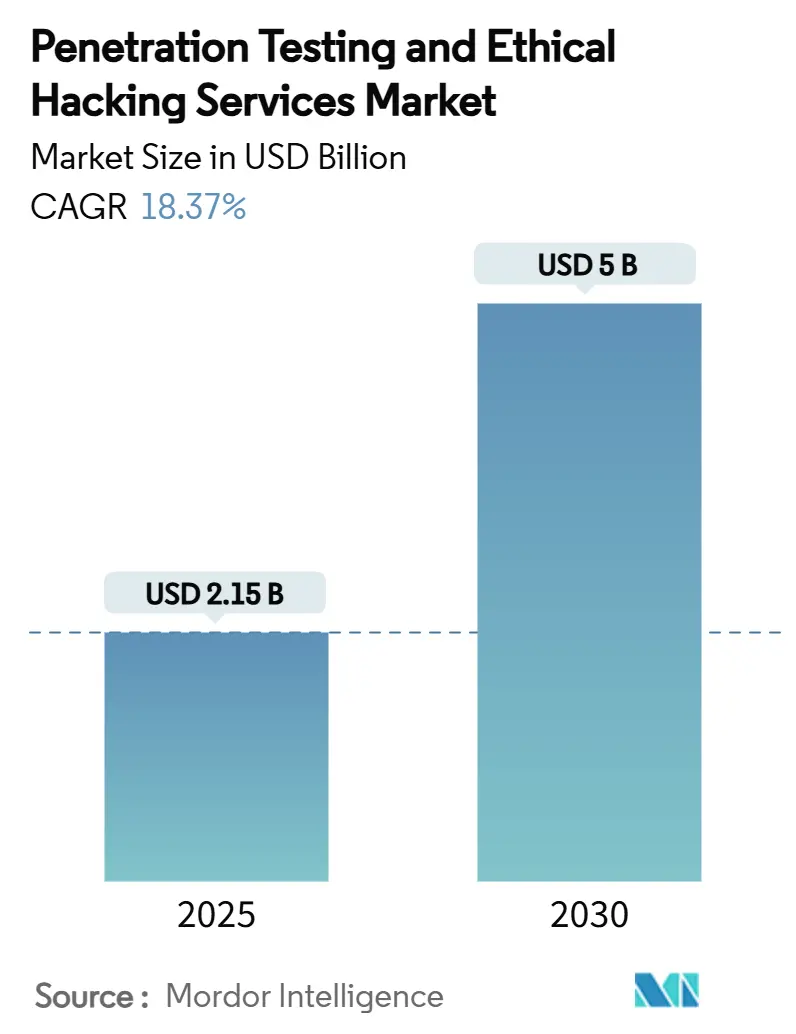

浸透テストおよび倫理的ハッキングサービス市場は、2025年には21.5億米ドル規模に達し、2030年には50.0億米ドルに成長すると予測されており、予測期間中の年平均成長率(CAGR)は18.37%です。この成長は、サイバー攻撃の高度化、規制要件の増加、クラウドおよびエッジ環境へのワークロード移行といった要因によって推進されています。

市場の主要動向と分析

今日のサイバー脅威は高度化しており、Cobalt StrikeやMetasploitのようなレッドチームツールが2024年のマルウェア活動の約50%を占めています。これにより、実際の攻撃チェーンを模倣した継続的なセキュリティテストの必要性が高まっています。また、PCI DSS 4.0や欧州連合のデジタル運用レジリエンス法(DORA)といった規制フレームワークは、浸透テストを「最善の努力」ではなく、必須のコンプライアンス要件として位置付けています。同時に、AIを活用したパープルチームプラットフォームはテストサイクルを短縮し、低価値なタスクを自動化することで、希少な倫理的ハッカーがより複雑な脅威ハンティングに集中できるよう支援しています。この市場は、一度限りのエンゲージメントから、CI/CDおよびDevSecOpsパイプラインに直接統合されたサブスクリプションベースの検証サービスへと進化しています。

主要な市場洞察

* 浸透テストの種類別: ネットワークテストが2024年に36.2%の市場シェアを占め、クラウド構成テストは2030年までに28.1%のCAGRで拡大すると予測されています。

* サービスモデル別: コンサルティングエンゲージメントが2024年に52.3%のシェアを占めましたが、Penetration Testing-as-a-Service(PTaaS)は2030年までに29.1%のCAGRで成長すると予測されています。

* 展開モード別: オンプレミスソリューションが2024年に63.3%の市場シェアを占めましたが、クラウドベースのサービスは予測期間中に27.1%のCAGRで成長しています。

* 最終用途産業別: BFSI(銀行・金融サービス・保険)が2024年に30.2%の市場シェアを占め、ヘルスケアは2030年までに24.1%のCAGRで成長すると予測されています。

* 地域別: 北米が2024年に42.2%のシェアを占め、アジア太平洋地域は2030年までに22.1%のCAGRで最も急速に成長する地域です。

市場を牽引する要因

1. サイバー攻撃の高度化と増加: 攻撃者は正規のレッドチームフレームワークを悪用し、侵害までの時間を短縮しています。AI支援の偵察ツールは、露出した資産を高速でマッピングし、リアルタイムでの攻撃ベクトル間のピボットを可能にします。これにより、組織はDevOpsパイプラインに直接評価を組み込む継続的な浸透テストサービスを採用し、コードが本番環境に到達する前に脆弱性を特定しています。

2. 必須のコンプライアンス監査とサイバーセキュリティ規制: 規制当局は、金融、ヘルスケア、重要インフラ分野において、脅威主導型浸透テストを推奨から義務へと移行させています。PCI DSS 4.0は2024年3月以降に63の新たな要件を導入し、DORAは欧州の銀行に共通の脅威主導型フレームワークを義務付けています。これらの規制は、市場の拡大を保証し、複数のフレームワークに対応できるベンダーに競争優位性をもたらします。

3. クラウド、IoT、エッジ展開の急増による攻撃対象領域の拡大: クラウドの誤設定が侵害の主要な原因となり、専門的な構成レビューの需要が高まっています。IoTデバイスは190億台を超え、それぞれが新たなプロトコルの癖やファームウェアレベルの欠陥をもたらしています。PETIoTのようなフレームワークは、デバイス中心のテスト手順を体系化しており、クラウド構成およびIoTテストが市場の最も急速なサブセグメント成長を牽引しています。

4. AIを活用したパープルチームによる継続的テスト導入の加速: 最新のテストスイートに組み込まれた機械学習エンジンは、コンテキストリスクに基づいてエクスプロイトパスを自動的に優先順位付けし、レッドチームとブルーチームが共有の「パープル」エンゲージメントで迅速に反復作業を行えるようにします。AIはまた、過去のテストデータを分析してクライアントのアーキテクチャに合わせた新しいシナリオを提案し、手動スクリプトなしでカスタムプレイブックを作成します。

市場の阻害要因

1. 熟練した倫理的ハッカーの世界的な不足: 世界的にサイバーセキュリティの職務の72%しか埋まっておらず、攻撃専門家はさらに少ない割合です。アジア太平洋地域では、デジタル変革が最も急速に進む一方で、倫理的ハッカーの不足が実装のギャップを広げ、企業がグローバルなPTaaSプロバイダーにアウトソースすることを余儀なくされています。

2. 中小企業にとっての包括的テストの高コスト: 全範囲の浸透テストは1サイクルあたり2,500ドルから50,000ドルに及びますが、世界の中小企業の半数以上はサイバーセキュリティに年間500ドル未満しか割り当てていません。自動スキャナーは参入障壁を下げますが、誤検知率が高く、リソースが限られたITチームを混乱させることがあります。

セグメント分析

* 浸透テストの種類別: クラウド構成テストは28.1%のCAGRで最も急速に成長しており、ネットワークテストが2024年に36.2%の最大シェアを占めています。クラウドの誤設定が侵害の主要な原因となっているため、クラウド固有の監査が優先されています。ウェブおよびアプリケーションテストはデジタルコマースの拡大により安定した牽引力を維持し、ワイヤレスおよびIoTテストは工場や病院が資産フリートを接続するにつれて増加しています。

* サービスモデル別: コンサルティングが2024年の収益の52.3%を占めましたが、PTaaSは29.1%のCAGRで急成長しています。PTaaSはリアルタイムダッシュボード、チケット統合、パッチ展開後の自動再テスト機能が評価されています。DevSecOpsの成熟に伴い、企業はCI/CDパイプラインに自動化されたワークフローを組み込みつつ、複雑なエクスプロイトに対する専門家による分析を提供できるプロバイダーに集約しています。

* 展開モード別: オンプレミス展開が2024年に63.3%の収益を占めましたが、クラウドホスト型プラットフォームは27.1%のCAGRで成長しています。ハイブリッドモデルが主流であり、企業は重要な内部監査をローカルで実行しつつ、特にクラウドの誤設定に対する専門的な外部テストをSaaSポータルを通じて利用しています。

* 最終用途産業別: BFSIが2024年の収益の30.2%を占め、厳格な監査義務と潤沢なセキュリティ予算に支えられています。ヘルスケアは電子医療記録の統合と接続医療機器の採用により、24.1%のCAGRで拡大しています。小売およびeコマースは決済データ保護義務により安定した成長を維持し、エネルギーおよび公益事業は運用技術ネットワークのセキュリティに投資しています。

地域分析

* 北米: 2024年に42.2%の収益を占め、PTaaSの早期導入、豊富なコンサルタントプール、ベンチャー支援のエコシステムに支えられています。規制の成熟度、堅調なベンチャー資金、集中した人材の利用可能性が市場を牽引しています。

* アジア太平洋: 22.1%のCAGRで最も急速に成長している地域であり、クラウドワークロード、IoT展開、主権駆動型データセンター建設の二桁成長に牽引されています。政府はセクター固有のサイバー規制を発行していますが、人材不足が地域の供給を妨げているため、多国籍プロバイダーがリモート提供のPTaaSで契約を獲得しています。

* 欧州: デジタル運用レジリエンス法(DORA)により、金融バリューチェーン内で脅威主導型浸透テストが義務化され、安定した成長軌道を維持しています。G-7の基本要素は、グローバルな金融グループが欧州内外のエンティティを統一されたテストプログラムの下で調整するためのフレームワークを提供しています。

競争環境

浸透テストおよび倫理的ハッキングサービス市場は中程度に細分化されており、上位5社のベンダーが収益の60%未満を占めていますが、統合の勢いは顕著です。HackerOneは、2024年第2四半期にAIレッドチームの予約が200%急増し、クラウドソーシングプラットフォームの破壊的な可能性を示しました。Rapid7はNoetic Cyberを統合し、TenableはVulcan Cyberを1.5億ドルで買収するなど、伝統的なプレーヤーも買収を通じて対抗しています。プライベートエクイティ資本は、PTaaSの経常収益と脆弱性管理およびマネージド検出へのクロスセル機会に魅力を感じ、引き続き流入しています。TrustwaveとCybereasonは2025年2月に合併し、浸透テストをより広範なサービスカタログに組み込んだフルスペクトラムのMDRプロバイダーを創設しました。ベンダーは、AIオーケストレーション、垂直特化(ヘルスケア、OT)、および数日以内の修正検証再テストを保証するSLAを通じて差別化を図っています。IoTデバイス、エッジノード、機械学習モデル保証の分野では、レガシーなネットワークテスターが限られた専門知識しか持たないため、未開拓の機会が残されています。

最近の業界動向

* 2025年2月: TrustwaveとCybereasonが合併を完了し、浸透テスト機能を強化したMDRプロバイダーを設立しました。

* 2025年2月: Rapid7がグローバルPACTパートナープログラムを開始し、MSSPおよびサービスデリバリーの専門分野を追加してテストサービスの範囲を拡大しました。

* 2025年1月: TenableがVulcan Cyberを1.5億ドルで買収し、エクスポージャー管理をプラットフォームに統合しました。

* 2024年10月: Rapid7は、Advent、Bain Capital、EQTから約25億ドルの評価額で買収の関心を受けました。

このレポートは、「ペネトレーションテストおよび倫理的ハッキングサービス市場」に関する詳細な分析を提供しています。

市場規模と成長予測

2025年におけるペネトレーションテスト市場の規模は21.5億米ドルと推定されています。この市場は、2030年までに50億米ドルに達すると予測されており、予測期間中の年平均成長率(CAGR)は18.37%と非常に高い成長が見込まれています。特に、クラウド設定ペネトレーションテストは28.1%のCAGRで最も急速に成長しているテストタイプであり、継続的な検証ニーズに対応するPenetration Testing-as-a-Service(PTaaS)は29.1%のCAGRで従来のコンサルティングモデルを凌駕しています。地域別では、アジア太平洋地域が2030年まで22.1%のCAGRで最も速い拡大を記録すると予測されています。

市場の推進要因

市場の成長を牽引する主な要因は多岐にわたります。サイバー攻撃の高度化と量の増加は、企業がセキュリティ対策を強化する上で不可欠な要素となっています。また、義務的なコンプライアンス監査やサイバーセキュリティ規制の厳格化も、ペネトレーションテストの需要を高めています。クラウド、IoT、エッジ展開の急増は、攻撃対象領域を拡大させ、より包括的なテストの必要性を生み出しています。さらに、独立したテストを要求する役員レベルのサイバー保険引受要件や、AIを活用したパープルチーミングによる継続的テストの採用加速も重要な推進力です。クラウドソーシングテストを正当化するバグバウンティプラットフォームの拡大も、市場の成長に寄与しています。

市場の阻害要因

一方で、市場にはいくつかの阻害要因も存在します。熟練した倫理的ハッカーの世界的な不足は、サービス提供能力に影響を与える可能性があります。中小企業(SME)にとって、包括的なテストの高コストは導入の障壁となることがあります。また、コモディティ化された自動ツールによる価格浸食は、サービスプロバイダーの収益性に圧力をかける可能性があります。「攻撃的」セキュリティ作業に関する国境を越えた法的不確実性も、市場の発展を妨げる要因の一つです。

市場のセグメンテーション

本レポートでは、市場を以下の主要なセグメントに分けて分析しています。

* ペネトレーションテストの種類別: ネットワーク、ウェブ/アプリケーション、ワイヤレスおよびIoT、ソーシャルエンジニアリング、クラウド設定ペネトレーションテスト。

* サービスモデル別: コンサルティングおよび単発のエンゲージメント、マネージド/継続的ペネトレーションテスト(MSSP)、Penetration Testing-as-a-Service(PTaaS)。

* 展開モード別: オンプレミス、クラウドベース/SaaS。

* エンドユース産業別: 銀行・金融サービス・保険(BFSI)、ヘルスケア・ライフサイエンス、IT・通信、政府・防衛、小売・Eコマース、エネルギー・公益事業。特にヘルスケア分野では、患者ケアのデジタル化とランサムウェア脅威の増加により、24.1%のCAGRで需要が加速しています。

* 地域別: 北米、南米、ヨーロッパ、アジア太平洋、中東・アフリカ。

競争環境と市場機会

競争環境については、市場集中度分析、戦略的動向、資金調達活動、市場シェア分析、主要企業のプロファイル(Rapid7 Inc.、Qualys Inc.、HackerOne Inc.など多数)が含まれています。レポートはまた、市場の機会と将来の展望、特に未開拓の領域や満たされていないニーズの評価についても言及しています。

このレポートは、ペネトレーションテストおよび倫理的ハッキングサービス市場の全体像を理解し、将来の戦略を策定するための貴重な情報を提供します。

1. はじめに

- 1.1 調査の前提条件と市場の定義

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

-

4.2 市場の推進要因

- 4.2.1 サイバー攻撃の高度化と量の増加

- 4.2.2 義務的なコンプライアンス監査とサイバーセキュリティ規制

- 4.2.3 クラウド、IoT、エッジ展開の急増による攻撃対象領域の拡大

- 4.2.4 独立したテストに対する役員レベルのサイバー保険引受要件

- 4.2.5 AIを活用したパープルチーミングによる継続的テスト導入の加速

- 4.2.6 バグバウンティプラットフォームの拡大によるクラウドソーシングテストの正当化

-

4.3 市場の阻害要因

- 4.3.1 熟練した倫理的ハッカーの世界的な不足

- 4.3.2 中小企業にとっての包括的なテストの高コスト

- 4.3.3 コモディティ化された自動化ツールによる価格浸食

- 4.3.4 「攻撃的」セキュリティ作業に関する国境を越えた法的不確実性

- 4.4 バリューチェーン分析

- 4.5 規制環境

- 4.6 技術的展望

- 4.7 マクロ経済要因の影響

-

4.8 ポーターの5つの競争要因分析

- 4.8.1 新規参入者の脅威

- 4.8.2 供給者の交渉力

- 4.8.3 買い手の交渉力

- 4.8.4 代替品の脅威

- 4.8.5 競争上の対抗関係

5. 市場規模と成長予測(金額)

-

5.1 侵入テストの種類別

- 5.1.1 ネットワーク侵入テスト

- 5.1.2 ウェブ/アプリケーション侵入テスト

- 5.1.3 ワイヤレスおよびIoT侵入テスト

- 5.1.4 ソーシャルエンジニアリングテスト

- 5.1.5 クラウド設定侵入テスト

-

5.2 サービスモデル別

- 5.2.1 コンサルティングおよび単発のエンゲージメント

- 5.2.2 マネージド/継続的ペネトレーションテスト (MSSP)

- 5.2.3 サービスとしてのペネトレーションテスト (PTaaS)

-

5.3 展開モード別

- 5.3.1 オンプレミス

- 5.3.2 クラウドベース/SaaS

-

5.4 最終用途産業別

- 5.4.1 銀行、金融サービス、保険 (BFSI)

- 5.4.2 ヘルスケアおよびライフサイエンス

- 5.4.3 ITおよび通信

- 5.4.4 政府および防衛

- 5.4.5 小売およびeコマース

- 5.4.6 エネルギーおよび公益事業

-

5.5 地域別

- 5.5.1 北米

- 5.5.1.1 米国

- 5.5.1.2 カナダ

- 5.5.1.3 メキシコ

- 5.5.2 南米

- 5.5.2.1 ブラジル

- 5.5.2.2 アルゼンチン

- 5.5.2.3 その他の南米諸国

- 5.5.3 ヨーロッパ

- 5.5.3.1 イギリス

- 5.5.3.2 ドイツ

- 5.5.3.3 フランス

- 5.5.3.4 ロシア

- 5.5.3.5 その他のヨーロッパ諸国

- 5.5.4 アジア太平洋

- 5.5.4.1 中国

- 5.5.4.2 インド

- 5.5.4.3 日本

- 5.5.4.4 韓国

- 5.5.4.5 その他のアジア太平洋諸国

- 5.5.5 中東およびアフリカ

- 5.5.5.1 中東

- 5.5.5.1.1 GCC

- 5.5.5.1.2 トルコ

- 5.5.5.1.3 その他の国々

- 5.5.5.2 アフリカ

- 5.5.5.2.1 南アフリカ

- 5.5.5.2.2 ナイジェリア

- 5.5.5.2.3 その他のアフリカ諸国

6. 競争環境

- 6.1 市場集中度分析

- 6.2 戦略的動向と資金調達活動

- 6.3 市場シェア分析

-

6.4 企業プロファイル(グローバルレベルの概要、市場レベルの概要、主要セグメント、利用可能な財務情報、戦略情報、市場ランク/シェア、製品とサービス、最近の動向を含む)

- 6.4.1 Rapid7 Inc.

- 6.4.2 Qualys Inc.

- 6.4.3 Trustwave Holdings Inc.

- 6.4.4 NCC Group plc

- 6.4.5 HackerOne Inc.

- 6.4.6 Synack Inc.

- 6.4.7 Offensive Security LLC

- 6.4.8 Secureworks Inc.

- 6.4.9 Coalfire Systems Inc.

- 6.4.10 BreachLock Inc.

- 6.4.11 Cobalt Labs Inc.

- 6.4.12 Rhino Security Labs LLC

- 6.4.13 Bishop Fox Inc.

- 6.4.14 NetSPI LLC

- 6.4.15 Mandiant Corporation

- 6.4.16 Kroll LLC

- 6.4.17 IOActive Inc.

- 6.4.18 Context Information Security Ltd.

- 6.4.19 Positive Technologies PJSC

- 6.4.20 Praetorian LLC

- 6.4.21 Pen Test Partners LLP

- 6.4.22 Redscan Cyber Security Ltd.

- 6.4.23 Payatu Technologies Pvt. Ltd.

- 6.4.24 F-Secure Consulting (WithSecure Corp.)

7. 市場機会と将来展望

*** 本調査レポートに関するお問い合わせ ***

ペネトレーションテストおよびエシカルハッキングサービスは、現代のサイバーセキュリティ戦略において不可欠な要素であり、組織の情報資産を保護するための実践的なアプローチを提供します。これらのサービスは、悪意ある攻撃者がシステムに侵入する可能性のある経路を特定し、その脆弱性を悪用される前に修正することを目的としています。

まず、ペネトレーションテストとエシカルハッキングの定義についてご説明いたします。ペネトレーションテスト(侵入テスト)は、システム、ネットワーク、アプリケーション、物理的インフラストラクチャなどに対し、実際に攻撃をシミュレートすることで、既知および未知の脆弱性を特定し、それらが悪用された場合の潜在的な影響を評価するプロセスです。これは、特定の目標(例えば、特定のデータへのアクセス)を設定し、その達成を試みる、より焦点を絞った活動であることが多いです。一方、エシカルハッキングは、より広範な概念であり、所有者の許可を得て、システムやネットワークのセキュリティ上の弱点を発見するために行われるあらゆる種類のセキュリティ評価を指します。ペネトレーションテストは、エシカルハッキングの一種であり、最も実践的で攻撃的な手法の一つと言えます。これらのサービスは、専門的な知識と技術を持つセキュリティ専門家(エシカルハッカー、ペネトレーションテスター)によって提供され、組織のセキュリティ体制を客観的に評価し、改善策を提案することを目的としています。

次に、これらのサービスの主な種類について見ていきましょう。ペネトレーションテストは、その対象範囲や実施方法によって多岐にわたります。対象範囲に基づく分類としては、インターネット経由で外部からシステムへの侵入を試みる「外部ペネトレーションテスト」、組織の内部ネットワークから攻撃をシミュレートする「内部ペネトレーションテスト」があります。また、特定のシステムに特化したものとして、ウェブアプリケーションの脆弱性を診断する「ウェブアプリケーションペネトレーションテスト」、モバイルアプリケーションを対象とする「モバイルアプリケーションペネトレーションテスト」、APIのセキュリティを評価する「APIペネトレーションテスト」、クラウド環境に特化した「クラウドペネトレーションテスト」などがあります。さらに、物理的なセキュリティ対策の弱点を突く「物理ペネトレーションテスト」や、従業員を標的としたフィッシング、ビッシングなどの手法を用いる「ソーシャルエンジニアリングテスト」も重要な種類です。情報提供の有無に基づく分類では、システムに関する事前情報なしで実施する「ブラックボックステスト」、詳細な情報(ソースコード、設計図など)を基に実施する「ホワイトボックステスト」、部分的な情報に基づいて実施する「グレーボックステスト」があります。より高度な攻撃シミュレーションとしては、組織全体の防御能力を総合的に評価する「レッドチーム演習」があり、これは実際の脅威アクターの行動を模倣し、防御側(ブルーチーム)の対応能力を試すものです。

これらのサービスが利用される主な用途は多岐にわたります。最も重要な目的は、悪意ある攻撃者に先んじて脆弱性を特定し、修正することです。これにより、データ漏洩、サービス停止、風評被害といった重大なリスクを未然に防ぐことができます。また、既存のセキュリティ対策(ファイアウォール、IDS/IPS、WAFなど)が効果的に機能しているかを検証し、その有効性を評価するためにも利用されます。多くの業界で求められる規制やコンプライアンス要件(例:PCI DSS、HIPAA、GDPR、ISO 27001、日本の個人情報保護法など)への準拠を証明するためにも、定期的なペネトレーションテストが不可欠です。さらに、インシデント発生時の対応能力を向上させるための訓練としても活用され、組織のセキュリティ意識向上にも寄与します。新しいシステムやアプリケーションを導入する前にセキュリティ上の問題がないかを確認する「事前評価」としても利用され、リスク管理の一環として、潜在的な脅威とそれに対する防御策のバランスを評価する上でも重要な役割を果たします。

関連する技術やツール、手法も多岐にわたります。ペネトレーションテストでは、Nmap、Nessus、OpenVAS、Qualysなどの脆弱性スキャナーを用いてシステムの弱点を広範囲に特定します。MetasploitやCobalt Strikeといったエクスプロイトフレームワークは、発見された脆弱性を実際に悪用し、システムへの侵入を試みる際に使用されます。ウェブアプリケーションのテストにはBurp SuiteやOWASP ZAPが、パスワードクラッキングにはJohn the RipperやHashcatが、ネットワークトラフィックの分析にはWiresharkなどが用いられます。また、Kali LinuxやParrot OSといった専用のオペレーティングシステムも広く利用されています。手法としては、OWASP Top 10に代表されるウェブアプリケーションの脆弱性リストや、PTES(Penetration Testing Execution Standard)、NIST SP 800-115、OSSTMM(Open Source Security Testing Methodology Manual)といった標準化されたガイドラインが用いられます。近年では、MITRE ATT&CKフレームワークが、脅威モデリングやレッドチーム演習において、実際の攻撃者の戦術・技術・手順(TTPs)を理解し、シミュレーションを行うための共通言語として広く活用されています。これらの技術を使いこなすためには、プログラミング(Python、Rubyなど)、ネットワーク、オペレーティングシステムの内部構造、暗号技術、ソーシャルエンジニアリング、リバースエンジニアリングなど、幅広い専門知識が求められます。

市場背景としては、サイバー攻撃の高度化と頻発化が挙げられます。ランサムウェア、標的型攻撃(APT)、サプライチェーン攻撃、データ漏洩といった脅威は日々進化し、企業や組織にとって深刻なリスクとなっています。デジタルトランスフォーメーションの進展により、クラウドサービスの利用、IoTデバイスの普及、リモートワークの常態化が進み、攻撃対象領域(アタックサーフェス)が拡大していることも、セキュリティ対策の重要性を高めています。また、世界的にデータ保護規制が強化されており、日本においても個人情報保護法の改正など、法規制への対応が企業に求められています。これらの背景から、自社のセキュリティ体制を客観的に評価し、潜在的なリスクを特定・対処するためのペネトレーションテストおよびエシカルハッキングサービスの需要は急速に高まっています。一方で、高度なスキルを持つセキュリティ人材の不足は世界的な課題であり、多くの企業が外部の専門サービスプロバイダーにこれらの業務を委託する傾向にあります。

将来展望としては、いくつかの重要なトレンドが見られます。まず、AI(人工知能)と機械学習(ML)の統合が挙げられます。AIは、脆弱性の自動発見、脅威インテリジェンスの分析、攻撃の自動化など、攻撃側と防御側の双方で活用が進むでしょう。防御側はAIを活用して、より迅速かつ効率的に脅威を検知し、対応することが期待されます。次に、クラウドネイティブ環境のセキュリティがさらに重要になります。コンテナ、サーバーレス、マイクロサービス、Infrastructure as Code(IaC)といった技術の普及に伴い、これらの新しいアーキテクチャに特化したペネトレーションテストの需要が増加するでしょう。IoTデバイスやOT(Operational Technology)システムのセキュリティも、社会インフラへの影響が大きくなるにつれて、その重要性が増していきます。レッドチーム演習は、より洗練され、継続的かつ脅威インテリジェンス駆動型のアプローチへと進化し、防御側(ブルーチーム)との連携を強化する「パープルチーム」の概念も普及していくと考えられます。開発ライフサイクルの早期段階からセキュリティを組み込む「DevSecOps」や「シフトレフト」の考え方も一層浸透し、セキュリティテストが開発プロセスに不可欠な要素となるでしょう。規制環境も引き続き進化し、より厳格な要件が課される可能性があります。これらの変化に対応するためには、高度なスキルを持つセキュリティ専門家の継続的な育成と、自動化技術の活用による効率化が不可ネーションテストおよびエシカルハッキングサービスは、今後も組織のサイバーセキュリティ戦略の中核を担い続けるでしょう。