脅威モデリングツール市場規模とシェア分析 – 成長動向と予測 (2025年 – 2030年)

脅威モデリングツール市場レポートは、展開モード(クラウドベースSaaS、オンプレミス、ハイブリッド)別、ツールタイプ(エンタープライズ商用プラットフォーム、図表中心ツール、シミュレーションおよび攻撃グラフツールなど)別、組織規模(大企業、中小企業)別、最終用途産業(BFSI、ITおよび通信など)別、および地域別に分類されています。市場予測は、金額(米ドル)で提供されます。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

脅威モデリングツール市場規模、シェア、2025-2030年展望

本レポートは、Mordor Intelligence社による「脅威モデリングツール市場規模・シェア分析 – 成長トレンドと予測(2025年~2030年)」の概要をまとめたものです。脅威モデリングツール市場は、デプロイメントモード(クラウドベースSaaS、オンプレミス、ハイブリッド)、ツールタイプ(エンタープライズ商用プラットフォーム、図中心ツール、シミュレーション・攻撃グラフツールなど)、組織規模(大企業、中小企業)、エンドユース産業(BFSI、IT・通信など)、および地域別にセグメント化されており、市場予測は金額(米ドル)で提供されています。

市場概要と主要な動向

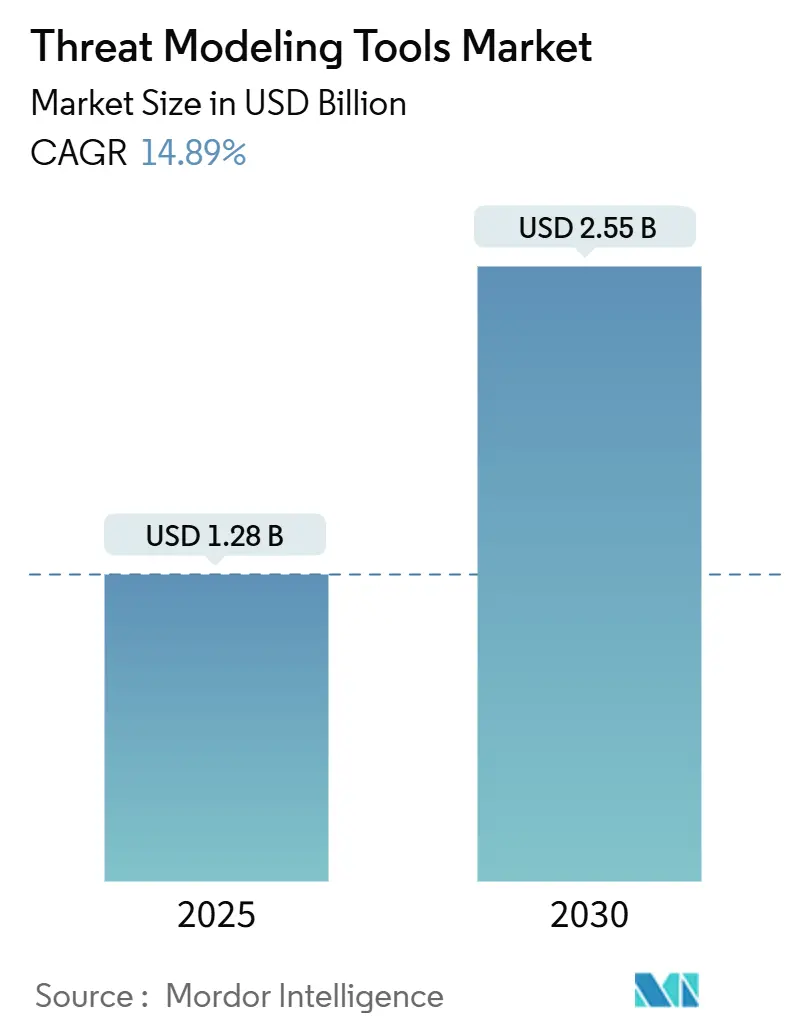

脅威モデリングツール市場は、2025年に12.8億米ドルに達し、2030年には25.5億米ドルまで拡大すると予測されており、予測期間(2025年~2030年)における年平均成長率(CAGR)は14.89%と見込まれています。この成長は、セキュリティ・バイ・デザインの実践の義務化、クラウドネイティブ開発の普及、およびNIST Secure Software Development Framework(SSDF)のような厳格な規制の導入によって推進されています。連邦政府の請負業者は継続的な脅威モデリングを実証する必要があり、企業はマイクロサービスやAI駆動型ワークロードに対応するため、セキュリティツールチェーンの近代化を進めています。自動化されたモデリングをDevSecOpsパイプラインに統合するベンダーは、組織がコード中心のセキュリティワークフローやサブスクリプションベースの消費に移行するにつれて、持続的な需要を獲得しています。

主要なレポートのポイントは以下の通りです。

* デプロイメントモード別: クラウドベースSaaSが2024年に脅威モデリングツール市場シェアの67.82%を占め、2030年まで15.67%のCAGRで拡大すると予測されています。

* ツールタイプ別: エンタープライズ商用プラットフォームが2024年に45.74%の収益シェアで市場をリードしましたが、脅威アズコード/CLIツールは2030年まで14.96%のCAGRで最も速く成長すると予測されています。

* 組織規模別: 大企業が2024年の収益の61.38%を占めましたが、中小企業(SME)は2030年まで16.23%のCAGRで最も高い成長が見込まれています。

* エンドユース産業別: BFSI(銀行・金融サービス・保険)が2024年の支出の27.93%を占めましたが、ヘルスケア・ライフサイエンスは2030年まで14.91%のCAGRで成長すると予想されています。

* 地域別: 北米が2024年に39.86%のシェアで市場を支配しましたが、アジア太平洋地域は15.04%のCAGRで全地域の中で最も速い成長を遂げると予測されています。

グローバル脅威モデリングツール市場のトレンドと洞察

市場の推進要因

1. DevSecOps主導の「シフトレフト」導入: 企業は、コードが本番環境に到達する前に脆弱性を特定するため、脅威モデリングを日常の開発ワークフローに組み込む動きを加速させています。NIST SSDFは、米国の連邦政府請負業者に対し、設計段階での脅威モデリングの文書化を義務付けており、EUのデジタル運用レジリエンス法案にも同様の規定が見られます。GitHub、GitLab、Azure DevOps向けのシームレスなプラグインにより、脅威モデリングはプルリクエストレビューと同様に日常的な実践となっています。ツールベンダーはAPIやInfrastructure-as-Code(IaC)パーサーを公開することで恩恵を受けており、開発者はセキュリティ図をバージョン管理された成果物として扱うことができます。このシフトレフトの導入は、市場のCAGR予測に3.2%のプラス影響を与えています。

2. 規制要件の拡大: 世界中の法的枠組みが、脅威モデリングをコンプライアンス項目として明記しています。GDPR第25条はプライバシー・バイ・デザインのレビューを要求し、PCI DSS 4.0はカード処理環境でのモデリングを義務付けています。シンガポールのサイバーセキュリティ法改正は、重要インフラ所有者に対し定期的な脅威評価の実施を義務付けています。FedRAMP認証も、米国の公共部門で事業を行うクラウドプロバイダーに対し、アーキテクチャの脅威評価を要求しています。不適合に対する罰金や関連するベンダーロックアウトのリスクが安定した予算配分を促進し、世界のベースライン需要曲線を2.8%押し上げています。

3. クラウドネイティブおよびマイクロサービスアーキテクチャの普及: Kubernetesの急速な採用はアプリケーションの境界を細分化し、従来の境界モデルを時代遅れにしています。最新のツールは、サービスメッシュポリシー、コンテナレジストリ、クラスターイングレスルートを消化し、攻撃対象領域をリアルタイムでマッピングする必要があります。コンテナトポロジーは時間ごとに変化するため、動的にモデルを再構築するSaaSベースのエンジンが、静的なデスクトップユーティリティよりも好まれています。この動的な環境への適合は、ツール更新サイクルを加速させ、CAGRに推定2.1%のプラス影響を与えています。

4. GenAI/LLMセキュリティフレームワークにおける特注脅威モデルの必要性: 大規模言語モデル(LLM)は、プロンプトインジェクション、トレーニングデータ汚染、モデル盗難など、新たな脆弱性を導入しています。OWASP Top 10 for LLMアプリケーションはこれらのリスクを体系化しています。生成AIを組み込もうとする企業は、従来の製品では解析できない脅威モデル内でデータパイプライン、モデルレジストリ、推論エンドポイントをマッピングする必要があります。この専門的な需要は、市場の成長軌道に1.9%のプラス影響を与えています。

5. IaC自動解析によるコード由来の脅威モデルの実現: IaCの自動解析は、開発者がコードから直接脅威モデルを生成することを可能にし、セキュリティを開発プロセスに深く統合します。これにより、セキュリティ図をバージョン管理された成果物として扱い、開発者主導のセキュリティ実践を促進します。

6. ソフトウェアサプライチェーンSBOMスコアリング統合: ソフトウェア部品表(SBOM)のスコアリングとの統合は、サプライチェーン全体のセキュリティ可視性を高め、脅威モデリングの適用範囲を拡大します。

市場の抑制要因

1. 熟練した脅威モデリング専門家の不足: 業界調査によると、組織の78%が、アーキテクチャ図を実行可能なセキュリティ要件に変換できる人材の確保に苦慮しています。この知識は攻撃手法、コンプライアンス法、ソフトウェア設計に及び、人材プールを限定しています。自動化されたツールが成熟するまで、希少な専門知識が大規模な導入を抑制し、市場のCAGR潜在力から1.8%を削減しています。

2. 異種SDLCスタック間の統合とワークフローの複雑さ: 企業は、多様なプログラミング言語、モノリス、マイクロサービス、ハイブリッドクラウドを扱っています。脅威モデリングツールは、課題追跡システム、CI/CDオーケストレーター、SIEM、コンプライアンスダッシュボードと連携する必要があり、多くの場合、特注のコネクタを介して行われます。新しい統合ごとに、小規模チームでは吸収できない設定オーバーヘッドが発生し、展開が遅れます。ハイブリッドなオンプレミスおよびマルチクラウドアーキテクチャは課題をさらに深刻化させ、一貫したモデリングが困難になります。この断片化は、成長の勢いから1.4%を削減しています。

3. 自動生成モデルからのモデルドリフトと誤った保証: AIを採用する組織では、自動生成された脅威モデルが現実のシステムから乖離したり、誤ったセキュリティ保証を提供したりするリスクがあります。これは、モデルの信頼性に対する懸念を生み出し、市場の成長に0.9%のマイナス影響を与えています。

4. プラットフォーム統合によるスタンドアロンツール予算の圧迫: Microsoft Azure DevOpsのような大手プラットフォームが脅威モデリング機能を直接組み込むことで、スタンドアロンの脅威モデリングツールに対する予算が圧迫される傾向があります。特に北米とヨーロッパで顕著であり、市場の成長に0.7%のマイナス影響を与えています。

セグメント分析

1. デプロイメントモード別:

クラウドベースSaaSプラットフォームは、2024年の収益の67.82%を占め、2030年まで15.67%のCAGRで成長すると予測されています。SaaS製品は、オンデマンドのスケーラビリティ、グローバルなコラボレーション、低い初期費用から恩恵を受けています。オンプレミス展開は、公共部門や規制対象の公益事業で存続していますが、その一桁台の成長率は市場全体に遅れをとっています。企業は、ベンダーが脅威ライブラリや機械学習検出モデルを継続的に更新できるため、SaaSを好んでいます。ハイブリッドモデルは、金融サービス企業がPII(個人識別情報)をローカルに保存しつつ、計算負荷の高い攻撃経路分析のためにクラウドエンジンを利用するケースで牽引力を得ています。

2. ツールタイプ別:

エンタープライズ商用プラットフォームは、統合されたワークフローオーケストレーション、エンタープライズSSO、監査グレードのレポート機能により、2024年の支出の45.74%を維持しました。しかし、CLIベースの脅威アズコードツールは、脅威モデリングツール市場内で最速の14.96%のCAGRを記録すると予想されています。開発者はYAMLで定義されたモデルをGitリポジトリに埋め込み、アプリケーションコードと同様にピアレビューを可能にしています。オープンソース/コミュニティ版は、特にセキュリティ実践を試行する中小企業にとって、摩擦の少ないエントリーポイントとして機能しています。図中心のドラッグアンドドロップツールは、役員向けプレゼンテーションで依然として人気がありますが、自動スキャナーに供給するためにJSONをエクスポートする傾向が強まっています。

3. 組織規模別:

大企業は、コンプライアンス部門と専任のセキュリティアーキテクトが脅威モデリングを制度化したため、2024年の収益の61.38%を占めました。しかし、中小企業(SME)は、ローコードインターフェースと従量課金制のSaaSにより、予算の摩擦が解消されることで、16.23%のCAGRを達成すると予測されています。ベンダーのチュートリアルやガイド付きウィザードにより、深いセキュリティ知識を持たない製品オーナーでもベースラインモデルを実行できるようになり、対象となる顧客層が拡大しています。手頃な価格帯やマーケットプレイスのプラグインは、特にクラウドスタックをデフォルトで展開するテクノロジースタートアップの間で、SMEのオンボーディングをさらに加速させています。

4. エンドユース産業別:

BFSIは、PCI DSS、SOX、およびプロアクティブなリスク分析を義務付けるオープンバンキング指令の進化により、2024年の支出の27.93%を占める最大の購入者であり続けました。ヘルスケア・ライフサイエンスは、病院のデジタル化、コネクテッド医療機器、および市販前脅威評価を求めるFDAガイダンスを反映し、最も強力な14.91%のCAGRを記録すると予測されています。通信企業は5Gネットワークスライスやエッジコンピューティングノードを保護するために脅威モデリングを採用しており、政府機関は重要インフラの調達フレームワークにモデリングを組み込んでいます。

地域分析

1. 北米:

NISTの義務化、FedRAMP要件、成熟したDevSecOps文化を背景に、2024年には世界の収益の39.86%を占めました。大統領令14028に続く連邦政府の支出は、汎用およびニッチな脅威モデリングソリューションに対する需要を高く維持しています。カナダは金融およびヘルスケア分野でのプライバシー法規の施行により地域全体の合計を押し上げ、メキシコは自動車製造サプライチェーン内での採用を加速させています。

2. アジア太平洋:

最も速い15.04%のCAGRを達成すると予測されています。中国の暫定AI措置、日本のAIガバナンス、韓国のAI基本法はすべて正式な脅威評価を法制化しており、専門ツールセットの調達を義務付けています。インドはNITI AayogのAIガイドラインを通じて進展し、シンガポールはサイバーセキュリティ法を改正し、重要情報インフラに対する定期的なモデリングを義務付けています。ASEANおよびオセアニア全体でデジタル変革が進むにつれて、企業は脅威モデリングをオプションではなく基盤と見なしています。

3. ヨーロッパ:

GDPRのプライバシー・バイ・デザイン義務と、今後施行されるAI法のセキュリティ条項に牽引され、安定した勢いを維持しています。ドイツは製造業および自動車のユースケースを主導し、英国はブレグジット後の安全な金融サービスパイプラインに投資し、フランスは防衛予算を航空宇宙システムモデリングに振り向けています。汎EUのサイバーセキュリティ政策の調和により、ツール要件は加盟国全体で広く一貫しています。

競合状況

脅威モデリングツール市場は、中程度に断片化された状態が続いています。MicrosoftはAzure DevOps内にモデリングを直接組み込み、そのエコシステムリーチを活用して、別途購入サイクルなしで開発者をオンボーディングしています。ThreatModeler SoftwareやIriusRiskのような専門ベンダーは、AI駆動型自動化、規制テンプレートライブラリ、業界固有のオントロジーを通じて差別化を図っています。MastercardによるRecorded Futureの26.5億米ドルでの買収は、統合の勢いを強調し、大規模な決済ネットワークが統合されたリスク分析スタックに価値を見出していることを示唆しています。

ThreagileやThreatSpecのようなオープンソースイニシアチブは、脅威アズコードを普及させ、従来のセキュリティ購入者から開発者コミュニティへと影響力をシフトさせています。USPTOにおけるML生成攻撃経路検出に関する特許出願は、人間の専門知識要件を削減することを目的とした継続的なイノベーションを浮き彫りにしています。Infrastructure-as-Codeパーサー、リアルタイムのクラウドトポロジースキャン、およびLLM固有のリスクエンジンに投資するベンダーが、増分支出を獲得する上で最も有利な立場にあると考えられます。

競争の激化にもかかわらず、参入障壁は依然として存在します。ドメイン専門知識、リファレンス脅威ライブラリ、エンタープライズグレードの統合は、成熟するまでに数年を要します。その結果、確立されたAPI、コンプライアンスダッシュボード、およびプロフェッショナルサービス部門を持つ既存ベンダーは、ニッチなスタートアップが専門分野を侵食している間も、価格決定力を維持しています。

脅威モデリングツール業界の主要企業

* ThreatModeler Software Inc.

* IriusRisk Limited

* Security Compass Inc.

* Foreseeti AB

* Aristiun Inc.

(主要企業は特定の順序でソートされていません。)

最近の業界動向

* 2025年10月: Amazon Web ServicesがThreatComposer Cloudを発表しました。これは、AWS CloudFormationおよびTerraformテンプレートを継続的に更新される脅威モデルに変換するフルマネージドサービスです。

* 2025年8月: IriusRiskがブラジルを拠点とするConviso AppSecを買収し、ラテンアメリカでのプレゼンスを拡大し、高度なコード中心の脅威モデリング機能を統合しました。

* 2025年5月: OWASPがThreat Modeling Methodology v2.0をリリースし、AIシステム露出分析とInfrastructure-as-Codeマッピングに関するガイダンスを標準化しました。

* 2025年3月: MicrosoftがAzure DevOpsにAI駆動型脅威プレイブックジェネレーターを追加しました。これにより、開発者はプルリクエストレビュー中に緩和タスクを自動入力できるようになりました。

このレポートは、「グローバル脅威モデリングツール市場」に関する詳細な分析を提供しています。市場の定義、調査範囲、および調査方法について説明しています。

エグゼクティブサマリーとして、脅威モデリングツール市場は2025年に12.8億米ドルの規模に達し、2025年から2030年にかけて年平均成長率(CAGR)14.89%で成長すると予測されています。特に、クラウドベース(SaaS)の脅威モデリングツールが市場を牽引しており、2024年には市場シェアの67.82%を占めています。これは、リアルタイムコラボレーション、継続的なライブラリ更新、および初期費用削減といった利点によるものです。

業界別では、医療・ライフサイエンス分野が、医療機器や患者データに関する規制強化を背景に、2030年までにCAGR 14.91%で最も速い成長を遂げると見込まれています。地域別では、アジア太平洋地域が中国、日本、韓国における新たなAIガバナンスおよびサイバーセキュリティ義務化により、CAGR 15.04%で最も急速な成長を予測されています。一方で、脅威モデリングの専門家不足が市場の潜在的なCAGRを約1.8%押し下げる要因となっています。

市場の成長を促進する主な要因としては、DevSecOpsによるシフトレフトの採用、NIST SSDF、GDPR、PCI、FedRAMPなどの規制要件の拡大、クラウドネイティブおよびマイクロサービスアーキテクチャの普及が挙げられます。さらに、GenAI/LLMセキュリティフレームワークにおける特注の脅威モデルの必要性、IaC(Infrastructure as Code)の自動解析によるコード由来の脅威モデルの実現、およびソフトウェアサプライチェーンにおけるSBOM(Software Bill of Materials)スコアリングの統合も重要な推進力となっています。

一方で、市場の成長を抑制する要因も存在します。脅威モデリングの熟練した専門家不足、異種SDLC(Software Development Life Cycle)スタック間での統合とワークフローの複雑さ、自動生成モデルによるモデルドリフトや誤った保証、そしてプラットフォーム統合によるスタンドアロンツールの予算圧迫などが課題として挙げられています。

市場は、展開モード(クラウドベース(SaaS)、オンプレミス、ハイブリッド)、ツールタイプ(エンタープライズ商用プラットフォーム、オープンソース/コミュニティエディション、Threat-as-Code/CLIツール、図形中心ツール、シミュレーションおよび攻撃グラフツール)、組織規模(大企業、中小企業(SMEs))、最終用途産業(BFSI、ITおよび通信、医療およびライフサイエンス、政府および防衛、製造および産業)、そして地域(北米、ヨーロッパ、アジア太平洋、中東およびアフリカ、南米)といった多様なセグメントで詳細に分析されています。

競争環境については、市場集中度、戦略的動向、市場シェア分析、および主要企業のプロファイル(ThreatModeler Software Inc.、IriusRisk Limited、Security Compass Inc.、Microsoft Corporation、Amazon Web Services, Inc.など多数)が詳細に調査されています。各企業の概要、主要セグメント、財務情報、市場ランク/シェア、製品とサービス、および最近の動向が含まれています。

レポートでは、市場の機会と将来の展望として、ホワイトスペースおよび未充足ニーズの評価も行われています。

1. はじめに

- 1.1 調査の前提と市場の定義

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

- 4.2 市場の推進要因

- 4.2.1 DevSecOps主導のシフトレフト導入

- 4.2.2 拡大する規制要件(NIST SSDF、GDPR、PCI、FedRAMP)

- 4.2.3 クラウドネイティブおよびマイクロサービスアーキテクチャの普及

- 4.2.4 特注の脅威モデルを必要とするGenAI/LLMセキュリティフレームワーク

- 4.2.5 コード由来の脅威モデルを可能にするIaC自動解析

- 4.2.6 ソフトウェアサプライチェーンSBOMスコアリング統合

- 4.3 市場の阻害要因

- 4.3.1 熟練した脅威モデリング実務家の不足

- 4.3.2 異種SDLCスタック全体での統合とワークフローの複雑さ

- 4.3.3 自動生成モデルによるモデルドリフトと誤った保証

- 4.3.4 プラットフォーム統合によるスタンドアロンツール予算の圧迫

- 4.4 産業価値 / サプライチェーン分析

- 4.5 技術的展望

- 4.6 規制環境

- 4.7 ポーターの5つの力分析

- 4.7.1 新規参入者の脅威

- 4.7.2 供給者の交渉力

- 4.7.3 買い手の交渉力

- 4.7.4 代替品の脅威

- 4.7.5 競争上の対立

5. 市場規模と成長予測(金額)

- 5.1 展開モード別

- 5.1.1 クラウドベース (SaaS)

- 5.1.2 オンプレミス

- 5.1.3 ハイブリッド

- 5.2 ツールタイプ別

- 5.2.1 エンタープライズ商用プラットフォーム

- 5.2.2 オープンソース / コミュニティ版

- 5.2.3 Threat-as-Code / CLIツール

- 5.2.4 図形中心ツール

- 5.2.5 シミュレーションおよび攻撃グラフツール

- 5.3 組織規模別

- 5.3.1 大企業

- 5.3.2 中小企業 (SMEs)

- 5.4 最終用途分野別

- 5.4.1 BFSI

- 5.4.2 ITおよび通信

- 5.4.3 ヘルスケアおよびライフサイエンス

- 5.4.4 政府および防衛

- 5.4.5 製造業および産業

- 5.5 地域別

- 5.5.1 北米

- 5.5.1.1 米国

- 5.5.1.2 カナダ

- 5.5.1.3 メキシコ

- 5.5.2 ヨーロッパ

- 5.5.2.1 ドイツ

- 5.5.2.2 イギリス

- 5.5.2.3 フランス

- 5.5.2.4 ロシア

- 5.5.2.5 その他のヨーロッパ

- 5.5.3 アジア太平洋

- 5.5.3.1 中国

- 5.5.3.2 日本

- 5.5.3.3 インド

- 5.5.3.4 韓国

- 5.5.3.5 オーストラリア

- 5.5.3.6 その他のアジア太平洋

- 5.5.4 中東およびアフリカ

- 5.5.4.1 中東

- 5.5.4.1.1 サウジアラビア

- 5.5.4.1.2 アラブ首長国連邦

- 5.5.4.1.3 その他の中東

- 5.5.4.2 アフリカ

- 5.5.4.2.1 南アフリカ

- 5.5.4.2.2 エジプト

- 5.5.4.2.3 その他のアフリカ

- 5.5.5 南米

- 5.5.5.1 ブラジル

- 5.5.5.2 アルゼンチン

- 5.5.5.3 その他の南米

6. 競合状況

- 6.1 市場集中度

- 6.2 戦略的動向

- 6.3 市場シェア分析

- 6.4 企業プロファイル(グローバルレベルの概要、市場レベルの概要、主要セグメント、利用可能な財務情報、戦略情報、主要企業の市場ランク/シェア、製品とサービス、および最近の動向を含む)

- 6.4.1 ThreatModeler Software Inc.

- 6.4.2 IriusRisk Limited

- 6.4.3 Security Compass Inc.

- 6.4.4 Foreseeti AB

- 6.4.5 Aristiun Inc.

- 6.4.6 CAIRIS Services Ltd.

- 6.4.7 OWASP Foundation

- 6.4.8 Microsoft Corporation

- 6.4.9 Threagile UG

- 6.4.10 ThreatSpec Ltd.

- 6.4.11 Lucid Software Inc.

- 6.4.12 Miro International GmbH

- 6.4.13 Splunk Inc.

- 6.4.14 Cisco Systems, Inc.

- 6.4.15 SecureFlag Ltd.

- 6.4.16 Tutamen GmbH

- 6.4.17 Amazon Web Services, Inc.

- 6.4.18 Kenna Security LLC

- 6.4.19 SecuriCAD by Foreseeti AB

- 6.4.20 Devici LLC

7. 市場機会と将来展望

*** 本調査レポートに関するお問い合わせ ***

脅威モデリングツールとは、システムやアプリケーションの設計段階において、潜在的なセキュリティ上の脅威を特定し、そのリスクを評価し、適切な対策を講じるプロセスである「脅威モデリング」を支援するためのソフトウェアやフレームワークを指します。このツールは、開発ライフサイクルの初期段階でセキュリティ上の問題を洗い出す「シフトレフト」の概念を具現化し、後工程での手戻りやコストの増大を防ぐ上で極めて重要な役割を果たします。具体的には、システムの構成要素やデータフローを可視化し、既知の脆弱性パターンや攻撃手法に基づいて脅威を自動的または半自動的に特定し、それらに対する緩和策の検討を促進します。これにより、セキュリティ専門家だけでなく、開発者自身もセキュリティを意識した設計を行うことが可能となり、より堅牢なシステム構築に貢献します。

脅威モデリングツールにはいくつかの種類が存在します。一つは、Microsoft Threat Modeling ToolやOWASP Threat Dragonのように、システムのアーキテクチャ図を描画し、その図に基づいて既知の脅威パターン(STRIDEモデルなど)を自動的に提案する「図形ベースのツール」です。これらは視覚的に分かりやすく、脅威の特定プロセスを効率化します。次に、特定の質問に答えることで脅威を洗い出す「質問票ベースのツール」があります。これは、セキュリティの専門知識が少ないユーザーでも体系的に脅威を検討できる利点があります。また、ソースコードや設定ファイル、インフラストラクチャ・アズ・コード(IaC)を分析し、潜在的な脆弱性や設定ミスから脅威を特定する「コード/設定分析ベースのツール」も登場しています。これらはSAST(静的アプリケーションセキュリティテスト)やCSPM(クラウドセキュリティポスチャ管理)ツールと連携することが多く、より技術的な側面から脅威を検出します。さらに、攻撃ツリーや攻撃グラフを用いて、攻撃者がシステムを侵害する可能性のある経路を視覚的に表現し、最も脆弱なポイントを特定するツールもあります。これらのツールは、オープンソースとして提供されているものもあれば、高度な機能やサポートを提供する商用製品も存在し、組織のニーズや予算に応じて選択されます。

脅威モデリングツールの主な用途は多岐にわたります。最も重要なのは、ソフトウェア開発ライフサイクル(SDLC)の初期段階、特に設計フェーズでの利用です。この段階で脅威を特定し対策を講じることで、開発後期や運用開始後に発見される脆弱性による手戻りや修正コストを大幅に削減できます。また、既存のシステムやアプリケーションのセキュリティ評価にも利用され、潜在的なリスクを洗い出し、改善計画を策定するのに役立ちます。コンプライアンス要件への対応も重要な用途の一つです。GDPR、HIPAA、PCI DSSなどの規制では、セキュリティリスクの評価と管理が求められており、脅威モデリングツールはその要件を満たすための証拠を提供します。さらに、開発チーム、セキュリティチーム、ビジネスステークホルダー間でのセキュリティに関する共通理解を醸成し、効果的なコミュニケーションを促進するツールとしても機能します。リスクアセスメントの一環として、特定された脅威の深刻度や発生可能性を評価し、優先順位付けを行うことで、限られたリソースを最も効果的な対策に集中させることが可能になります。

脅威モデリングツールは、他の様々なセキュリティ関連技術と密接に連携しています。例えば、SAST(静的アプリケーションセキュリティテスト)やDAST(動的アプリケーションセキュリティテスト)、SCA(ソフトウェア構成分析)といったアプリケーションセキュリティテストツールは、脅威モデリングによって特定されたリスク領域に対して、より詳細な技術的脆弱性の検出を行います。脅威モデリングが「どこに脅威があるか」を大まかに示すのに対し、これらのツールは「具体的にどのような脆弱性があるか」を特定します。また、CSPM(クラウドセキュリティポスチャ管理)ツールやIaC(Infrastructure as Code)セキュリティツールは、クラウド環境やインフラの構成ミスから生じる脅威を特定する上で脅威モデリングと補完関係にあります。脆弱性管理システム(VMS)は、脅威モデリングで特定された脅威や脆弱性を一元的に管理し、修正状況を追跡するために利用されます。さらに、DevSecOpsの文脈では、CI/CDパイプラインに脅威モデリングのプロセスを組み込み、自動化されたセキュリティチェックの一部として機能させることが求められています。近年では、AIや機械学習の技術が脅威モデリングツールに導入され、より高度な脅威の自動特定、リスク評価、緩和策の提案が可能になりつつあります。

脅威モデリングツールの市場背景は、サイバー脅威の増大と複雑化、そして「シフトレフト」のセキュリティアプローチへの移行という大きなトレンドによって形成されています。ランサムウェア攻撃の増加、サプライチェーン攻撃の巧妙化、ゼロデイ脆弱性の悪用など、企業を取り巻く脅威は日々進化しており、事後対応だけでなく、事前予防の重要性が高まっています。このような状況下で、開発の初期段階からセキュリティを組み込む「セキュリティ・バイ・デザイン」の考え方が広く浸透し、脅威モデリングはその実践に不可欠な要素と認識されています。また、クラウドネイティブな開発、マイクロサービスアーキテクチャ、APIエコノミーの拡大は、システムの複雑性を増大させ、新たな攻撃対象領域を生み出しています。これにより、従来のセキュリティ対策だけでは不十分となり、設計段階での包括的な脅威分析が不可欠となっています。さらに、GDPRやCCPAなどのデータプライバシー規制の強化は、企業にセキュリティリスク管理の厳格化を促しており、脅威モデリングツールはその要件を満たすための有効な手段として注目されています。セキュリティ専門家の人材不足も市場を後押ししており、開発者自身がセキュリティを考慮できるような、使いやすく自動化されたツールの需要が高まっています。

将来展望として、脅威モデリングツールはさらなる自動化とインテリジェンスの向上に向かうと予測されます。AIと機械学習の進化により、システムの設計図やコード、設定情報から、より高度で文脈に応じた脅威を自動的に特定し、そのリスクを評価し、最適な緩和策を提案する機能が強化されるでしょう。これにより、セキュリティ専門家でなくても、より正確かつ効率的に脅威モデリングを実施できるようになります。また、DevSecOpsパイプラインへのより深い統合が進み、CI/CDプロセスの中で脅威モデリングが自動的に実行され、開発者にリアルタイムでフィードバックが提供されるようになるでしょう。クラウドネイティブな環境、特にサーバーレスやコンテナ、マイクロサービスに特化した脅威モデリング機能の強化も進むと考えられます。攻撃パスの可視化はさらに洗練され、複雑なシステムにおける潜在的な攻撃経路を直感的に理解できるようになるでしょう。さらに、脅威モデリングの結果を定量的なリスク評価に結びつけ、ビジネスへの影響をより明確に提示する機能も発展していくと予想されます。サプライチェーン全体のセキュリティを考慮し、サードパーティのコンポーネントやサービスを含む広範な脅威モデリングを支援する機能も重要性を増すでしょう。最終的には、脅威モデリングツールは、セキュリティを開発プロセスに完全に組み込み、すべてのステークホルダーがセキュリティを共通言語として扱えるような、より包括的でインテリジェントなプラットフォームへと進化していくと考えられます。