TPM (トラステッドプラットフォームモジュール) 市場規模・シェア分析:成長トレンドと予測 (2025-2030年)

トラステッドプラットフォームモジュール市場レポートは、TPMタイプ(ディスクリートTPM、統合型TPM、ファームウェアTPM、および仮想TPM)、ホストインターフェース(SPI/ESPI、I2C/I3C、LPC、およびPCIe/USB)、最終用途デバイスカテゴリ(PCおよびラップトップ、サーバーおよびデータセンタープラットフォーム、IoTおよび組み込みシステムなど)、産業分野(ITおよび通信、BFSIなど)、および地域別に分類されます。市場予測は金額(米ドル)で提供されます。

※本ページの内容は、英文レポートの概要および目次を日本語に自動翻訳したものです。最終レポートの内容と異なる場合があります。英文レポートの詳細および購入方法につきましては、お問い合わせください。

*** 本調査レポートに関するお問い合わせ ***

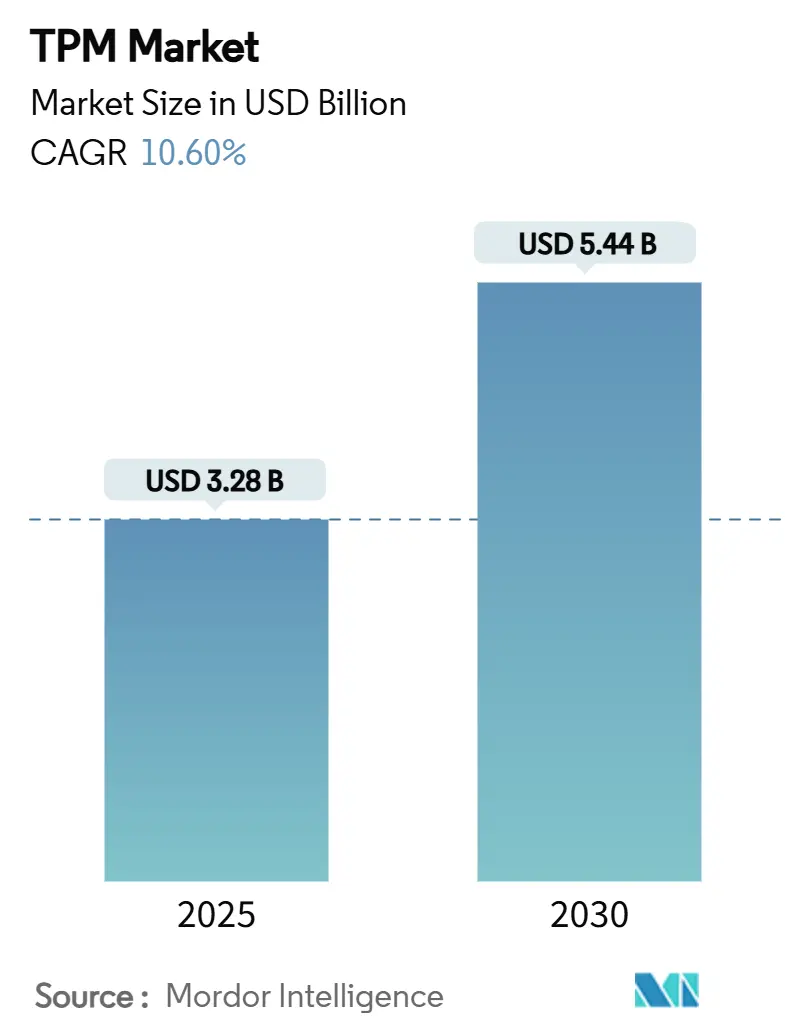

TPM(Trusted Platform Module)市場は、2025年には32.8億米ドル、2030年には54.4億米ドルに達すると予測されており、予測期間中の年平均成長率(CAGR)は10.6%です。この成長は、ハードウェアベースの信頼の基点ソリューションへの需要の加速、コンピューティング、自動車、ヘルスケア分野における厳格な規制要件、およびサイバー保険要件の拡大によって推進されています。市場は中程度の集中度を示しており、北米が最大の市場であり、アジア太平洋地域が最も急速に成長する市場となる見込みです。

市場概要

* 調査期間: 2019年 – 2030年

* 市場規模(2025年): 32.8億米ドル

* 市場規模(2030年): 54.4億米ドル

* 成長率(2025年 – 2030年): 10.60% CAGR

* 最も急速に成長する市場: アジア太平洋

* 最大の市場: 北米

* 市場集中度: 中程度

* 主要プレイヤー: Infineon Technologies AG、STMicroelectronics N.V.、Nuvoton Technology Corporation、Nationz Technologies Inc.、Microchip Technology Inc.

主要な推進要因

TPM市場の成長を牽引する主な要因は以下の通りです。

* Windows 11のTPM 2.0必須化: MicrosoftがWindows 11のPC、サーバー、およびサポートされるIoT SKUにTPM 2.0チップを必須としたことで、TPMはオプションの追加機能からPCおよびサーバーの基本コンポーネントへと変化しました。Dellのような主要OEMは、非準拠ハードウェアに対する保証を拒否しており、ITチームはTPM搭載デバイスへの標準化を余儀なくされています。この必須化は、Windows IoTバージョンを搭載したPOS端末やシンクライアントにおける組み込みTPMの採用を促進し、短期的な市場拡大に大きく貢献しています(CAGRへの影響:+2.8%)。

* IoTおよび組み込みデバイスにおけるハードウェア信頼の基点への需要: 産業用および消費者向けIoTの急速な普及により、ハードウェア認証がニッチな分野から主流へと移行しています。InfineonのOPTIGA Trust Mや自動車向けOPTIGA TPMの採用が増加しており、Trusted Computing GroupのAutomotive Thin Profileは、暗号化のオーバーヘッドを組み込み処理の予算に合わせることで、バッテリー寿命を犠牲にすることなく低電力デバイスのセキュリティ確保に貢献しています。アジア太平洋地域では、5Gプライベートネットワークを展開する事業者が、TPMを活用した認証とネットワークスライス分離を組み合わせて、工場ロボットやスマートシティ資産を保護しています。ポスト量子暗号対応のファームウェアアップグレードも、TPMの需要を加速させています(CAGRへの影響:+2.1%)。

* ランサムウェアの増加とサイバー保険のハードウェア要件: ランサムウェアによる被害額の急増により、保険会社はハードウェア検証済みブート、リモート認証、安全な鍵ストレージを求めるようになり、TPM準拠がヘルスケア、金融、重要インフラにおける手頃な保険加入の前提条件となっています。米国NSAの2024年11月のガイダンスは、防衛資産におけるTPMの使用事例を確立し、商業ポリシーのベンチマークとなっています。これにより、企業のTPM導入への投資が促進されています(CAGRへの影響:+1.9%)。

* 政府および自動車のセキュリティ規制: UNECE WP.29規則により、2024年半ば以降に欧州、日本、韓国で販売されるすべての新型乗用車は、ハードウェア信頼の基点に基づくサイバーセキュリティ管理システム(CSMS)の統合が義務付けられ、TPMまたは同等のセキュリティ要素が標準装備されることになります。米国国防総省(DoD)および同盟国の防衛機関も、調達契約にTPM仕様を組み込んでおり、堅牢なタブレット、航空電子機器、指揮統制装置などでの需要を牽引しています。これらの規制は、少なくとも2029年までハードウェアセキュリティの需要を安定させると見られています(CAGRへの影響:+1.6%)。

* ポスト量子対応ファームウェアアップデート: ポスト量子暗号への準備は、世代交代サイクルを促進し、TPMのアップグレード需要を生み出しています(CAGRへの影響:+0.8%)。

主な阻害要因

TPM市場の成長を抑制する主な要因は以下の通りです。

* 認定済みセキュアシリコンの供給ボトルネックと長いリードタイム: ファウンドリがより利益率の高いSoCを優先するため、TPMのリードタイムは26週間を超え、Common Criteria認証にはさらに18ヶ月かかることがあります。InfineonのConnected Secure Systems部門は、需要が供給を上回ったため、2025年初頭に売上が減少しました。自動車OEMはAEC-Q100認定部品を必要とし、利用可能な供給量をさらに減少させています。これにより、短期的な成長が抑制されています(CAGRへの影響:-1.8%)。

* 公表されたサイドチャネル攻撃および物理的ハッキング: TPM-FAILのような学術研究により、ハードウェアおよびファームウェアTPMからのタイミングベースの秘密鍵抽出が実証され、購入者の信頼を揺るがしました。2024年には、BitLockerキーを数分で盗むSPIバススニッファの概念実証が浮上し、Dellは多要素認証やシャーシ侵入センサーを推奨するに至りました。これらの脆弱性は、ポスト量子および強化されたパッケージが新たな攻撃への耐性を証明するまで、超高感度分野での採用を遅らせる可能性があります(CAGRへの影響:-1.2%)。

* CPU組み込み型セキュリティプロセッサ(例:Microsoft Pluton)によるディスクリートTPMの代替: Microsoft PlutonのようなCPU組み込み型セキュリティプロセッサは、ディスクリートTPMの市場を侵食する可能性があります。しかし、Intelが現在のvProプロセッサからPlutonを省略し、LenovoがPluton対応ラップトップを出荷しながら機能を無効にしていることは、単一ベンダーのセキュリティスタックに対する購入者の慎重な姿勢を示しています(CAGRへの影響:-0.9%)。

* 地域ごとの異なる認証要件によるコンプライアンスコストの増加: 地域ごとに異なる認証要件は、コンプライアンスのオーバーヘッドを増加させ、特に中国、EU、防衛分野で複雑さを増大させ、市場参入の障壁を高めます(CAGRへの影響:-0.7%)。

* オープンソースファームウェアの採用拡大: オープンソースファームウェア(例:OpenTitan)は、透明性と監査可能性を高めることでセキュリティを強化する可能性を秘めています。しかし、その採用は、既存のサプライチェーンとの統合の複雑さ、およびオープンソースプロジェクトの長期的なメンテナンスとサポートに関する懸念によって制約される可能性があります(CAGRへの影響:-0.5%)。

これらの要因は、全体として、セキュリティプロセッサ市場の成長を抑制する可能性がありますが、同時に新たな技術革新と市場機会も生み出す可能性があります。特に、AI/MLベースの脅威検出、量子耐性暗号、およびハードウェアレベルでの信頼の確立は、将来の市場成長の重要な推進力となるでしょう。

本レポートは、Trusted Platform Module(TPM)市場に関する詳細な分析を提供しており、その調査範囲、方法論、市場概況、成長予測、競争環境、および将来の機会を包括的に記述しています。

1. エグゼクティブサマリーと市場規模予測

本市場は、2025年には32.8億米ドル規模に達し、2030年には54.4億米ドルに成長すると予測されています。これは、セキュリティ要件の高まりと、様々なデバイスカテゴリにおけるTPMの採用拡大に起因しています。

2. 市場概況

市場の推進要因と阻害要因、バリューチェーン分析、規制状況、技術的展望、ポーターの5つの力分析、およびマクロ経済要因が市場に与える影響について詳細に分析されています。

2.1. 市場の推進要因

TPM市場の成長を牽引する主な要因は以下の通りです。

* Windows 11におけるTPM 2.0の義務化: 全ての新しいPCおよびラップトップにおいてTPM 2.0が必須とされたことで、ハードウェアの更新サイクルが促進され、短期的な需要が増加しています。

* IoT/組み込みデバイスにおけるハードウェア信頼の基点(Root-of-Trust)の必要性: IoTデバイスの普及に伴い、デバイスの真正性とデータの完全性を保証するためのハードウェアベースのセキュリティが不可欠となっています。

* ランサムウェアの増加とサイバー保険によるハードウェアセキュリティ要件の強化: サイバー攻撃の脅威が増大する中、企業はより強固なセキュリティ対策を求められており、サイバー保険の要件もハードウェアセキュリティの導入を後押ししています。

* 米国国防総省(DoD)/国家安全保障局(NSA)による政府・防衛資産へのTPM 2.0要件: 政府および防衛分野では、機密情報の保護のためにTPM 2.0の採用が義務付けられています。

* UNECE WP.29自動車サイバーセキュリティ規則による車載TPMの導入推進: 自動車のコネクテッド化が進む中で、国連欧州経済委員会(UNECE)の規則により、新しい車両におけるハードウェア信頼の基点の導入が義務付けられ、車載TPMの採用が加速しています。

* ポスト量子対応ファームウェアアップデートによる世代交代サイクルの促進: 量子コンピュータの脅威に備えるためのポスト量子暗号対応ファームウェアへの更新が、TPMの世代交代サイクルを促進しています。

2.2. 市場の阻害要因

一方で、市場の成長を妨げる要因も存在します。

* 認定セキュアシリコンの供給ボトルネックと長いリードタイム: 認定されたセキュアなシリコンの供給不足と、Common Criteriaなどの評価に要する26週間を超える長いリードタイムが、製品供給の制約となっています。

* 公表されたサイドチャネル/物理的ハッキングによる購入者信頼の低下: TPMに対するサイドチャネル攻撃や物理的ハッキングの事例が公表されることで、一部の購入者の信頼が損なわれる可能性があります。

* CPU内蔵セキュリティプロセッサ(例:Microsoft Pluton)によるディスクリートTPMの市場浸食: CPUにセキュリティプロセッサが統合される傾向(例:Microsoft Pluton)は、ディスクリートTPMの需要を一部代替する可能性があります。

* 地域ごとの異なる認証要件によるコンプライアンスコストの増加: 地域によって異なるセキュリティ認証要件が存在するため、TPMベンダーは複数の認証に対応する必要があり、コンプライアンスにかかる費用が増大しています。

3. 市場規模と成長予測(セグメンテーション)

市場は以下のカテゴリで詳細に分析されています。

* TPMタイプ別: ディスクリートTPM (dTPM)、統合型TPM (iTPM/Platform Trust Tech)、ファームウェアTPM (fTPM)、仮想TPM (vTPM/ソフトウェア) に分類されます。

* ホストインターフェース別: SPI/eSPI、I2C/I3C、LPC、PCIe/USBに分類されます。特にPCIe/USB接続TPMは、自動車や高帯域幅を必要とするユースケースにおいて、より高速な暗号処理が求められるため、12.7%の年平均成長率(CAGR)で最も速く成長すると予測されています。

* 最終用途デバイスカテゴリ別: PCおよびラップトップ、サーバーおよびデータセンタープラットフォーム、IoTおよび組み込みシステム、自動車エレクトロニクス、産業制御および自動化、モバイルおよび消費者デバイス、その他のカテゴリに分けられます。自動車エレクトロニクスは、UNECE WP.29規則により新しい車両にハードウェア信頼の基点が義務付けられるため、12.3%のCAGRで最も速い成長を遂げると見込まれています。

* 産業分野別: ITおよび通信、BFSI(銀行・金融サービス・保険)、ヘルスケアおよびライフサイエンス、政府および防衛、小売および商業、その他の産業分野で分析されています。

* 地域別: 北米(米国、カナダ、メキシコ)、南米(ブラジル、アルゼンチン、チリなど)、ヨーロッパ(ドイツ、英国、フランス、イタリア、スペインなど)、アジア太平洋(中国、日本、インド、韓国、オーストラリア、シンガポール、マレーシアなど)、中東およびアフリカ(サウジアラビア、アラブ首長国連邦、トルコ、南アフリカ、ナイジェリアなど)に区分され、各地域の市場動向が評価されています。

4. 競争環境

市場の集中度、主要企業の戦略的動き、市場シェア分析、および主要企業のプロファイル(Infineon Technologies AG、STMicroelectronics N.V.、Nuvoton Technology Corporation、Microchip Technology Inc.、Intel Corporation、Samsung Electronics Co., Ltd.など多数)が含まれています。これらのプロファイルには、グローバルおよび市場レベルの概要、主要セグメント、財務情報、戦略的情報、市場ランク/シェア、製品とサービス、および最近の動向が記載されています。

5. 市場機会と将来展望

未開拓分野(ホワイトスペース)や未充足ニーズの評価を通じて、将来の市場機会が特定され、TPM市場のさらなる発展に向けた展望が示されています。

本レポートは、TPM市場の現状と将来の動向を理解するための貴重な情報源であり、市場参入者、投資家、および関連企業にとって重要な洞察を提供しています。

1. はじめに

- 1.1 調査の前提条件と市場の定義

- 1.2 調査範囲

2. 調査方法

3. エグゼクティブサマリー

4. 市場概況

- 4.1 市場概要

-

4.2 市場の推進要因

- 4.2.1 すべての新しいPCおよびノートPCにおけるTPM 2.0のWindows 11要件

- 4.2.2 ハードウェアの信頼の基点(root-of-trust)を必要とするIoT/組み込みデバイスの急増

- 4.2.3 ハードウェアセキュリティに対するランサムウェアとサイバー保険の要求の高まり

- 4.2.4 政府および防衛資産に対する米国国防総省/NSAのTPM 2.0要件

- 4.2.5 車載TPMの採用を推進するUNECE WP.29自動車サイバーセキュリティ規則

- 4.2.6 量子耐性対応ファームウェアアップデートが世代交代サイクルを促進

-

4.3 市場の阻害要因

- 4.3.1 認定されたセキュアなシリコン供給のボトルネックと長いリードタイム

- 4.3.2 公開されたサイドチャネル/物理的ハッキングが買い手の信頼を損なう

- 4.3.3 CPU内蔵セキュリティプロセッサ(例:Microsoft Pluton)がディスクリートTPMを共食い

- 4.3.4 地域ごとの異なる認証がコンプライアンスのオーバーヘッドを増大

- 4.4 バリューチェーン分析

- 4.5 規制環境

- 4.6 技術的展望

-

4.7 ポーターの5つの力分析

- 4.7.1 新規参入者の脅威

- 4.7.2 サプライヤーの交渉力

- 4.7.3 買い手の交渉力

- 4.7.4 代替品の脅威

- 4.7.5 競争の激しさ

- 4.8 マクロ経済要因が市場に与える影響

5. 市場規模と成長予測(金額)

-

5.1 TPMタイプ別

- 5.1.1 ディスクリートTPM (dTPM)

- 5.1.2 統合型TPM (iTPM/プラットフォームトラストテクノロジー)

- 5.1.3 ファームウェアTPM (fTPM)

- 5.1.4 仮想TPM (vTPM/ソフトウェア)

-

5.2 ホストインターフェース別

- 5.2.1 SPI/eSPI

- 5.2.2 I2C/I3C

- 5.2.3 LPC

- 5.2.4 PCIe/USB

-

5.3 エンドユースデバイスカテゴリ別

- 5.3.1 PCおよびノートパソコン

- 5.3.2 サーバーおよびデータセンタープラットフォーム

- 5.3.3 IoTおよび組み込みシステム

- 5.3.4 車載エレクトロニクス

- 5.3.5 産業用制御および自動化

- 5.3.6 モバイルおよび消費者向けデバイス

- 5.3.7 その他のエンドユースデバイスカテゴリ

-

5.4 産業分野別

- 5.4.1 ITおよび通信

- 5.4.2 BFSI

- 5.4.3 ヘルスケアおよびライフサイエンス

- 5.4.4 政府および防衛

- 5.4.5 小売および商業

- 5.4.6 その他の産業分野

-

5.5 地域別

- 5.5.1 北米

- 5.5.1.1 米国

- 5.5.1.2 カナダ

- 5.5.1.3 メキシコ

- 5.5.2 南米

- 5.5.2.1 ブラジル

- 5.5.2.2 アルゼンチン

- 5.5.2.3 チリ

- 5.5.2.4 その他の南米諸国

- 5.5.3 ヨーロッパ

- 5.5.3.1 ドイツ

- 5.5.3.2 イギリス

- 5.5.3.3 フランス

- 5.5.3.4 イタリア

- 5.5.3.5 スペイン

- 5.5.3.6 その他のヨーロッパ諸国

- 5.5.4 アジア太平洋

- 5.5.4.1 中国

- 5.5.4.2 日本

- 5.5.4.3 インド

- 5.5.4.4 韓国

- 5.5.4.5 オーストラリア

- 5.5.4.6 シンガポール

- 5.5.4.7 マレーシア

- 5.5.4.8 その他のアジア太平洋諸国

- 5.5.5 中東およびアフリカ

- 5.5.5.1 中東

- 5.5.5.1.1 サウジアラビア

- 5.5.5.1.2 アラブ首長国連邦

- 5.5.5.1.3 トルコ

- 5.5.5.1.4 その他の中東諸国

- 5.5.5.2 アフリカ

- 5.5.5.2.1 南アフリカ

- 5.5.5.2.2 ナイジェリア

- 5.5.5.2.3 その他のアフリカ諸国

6. 競合情勢

- 6.1 市場集中度

- 6.2 戦略的動向

- 6.3 市場シェア分析

-

6.4 企業プロファイル(グローバルレベルの概要、市場レベルの概要、主要セグメント、利用可能な財務情報、戦略情報、主要企業の市場ランク/シェア、製品とサービス、および最近の動向を含む)

- 6.4.1 インフィニオン・テクノロジーズAG

- 6.4.2 STマイクロエレクトロニクスN.V.

- 6.4.3 ヌヴォトン・テクノロジー・コーポレーション

- 6.4.4 ネイションズ・テクノロジーズ・インク

- 6.4.5 マイクロチップ・テクノロジー・インク

- 6.4.6 ラピスセミコンダクタ株式会社

- 6.4.7 シノサン・テクノロジー株式会社

- 6.4.8 上海復旦マイクロエレクトロニクスグループ株式会社

- 6.4.9 杭州イーストコムセミ株式会社

- 6.4.10 ITEテック・インク

- 6.4.11 ASPEEDテクノロジー・インク

- 6.4.12 ウィンボンド・エレクトロニクス・コーポレーション

- 6.4.13 マクロニクス・インターナショナル株式会社

- 6.4.14 ファイソン・エレクトロニクス・コーポレーション

- 6.4.15 シリコン・ラボラトリーズ・インク

- 6.4.16 マキシム・インテグレーテッド(アナログ・デバイセズ社)

- 6.4.17 アドバンスト・マイクロ・デバイセズ・インク

- 6.4.18 インテル・コーポレーション

- 6.4.19 クアルコム・テクノロジーズ・インク

- 6.4.20 サムスン電子株式会社

7. 市場機会と将来展望

*** 本調査レポートに関するお問い合わせ ***

TPM(トラステッドプラットフォームモジュール)は、コンピュータシステムに組み込まれるセキュリティ専用のマイクロコントローラであり、ハードウェアレベルでのセキュリティ機能を提供する重要な技術です。これは、Trusted Computing Group(TCG)によって標準化された仕様に基づいており、暗号鍵の安全な保管、プラットフォームの整合性検証、および認証機能を通じて、システムの信頼性を高めることを目的としています。TPMは、改ざん防止機能を持つセキュアな環境で動作し、悪意のあるソフトウェアや物理的な攻撃から重要なデータを保護します。その最大の特長は、ソフトウェアだけでは実現が難しい、ハードウェアに根ざした「信頼の基点(Root of Trust)」を提供することにあります。これにより、オペレーティングシステムやアプリケーションが起動する前に、システムの整合性を検証し、安全な起動プロセスを保証することが可能となります。

TPMにはいくつかの種類とバージョンが存在します。主なバージョンとしては、TPM 1.2とTPM 2.0があります。TPM 1.2は以前の標準でしたが、TPM 2.0はより柔軟な暗号アルゴリズムのサポート、より多くの鍵管理機能、およびより高度なセキュリティ機能を提供し、現在の主流となっています。特に、Windows 11のシステム要件としてTPM 2.0が必須とされたことで、その普及が加速しました。実装形態としては、マザーボード上に独立したチップとして搭載される「ディスクリートTPM(dTPM)」、CPUに統合される「インテグレーテッドTPM(iTPM)」、そしてファームウェアとしてCPUに実装される「ファームウェアTPM(fTPM)」があります。fTPMは、追加のハードウェアコストなしにTPM機能を提供できるため、多くのモダンなPCで採用されていますが、dTPMの方が物理的な攻撃に対する耐性が高いとされています。また、仮想環境でのテストや開発のためにソフトウェアでTPMをエミュレートする「ソフトウェアTPM」も存在しますが、これは実際のハードウェアTPMが提供するセキュリティレベルとは異なります。

TPMの用途は多岐にわたります。最も一般的な用途の一つは、WindowsのBitLockerドライブ暗号化機能です。BitLockerはTPMを利用して暗号化キーを安全に保管し、PCの起動時にシステムの整合性を検証することで、不正なアクセスからデータを保護します。また、「セキュアブート」機能もTPMと密接に関連しています。セキュアブートは、OSが起動する前に、ブートローダーやOSカーネルなどのコンポーネントが改ざんされていないことをTPMが検証し、信頼できるソフトウェアのみが実行されるようにします。これにより、ルートキットなどのマルウェアがOS起動前にシステムを乗っ取ることを防ぎます。さらに、Windows Helloなどの生体認証機能やPINコードの保護にもTPMが利用され、認証情報の安全な保管と処理を保証します。リモートアテステーション機能では、TPMがシステムの現在の状態を証明し、リモートサーバーがそのシステムの信頼性を検証することを可能にします。これは、企業ネットワークへのアクセス制御やクラウドサービス利用時のセキュリティ強化に役立ちます。IoTデバイスにおいても、TPMはデバイス認証、データ暗号化、ファームウェアの整合性検証など、基本的なセキュリティ基盤として重要な役割を担っています。

TPMに関連する技術は多く、相互に連携してセキュリティを強化しています。UEFI(Unified Extensible Firmware Interface)は、モダンなPCのファームウェアインターフェースであり、セキュアブート機能を実現するためにTPMと連携します。UEFIは、OSが起動する前にTPMと協力してシステムの整合性を検証し、信頼された環境でのみOSが起動するようにします。また、Windowsの「仮想化ベースのセキュリティ(VBS)」や「Credential Guard」といった機能は、TPMを活用してOSの重要な部分を分離し、資格情報やシステムリソースを保護します。より高度なセキュリティ要件を持つサーバーやデータセンターでは、TPMよりも堅牢な「ハードウェアセキュリティモジュール(HSM)」が利用されることがあります。HSMは、TPMと同様に暗号鍵の生成、保管、管理を行いますが、より高い処理能力と物理的な耐タンパー性、そしてFIPS 140-2などの厳格なセキュリティ認証に対応しています。Intel SGX(Software Guard Extensions)やAMD SEV(Secure Encrypted Virtualization)のようなCPUベースのセキュアエンクレーブ技術も、TPMとは異なるアプローチでコードやデータの機密性を保護しますが、TPMはこれらの技術と組み合わせて、より包括的なセキュリティソリューションを提供することが可能です。

市場背景としては、サイバー攻撃の巧妙化と多様化がTPMの重要性を高めています。ランサムウェア、サプライチェーン攻撃、データ漏洩といった脅威が日常化する中で、エンドポイントデバイスのセキュリティ強化は企業にとって喫緊の課題となっています。リモートワークやハイブリッドワークの普及により、社外からのアクセスが増加し、各デバイスの信頼性を確保する必要性が高まっています。このような状況において、TPMはデバイスの「信頼の基点」として、OSやアプリケーションが起動する前の段階からセキュリティを確保する役割を担います。特に、MicrosoftがWindows 11の最小システム要件としてTPM 2.0を必須としたことは、TPMの普及に大きな影響を与えました。これにより、新しいPCのほとんどがTPM 2.0を搭載するようになり、企業や個人ユーザーの間でTPMの認知度と利用が拡大しています。また、GDPRやHIPAAなどのデータ保護規制の強化も、企業がTPMのようなハードウェアベースのセキュリティソリューションを導入する動機となっています。

将来展望として、TPMは今後もデジタルセキュリティの基盤としてその重要性を増していくでしょう。IoTデバイスの爆発的な増加に伴い、数多くのエッジデバイスのセキュリティを確保するために、TPMのようなハードウェアベースの信頼の基点が不可欠となります。これらのデバイスは、センサーデータの保護、デバイス認証、セキュアなファームウェアアップデートなど、多岐にわたるセキュリティ要件を満たす必要があります。また、ゼロトラストアーキテクチャの普及が進む中で、TPMはデバイスの信頼性を継続的に検証し、ネットワークやリソースへのアクセスを制御する上で中心的な役割を果たすと期待されています。量子コンピュータの登場による現在の暗号技術への脅威に対しても、TPMは将来的に量子耐性のある暗号アルゴリズムをサポートするよう進化していく可能性があります。サプライチェーン全体のセキュリティを確保するためにも、製造段階からTPMを活用してデバイスの真正性を保証し、改ざんされていないことを証明する仕組みがより一層求められるようになるでしょう。クラウドサービスとの連携もさらに深まり、TPMがクライアントデバイスとクラウド間のセキュアな通信や認証を強化する役割を担うことで、より安全で信頼性の高いデジタルエコシステムが構築されていくと考えられます。